「FalconNest」の2つの機能

「FalconNest」には、大きく2つの機能があります。1つ目は、標的型攻撃の痕跡やマルウェア感染の痕跡がないかを調査する「侵害判定(Live Investigator:LI)」、2つ目は、"疑わしいファイル"がマルウェアかを調査する「マルウェア自動分析(Malware Analyzer:MA)」です。以下でそれぞれをご説明します。

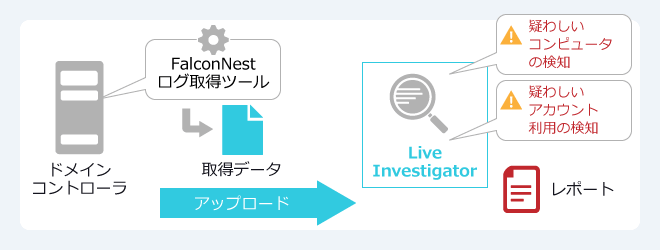

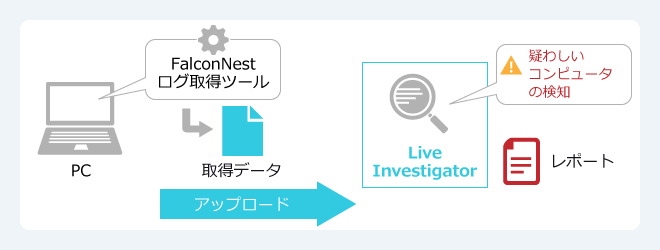

侵害判定(Live Investigator:LI)

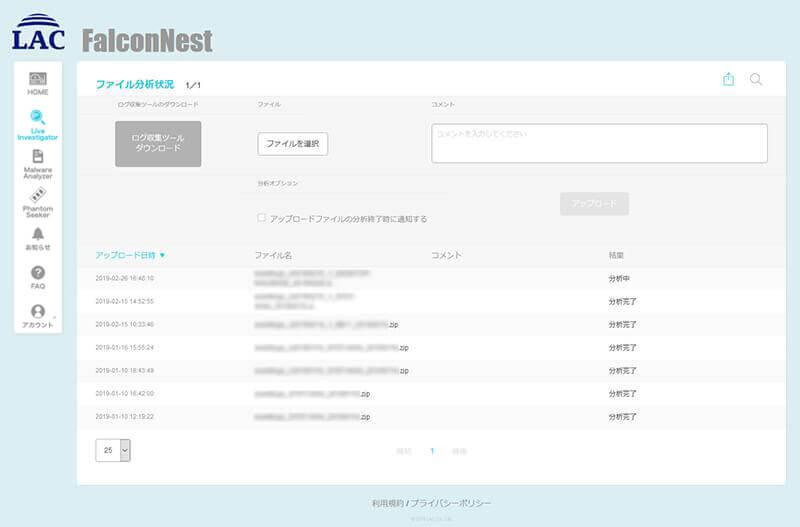

"ログ取得ツール"により取得したデータを、FalconNest(LI)へアップロードすることで、自動的にWindowsのイベントログ等を分析し、調査を支援する為の情報をレポートします。サイバー救急センターが過去に対応した標的型攻撃の知見(IOC)を利用し、一致する痕跡があればレポートします。

(「標的型攻撃の痕跡あり」の場合)

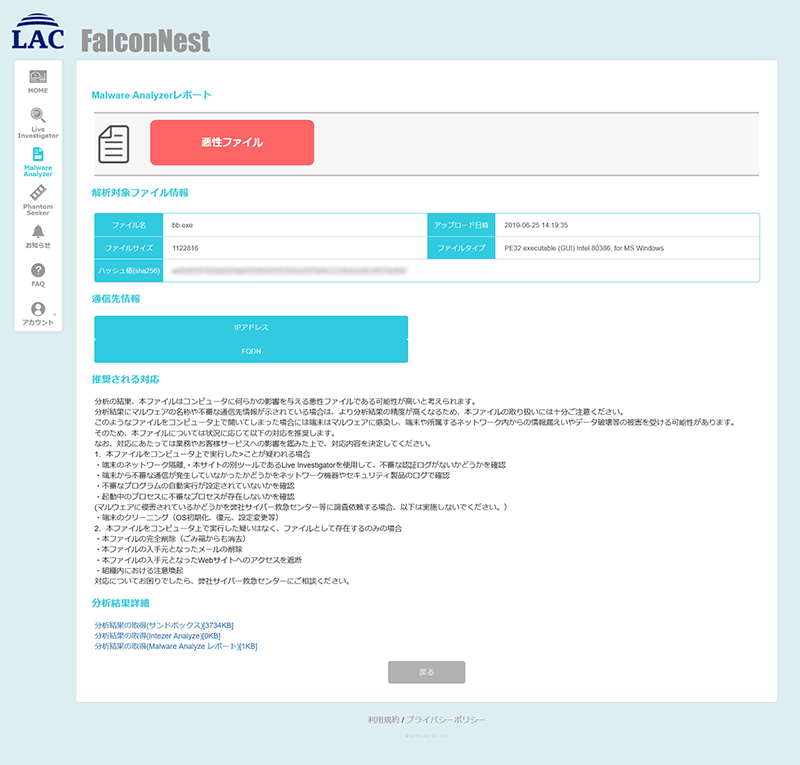

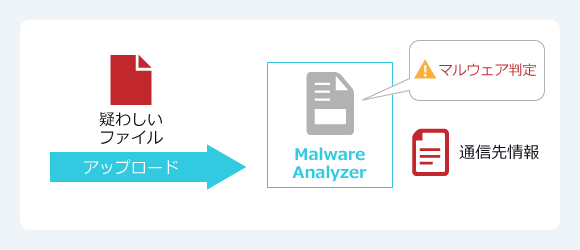

マルウェア自動分析(Malware Analyzer:MA)

"疑わしいファイル"をFalconNest(MA)へアップロードすることで、サンドボックスによる分析が行われ、マルウェア判定が行われます。

サンドボックスから得られた通信先情報をレポートします。レポートから得られた通信先情報により、攻撃者のサーバ(C2:Command and control)との通信遮断による被害拡大の防止、影響範囲の確認を支援します。

「FalconNest」の使い方

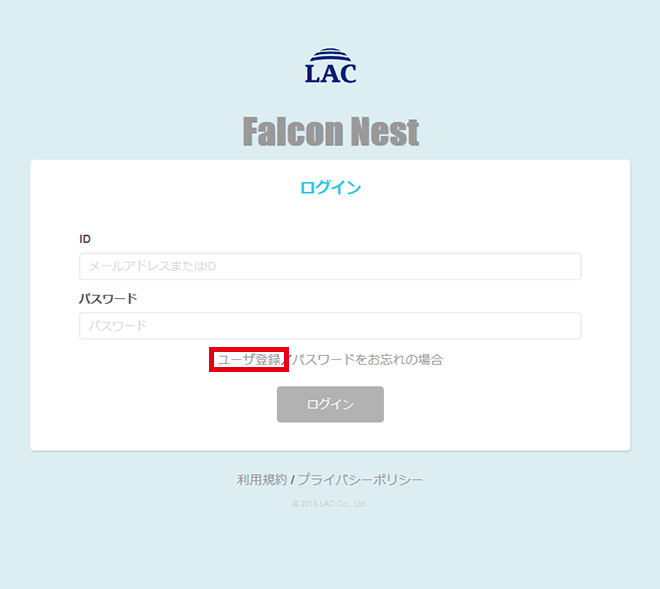

「FalconNest」は専用ウェブサイトから利用者登録を行うことで、無料で利用できます。

ステップ1

ログインページにアクセスして「ユーザ登録」をクリック

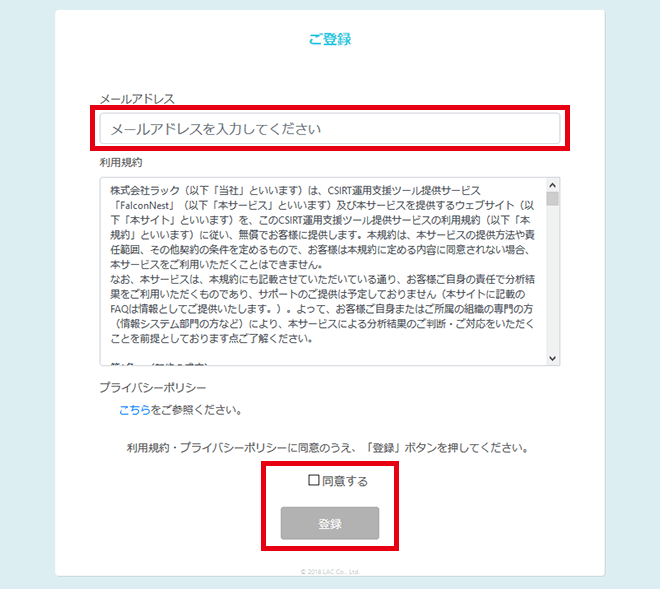

ステップ2

利用規約・プライバシーポリシーをご確認のうえ、メールアドレスを入力後、「同意する」にチェックをいれ、「登録」ボタンを押してください。

緊急時や平常時における定期監査の利用方法

下記は、Active Directory環境における定期的なイベントログ監視からの事案検知、初動対応までを想定したFalconNestのご利用方法の一例です。

- ①ドメインコントローラ上でFalconNestのログ取得ツールを実行し、取得データをLive Investigator(LI)へ定期的にアップロードします。LIにより疑わしいアカウント利用が検出された場合、該当アカウントと疑わしいコンピュータがレポートされます。

- ②①で検出された疑わしいコンピュータ上でログ取得ツールを実行し、取得データをLIへアップロードします。

LIにより自動的に起動するプログラムなどが調査され、"疑わしいファイル"がレポートされます。

- ③LIによりレポートされた"疑わしいファイル"が正規ファイルであるか、更にMalware Analyzer(MA)による分析が必要なファイルかを確認します。

"疑わしいファイル"をMAへアップロードし、マルウェア判定を行います。

MAによりマルウェアと判定された場合は、通信先(ドメイン名・IPアドレス)から攻撃者のサーバ(C2サーバ)であるかを確認します。

マルウェアと判定されたら...

- C2サーバと疑われる通信先をFW/PROXYで遮断し被害拡大を防止します。

- 他にC2サーバと通信していた機器が無いか、FW/PROXYログなどから影響範囲を確認します。

- 他にC2サーバと通信していた機器を発見した場合は、該当機器でLIによる調査を実施し、侵害範囲の特定と復旧を行います。(②に戻る)

緊急事故対応が必要な場合はこちら

よくあるご質問

- 分析結果は保存されますか?

- ユーザごとに保存されます。FalconNest利用規約 第6条(情報の保持)も、あわせてご覧ください。

- 分析結果はダウンロードできますか?

- LIの分析結果はダウンロードできません。

MAの分析結果はJSON形式でダウンロードが可能です。 - 保存された分析結果はどのような目的で利用しますか?

- お客様からの情報であることを特定されない状態とした上で、統計情報や脅威情報として利用いたします。FalconNest利用規約 第7条(情報の利用)も、あわせてご覧ください。

- サービスの利用にお金はかかりますか?

- 本サービスは無料でご利用いただけます。ただし、本サービスの利用にかかる通信料等の諸費用は、お客様がご負担ください。

- サービスについての問い合わせ先を教えてください。

- 本サービスは無料サービスであり、お問い合わせには対応しておりません。予めご了承ください。