-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

企業内のPCがマルウェアに感染されているかどうか、皆さんはどのようにして確認されていますか?

セキュリティ調査ができる「FalconNest 」

ラックが2018年11月に無料公開したセキュリティ調査ツール提供サイト「

さらに詳しく知るにはこちら

「FalconNest」サービスページ

公開から半年以上が過ぎた今、約600社800ユーザーに登録いただき、ご利用いただいています(登録は所属組織のあるユーザーに限らせていただいています)。マルウェアはセキュリティ製品だけでは発見できないことも多く、専門的な知識がないと感染したかどうかを確認できないため、情報システム部門の担当者を悩ませていることも少なくありません。

FalconNestがこれをどう解決できるのか、また新しい攻撃手法にどのように対応しているのか、担当部門の責任者であるラック サイバー救急センター長の鷲尾 浩之がお話します。

Q:このような調査ツールを開発した経緯を教えてください。

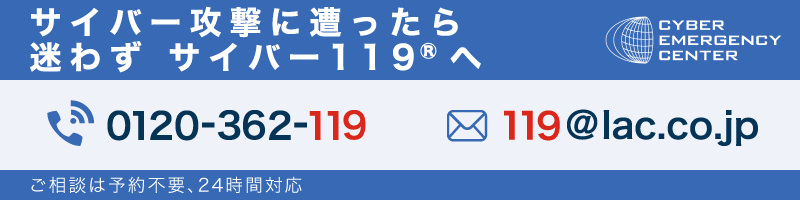

鷲尾:サイバー救急センターには、セキュリティ事故に関する色々な問い合わせが来て、24時間365日対応しています。ラックが提供する「緊急対応サービス(サイバー119)」という面はもちろんありますが、私たちがまず意識しているのはセキュリティ事故が発生してお困りの企業をいち早く助けるということです。

問い合わせのなかには、情報システム全般を少人数で切り盛りしているような担当者も多くいらっしゃいます。そのような担当の方から、自分たちでも調査をしたいがどうしたらよいかわからないという相談をいただくことがあります。ですが、情報システムの専門知識はお持ちでも、セキュリティのさらに標的型攻撃やマルウェアの調査に対する高度な知識は、日夜サイバー攻撃を調査している私たちのような企業の技術者でないと持つことは難しいのが実状です。また、問い合わせいただくのはまだ良い方で、マルウェアに感染している確証が持てずに気が引けるため問い合わせをしないという担当の方もいるでしょう。そうすると、時間が経って感染が確実であるとわかった時にはすでに被害が大きくなってしまっているということにもなりかねません。

このような方々が、自社内でマルウェアに感染されたかどうかを調べられるようになると、発見が遅れることによる被害拡大を防げるのではないか、と考えたのがきっかけです。

Q:標的型攻撃やマルウェア調査では、どのような機能があるのですか?

鷲尾:「FalconNest」(公開時)には2つの機能があります。ひとつは、FalconNestから登録ユーザーに提供しているログ収集ツールでPC内から収集したデータをアップロードし、標的型攻撃やマルウェアの痕跡がないかを調べる侵害判定「Live Investigator(ライブ インベスティゲーター、以下 LI)」。

もうひとつは、メールなどに添付されている疑わしいファイルをそのままアップロードすることで不審ファイルかどうかを判定するマルウェア自動分析「Malware Analyzer(マルウェア アナライザー、以下 MA)」です。

LIは、PC内から収集した情報をもとに、ラックが独自に収集し保有している脅威情報などから標的型攻撃やマルウェアの痕跡を自動で調べます。MAは、ファイルそのものを実際に動作させてその挙動を解析する技術と、ファイルそのものの特徴を静的に解析する技術を組み合わせて、ファイルの不審性を自動で判定する仕組みになっています。

現時点において我々が知り得る範囲では、「調査結果が出る」ツールとして公開されているものは、なかなかないと思います。利用されるのは主にセキュリティ担当者や情報システム部門の方だと思います。特にLIは、一台一台のPC調査や、Active Directoryのドメインコントローラーのような重要サーバの調査に定期的にご利用いただくことで、標的型攻撃やマルウェアの痕跡の発見に有効なツールだと思っています。

Q:LIとMAはどちらが多く使われていますか?

鷲尾:どちらかと言うとMAの方が多く使われていますが、感染した痕跡を調べるため、LIを使われている方も多くいらっしゃいます。登録されている方は、基本的に情報システム部門の方だからと思います。

例えば、ADサーバの初期調査を人手で行った場合、ある程度の知識があっても数日程度はかかりますが、本ツールを使うと数時間で調査することができます。もしその調査対象のサーバが何らかの侵害を受けている場合には、攻撃やマルウェアの痕跡があったという判定とともに、どのログに痕跡があったかが表示されます。また脅威レベルについても示されます。あくまで初期調査であって、企業内でどこまで侵害を受けているのかはさらに本格的な調査が必要となりますが、専門家へ聞くかどうか悩むくらいでしたら、とりあえずLIを使用して調査をしていただければ初期対応を済ませられることになります。

お客様によって利用頻度は異なりますが、例えば何か社内アラートがあったときだけ利用されているお客様から、毎日ご利用いただいているお客様まで様々いらっしゃいます。自分たちの組織におけるセキュリティ運用に合わせて、自由にお使いいただけているのではないかと思っています。

Q:FalconNestのおすすめの使い方はありますか?

鷲尾:おそらく企業は何らかのウイルス対策ソフトを導入されていると思います。そして、ある時ポップアップでアラート(警告)が上がって、PCをフルスキャンしたら特に何も出てこなかったというケースがあると思います。このような時の別の確認手段としてLIを使っていただくとよいでしょう。

もうひとつ、メールなどに添付されたファイルをMAでマルウェア判定したら、そのファイルがマルウェアであるという結果が出たとします。その結果をもって社内に注意喚起をしていただいたり、すでに添付ファイルを開いてしまったとの報告があれば、MAで得られたマルウェアの通信先情報を元にネットワーク内での感染状況を確認していただいたりするような使い方もあります。

また定期的な監査としてLIを使用していただくのも良いと思います。1週間に1回、もしくは1か月に1回の頻度でADサーバを調査し、何らかの不審な痕跡がないかどうか確認いただくと安心です。

Q:FalconNestで調査をすれば安心ということでしょうか?

鷲尾:サイバー攻撃は日々巧妙化しており、セキュリティ対策のどれをとっても、これで大丈夫というものはありません。特にマルウェアに関していうと、最近の主戦場はメインメモリ領域に潜ませるマルウェアに移り変わっていることに注意が必要です。

このマルウェアは、ハードディスク上のファイルとしては必要最低限の機能しか残さず、主要な機能はメインメモリにのみ潜ませて、必要なときだけ活動する巧妙な仕組みを持つのが特徴です。私たちのようなセキュリティを専門に行っている組織であれば昔からある手法として認識はしていますが、一般企業のセキュリティ運用者やシステム担当者で、このようなマルウェアの特性を知った上で対応できている企業は、まだあまりないのではないかと思います。従来のウイルス対策ソフトウェアは、主にハードディスクに作成されたファイルの痕跡を調べるもので、このようなファイルとしての痕跡を残さないマルウェアを検知したり解析したりするには、特別な手法が必要となります。

新たに追加された Phantom Seeker (PS)

※ Phantom Seekerの機能は提供を終了しました。

そこで、マルウェア感染インシデントにおける初期調査において、従来より一歩踏み込んだ調査を手軽にできるようにするため、今回 FalconNestに機能追加したものが本日7月11日に発表した*「Phantom Seeker(ファントム シーカー、以下 PS)」です。

メインメモリ内のマルウェア痕跡を自動で調査できるツールで公開されているものは、おそらくまだ世の中にないのではないかと思います。LIで検査して感染判定が出なかったから安心するのではなく、PSによる検査もあわせて行っていただくことで、より早期にインシデントを発見していただいたり、何もなかったことの安心材料としていただけたりするのではないかと思います。

既存の2つの機能も、公開してから最新の脅威情報を取り込みながら精度を高めてきました。LIとMA、そして今回公開したPSによる検査をしていただくことで、必要となる初期調査は概ねカバーできるものと思っています。

Q:FalconNestはどのような方に使っていただくとよいでしょう?

鷲尾:このツールを使われるのは主に情報システム部門の方だと思います。そのなかでも、「ひとり情シス」と言われるような、一人もしくは少人数で社内情報システムの管理・運営とサイバーセキュリティ対応をしなければならない方に役立てていただけるものと考えています。もちろん、CSIRTを構築しているような企業でも、初期調査や定期的な監査などで役立ていただけると思います。

体制ができている企業は、感染判定があった場合に社内で対応できるノウハウが蓄積されていると思いますが、少人数で対応されている企業は対処まで行き着かないことも多いでしょう。その場合は、ご自身でやりきろうとするのではなく、被害が拡大しないようサイバー救急センターへコール(メールもしくは電話)ください。対処の仕方などのご相談は無料で対応します。もちろん自社内での対応が難しければ、私たちが出動して適切に対応します。

サイバー攻撃による被害がないことが何よりですが、マルウェアに感染した疑いがあり対応に悩まれたときは、セキュリティ運用のなかで「FalconNest」をぜひご活用ください!

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR