-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

2025年になり、最新の「情報セキュリティ10大脅威」が公開されました。

この情報はIPA(独立行政法人 情報処理推進機構)が毎年公表しているもので、2024年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定しています。情報セキュリティ分野における脅威のトレンド、つまり、優先的に対策が求められるサイバー攻撃を把握できる情報です。

本記事では、情報セキュリティ10大脅威 [組織]にスポットを当て、それぞれの脅威が企業に与える影響や背景を分かりやすく解説します。さらに、企業が取るべき実践的な対策や有効なセキュリティソリューションを紹介します。

※ 情報セキュリティ10大脅威 2025 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|---|

| 1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 |

| 2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 |

| 3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 |

| 4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

| 5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

| 7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 |

| 9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

| 10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

出典 情報セキュリティ10大脅威 2025|独立行政法人 情報処理推進機構(IPA)

情報セキュリティ10大脅威 2025での注目すべき変化・トレンド

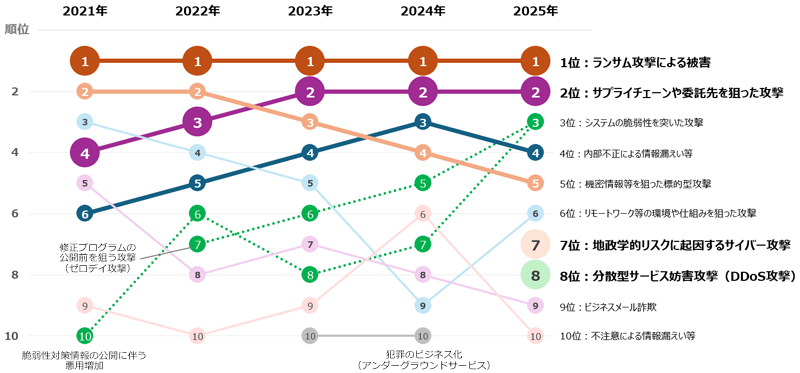

今回選出された10大脅威の、直近5年間の順位の変遷を図にしました。

この中で、いくつか注目すべき動きをピックアップします。

上位2つの脅威は変わらず

ランサムウェアが5年連続で第1位、サプライチェーン攻撃が3年連続で第2位に選出されました。

これらの脅威は依然として多くの被害が後を絶たず、被害を受けた企業では業務の遂行に支障をきたすなど、事業運営に重大な影響を及ぼす可能性があります。これらの脅威への対策を怠れば事業の継続が危ぶまれる事態にもなりかねないため、引き続き最新の攻撃手口を把握し、実効性のある対策を講じることが求められます。

DDoS攻撃が5年ぶりに選出

分散型サービス妨害攻撃(DDoS攻撃)が5年ぶりに選出されました。年末年始に発生した航空会社や金融機関への攻撃は、多くの人々に影響を与え、大きな社会的関心を集めました。DoS攻撃は以前から認識されている攻撃手法ではありますが、攻撃規模の拡大や手口の巧妙化が進んでいるため、十分な対策ができているか再確認する必要があります。

地政学的リスクに起因するサイバー攻撃が初選出

今回初めて、「地政学的リスクに起因するサイバー攻撃」が選出されました。地政学的リスクとは、国家間の政治的緊張や地域的な対立がもたらすリスクのことで、これがサイバー空間にも波及し、特定の国や企業が標的になるケースが増えています。実際、重要インフラや大手企業への攻撃が報告されており、経済的損失だけでなく社会全体に混乱をもたらす可能性もあります。

これらの攻撃は、高度なスキルを持つハッカー集団によって実行されることがあるため、従来のサイバー犯罪とは一線を画す脅威です。

10大脅威への具体的な対策方法とは?

ここからは、情報セキュリティ10大脅威 2025 [組織]で選出された脅威について、それぞれの特徴や企業に与える影響を解説します。また、それらの脅威に対する具体的な対策や、ソリューションについてもあわせて紹介しますので、ぜひ参考にしてください。

1位:ランサム攻撃による被害

ランサムウェア攻撃は、重要なデータの暗号化や端末のロックによって、事業継続に深刻なダメージを与える攻撃です。攻撃が成功すれば、データを復号するための身代金を要求され、身代金を支払わないとデータが永久に失われるか、外部に公開されるなどの脅威があります。

攻撃方法は、メールの添付ファイルを使った標的型攻撃や、ネットワークやVPNを介した侵入まで多岐にわたります。これに対抗するには、それぞれの攻撃手法に対する効果的なセキュリティ対策が不可欠です。

また、被害発生時の影響を抑えるための備えも重要で、例えば、Akamai Guardicore Segmentationは、データセンターやクラウド環境を細かくゾーンに分けて管理する「マイクロセグメンテーション」という手法により、仮にランサムウェアのようなマルウェアに侵入されてしまった場合でも、ネットワーク内の不正な横断移動を防ぎ、被害の拡大を最小限に抑えられます。既存のシステム構成を変更せずに導入できる点もおすすめです。

ランサムウェアについて、多岐にわたる攻撃手法やその予防策について詳細に解説した、以下の記事もぜひご覧ください。

ランサムウェア対策簡易チェック

無料Webサービス「ランサムウェア対策簡易チェック」で、自社のランサムウェア対策に見落としが無いか、現状を可視化してみませんか?アンケート形式の質問に回答することで、自組織のランサムウェア対策の充足度を簡単に確認できます。

2位:サプライチェーンや委託先を狙った攻撃

サプライチェーン攻撃とは、標的企業そのものではなく、取引先や委託先といった業務上つながりのある企業を経由して、標的企業のシステムへと侵入する攻撃手法です。

大企業とつながりのある中小企業の中には、セキュリティ対策が十分でない企業も少なくありません。セキュリティレベルが高い大企業を直接攻撃するのは困難ですが、取引先を足がかりにすることで侵入が可能になります。また、この攻撃は日常の業務のやり取りを装って行われるため攻撃に気付かないケースも多く、年々サプライチェーン攻撃は増加しています。

サプライチェーン攻撃を防ぐには自社のセキュリティ対策だけでなく、取引先や委託先のセキュリティ基準を厳格に評価し、定期的な監査やセキュリティトレーニングを実施するなどの対策が必要となります。

3位:システムの脆弱性を突いた攻撃

システムの脆弱性を突いた攻撃は、ソフトウェアやハードウェアの欠陥、未修正のセキュリティホール(脆弱性)を狙ったサイバー攻撃です。これらの脆弱性は、攻撃者がシステムに不正アクセスするための入口となり、機密データの窃取やシステムの乗っ取り、業務の停止といった深刻な被害を引き起こす可能性があります。

製品ベンダーは、脆弱性が発見されるたびに修正パッチを提供していますが、すぐに適用できるとは限りません。システムの規模が大きくなるほど、互換性や業務影響の問題から適用が遅れがちになり、結果として攻撃者に悪用されるリスクが高まります。また、脆弱性が公に認識される前に攻撃者が悪用する「ゼロデイ攻撃」なども発生しており、知らないうちに被害に遭うケースも少なくありません。

こうした攻撃を防ぐには、脆弱性管理のプロセスを強化し、定期的なシステムのスキャンを行うことが重要です。具体的には、自社のIT資産を可視化し管理する「ASM(Attack Surface Management)」や、脆弱性の有無を調査する「セキュリティ診断」、「ペネトレーションテスト」などが効果的です。

4位:内部不正による情報漏えい等

内部不正とは、組織内の従業員や関係者による不正行為で、情報漏えいなど深刻なセキュリティインシデントを引き起こす可能性があります。今回10位にランクインした「不注意による情報漏えい等」とは異なり、意図的に機密情報を外部へ持ち出す行為が該当します。

内部不正は、正規のアクセス権を持っている内部関係者が関与しているため発見が難しく、営業活動に関する情報や顧客情報などの機密情報の持ち出しが後になって発覚し、企業の競争力が損なわれるケースも少なくありません。内部不正の動機はさまざまで、金銭目的の売却、退職時の報復、あるいは競合企業への情報提供など多岐にわたります。

対策としては、情報の取り扱いに関するセキュリティ教育に加えて、ITツールを利用したシステム的なセキュリティ対策が挙げられます。例えば、Boxなどのファイル管理ツールを利用すれば、ユーザー単位でアクセス権を細かく制御でき、アクセス権限を保有していない私物アカウントを使った不正アクセスを防げます。また、ファイルの完全削除を防止する機能を活用すれば、証拠隠滅を図る悪意ある行為にも対応できます。他にもNetskopeなどのSASEを導入することで、従業員のネットワーク上のアクティビティを監視・制御し、アクセスできるWebサイトの制限や、不審な行動の検知が可能になります。

5位:機密情報等を狙った標的型攻撃

標的型攻撃は、特定の組織や個人を狙って行われるサイバー攻撃で、特定企業が保有する機密情報や個人情報の窃取を目的としています。攻撃者はターゲットの業務内容や関係者の情報を事前に収集し、その情報を基にフィッシングメールやマルウェアを使った攻撃を仕掛けます。このような攻撃は、個々の企業や人物に合わせて高度にカスタマイズされているため、一般的なセキュリティ対策では防ぎにくいのが特徴です。

標的型攻撃を防ぐためには、従業員一人ひとりのセキュリティ意識を高める教育が欠かせません。特に、怪しいメールの見分け方や、業務に関する情報をSNSや外部に漏らさないためのルールを徹底することが重要です。さらに、EDR(Endpoint Detection and Response)を導入すれば、PC端末(エンドポイント)の挙動を常に監視し、異常な動きを早期に検知して対応できます。

6位:リモートワーク等の環境や仕組みを狙った攻撃

リモートワークの普及に伴い、その環境を狙った攻撃が増加しています。リモートワーク環境では、従業員が自宅のネットワークを利用するケースもあるため、企業のネットワークに比べてセキュリティ対策が不十分なことが多く、攻撃されるリスクが高まります。

また、業務に私用端末を用いるBYOD(Bring Your Own Device)も一般的になっています。組織が管理できない私用端末はマルウェアの感染リスクも高く、リモートワークで使用するVPNを介して組織全体にマルウェアが広がる危険も考えられます。

このようなリスクを低減するため、企業はリモートワークに適したセキュリティポリシーを策定し、デバイスのセキュリティ強化や多要素認証(MFA)の導入を行う必要があります。例えば、Oktaを活用すれば、ユーザーのID・パスワード管理や、MFAの適用を一元的に行えるほか、シングルサインオン(SSO)により、従業員の業務効率化とセキュリティ対策に対して同時に効果が期待できます。具体的には、出社して会社のネットワークからアクセスした場合と、自宅などのリモート環境からで認証要素を変更することも可能です。さらに、デバイスが組織の管理下にあるかどうかや、OSバージョンやディスク暗号化の状態をチェックし、EDRとのリスクスコアの連携によって安全性を満たさないデバイスからのアクセスを制限できます。

また、リモートワークの拡大に伴い、クラウドサービスやSaaSアプリへのアクセスも急増しており、適切なデータ保護とアクセス管理を行うことも重要です。例えば、Netskopeなどのアクセス制御が可能な製品を利用することで、社内ネットワークと同様にクラウド環境のトラフィックを管理し、悪意のあるWebサイトへのアクセスを制限できます。

7位:地政学的リスクに起因するサイバー攻撃

「地政学的リスク」とは、国家間の政治的緊張(例:経済制裁、領土紛争、軍事衝突)や地域的な対立が引き起こすリスクを指し、これがサイバー攻撃を誘発する要因となることがあります。地政学的リスクに起因するサイバー攻撃は、国家支援を受けたハッカー集団によることが多く、APT攻撃、サプライチェーン攻撃、DDoS攻撃など技術的に高度で組織的な手法が用いられるため、注意が必要です。

標的となるのは政府機関や重要インフラ(電力、交通、通信、金融など)、企業の情報システムなど多岐にわたります。これらの攻撃は、情報の窃取、インフラの破壊、政治的・経済的な混乱を引き起こし、国家安全保障に深刻な影響を与える可能性があります。具体的には、機密情報の漏えい、インフラの停止、社会不安の増大などが懸念されます。

地政学的リスクに起因するサイバー攻撃(例)

| 攻撃種類 | 事例 | 攻撃手法 |

|---|---|---|

| APT(高度持続的脅威)攻撃 | 防衛産業へ中国系TickによるAPT攻撃(2021年) | 標的型メール、ゼロデイ攻撃 |

| 中国系ハッカーによる宇宙研究機関への攻撃(2023年) | ゼロデイ攻撃 | |

| ランサムウェア攻撃 | 広島県の病院へロシア系ハッカー「LockBit 3.0」による攻撃(2022年) | VPNの脆弱性悪用、データ暗号化 |

| ロシア系BlackCat(ALPHV)による攻撃(2023年) | 標的型フィッシングメールによる情報窃取 | |

| サプライチェーン攻撃 | 自動車部品メーカーに対するサプライチェーン攻撃(2022年) | ネットワーク侵入、ランサムウェア |

| 印刷会社に対する8Baseの攻撃(2023年) | ネットワークの脆弱性を突いた不正侵入 | |

| DDoS攻撃 | ロシア系Killnetによる政府機関DDoS攻撃(2022年) | ボットネットを利用した大量リクエスト |

| 航空産業、金融業、通信業など広範囲へのDDoS攻撃(2024年) | ボットネットを利用した大量リクエスト | |

| インフルエンス・オペレーション | 中国発の沖縄独立論デマ拡散(2024年) | 偽アカウントを作成しAIで自動投稿 |

| 選挙関連(安倍首相の答弁動画)のフェイクニュース拡散(2021年) | SNSでの偽情報拡散、プロパガンダ |

こうした高度な攻撃への対策として、脅威インテリジェンスの活用が非常に重要です。MITRE ATT&CKや、JPCERT/CCの脅威情報、ISACとの連携によって潜在的な脅威情報を収集し、攻撃の兆候を早期に察知することが可能となります。また、サイバー防御能力を向上させるためには、定期的なインシデント対応訓練の実施や、システムに対して疑似サイバー攻撃を行うペネトレーションテストによる防御評価を行うことが効果的です。

8位:分散型サービス妨害攻撃(DDoS攻撃)

DDoS攻撃は、複数のコンピュータを利用して標的のサーバやネットワークに大量のトラフィックを送り込むことで、サービスの停止や遅延を発生させる攻撃です。この攻撃は、特にオンラインサービスやインフラを提供する企業にとって大きな脅威であり、経済的損失や顧客からの信頼低下を招きます。DDoS攻撃の特徴は、正常なアクセスと区別しにくいうえに、多数の攻撃元から同時に攻撃が行われるため、通常のセキュリティ対策では防ぎにくい点です。

効果的な対策には、トラフィックの継続的な監視や適切なアクセス制御、異常を早期に検知するための自動化されたセキュリティツールの導入などがあげられます。例えばAkamaiのDDoS防御サービスは、世界中に展開された36万台以上のエッジサーバーを利用して、攻撃者からのトラフィックを検出し、効果的に負荷分散することでターゲットシステムへの攻撃を軽減します。大規模な攻撃にも迅速に対応できるため、DDoS攻撃への対策として有効なソリューションといえます。

9位:ビジネスメール詐欺

ビジネスメール詐欺(BEC)は、信頼できる送り主を装って企業の従業員にメールを送り、詐欺を働くフィッシング攻撃です。攻撃者は、企業の上層部や取引先を装い、偽の送金指示や重要情報の要求を行います。この詐欺は、企業の資金や機密情報を盗むことを目的としており、近年では手口が巧妙化しています。

BECの被害を防ぐためには、従業員への教育を通じてメールの確認手順を徹底させ、疑わしいメールの検出を強化するためのフィルタリングツールを導入することが重要です。

10位:不注意による情報漏えい等

不注意による情報漏えいは、従業員のちょっとしたミスや不注意が原因で発生するセキュリティインシデントです。

今回4位にランクインした「内部不正による情報漏えい等」とは異なり、意図的ではない情報漏えいが該当します。例えば、メールの誤送信や重要情報が記載された書類や携帯電話の紛失などです。これらの漏えいは意図的ではないものの、企業にとって大きなリスクとなり得ます。

情報漏えいを防ぐには、情報管理の基本的なガイドラインを設け、従業員に対する継続的な教育を行い、情報の取り扱いについての意識を高めることが必要です。また、誤送信や誤操作を検知し、対処するためのシステムを導入することも効果的です。

おわりに

毎年発表される情報セキュリティ10大脅威ですが、3年連続でランサムウェア攻撃が1位、サプライチェーン攻撃が2位にランクインしています。これらの脅威に対して、多くのセキュリティベンダーが警告を発しているものの、依然として多くの被害事例が報告されています。

攻撃手法は年々高度化・巧妙化しており、これまでの対策では完全に防ぎきれないケースも増加しています。既に対策を講じている企業でも、サイバー攻撃の進化に対応するために、防御策が十分かどうかを定期的に再確認することが重要です。10大脅威の発表が、多くの企業にとってセキュリティ対策を見直すきっかけとなれば幸いです。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR