-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

IT環境は常に急速に変化しており、それに伴い攻撃者の手口も巧妙化しています。特に、脆弱性の悪用やランサムウェア攻撃の増加が深刻な問題となっています。急速に変化する脅威に対抗するためには、従来の防御策だけでは不十分です。常に一歩先を読み、先手を打つプロアクティブな防御策が必要であることから、「脅威インテリジェンス」という概念が注目されています。

脅威インテリジェンスを効果的に活用することでサイバー攻撃を未然に防ぎ、組織全体の防御態勢強化に繋がります。脅威インテリジェンス関連の相談は増えており、その重要性と必要性が日々高まっています。そこで本記事では、脅威インテリジェンスの基本的な概念から、具体的な活用のメリット、活用に向けたステップについて説明します。

脅威インテリジェンスとは

脅威インテリジェンスとは、サイバー攻撃を行う犯罪者の背景や目的、使用する手法に関する情報、さらに過去の攻撃パターンや技術的な傾向についてのデータを収集・分析し、その知見を防御に生かすアプローチです。攻撃の検出・対応に留まらず、事前に脅威を予測し、防御態勢を強化します。

脅威インテリジェンス活用の主な目的は3つあります。組織の防御を強化し、リソースを効率的に活用しながら、攻撃に対する迅速かつ効果的な対応の実現が期待できます。

- ①脅威予測と防御能力の向上

- ②リスク管理と意思決定のサポート

- ③インシデント対応の迅速化と精度向上

サイバーリスクの起点となるのは脅威です。しかし、セキュリティに投じられる人材、予算、時間などのリソースは限られており、全方位に十分な対策をすることは現実的ではありません。

そこで重要になるのが、具体的な脅威に対して優先順位をつけ、効果的にリソースを配分することです。発生した脆弱性のすべてに対応していく「コンプライアンス型対策」から、自社にとって現実的な脅威となり得る脆弱性に的を絞って対応する「リスクベース型対策」にシフトすることにより、脅威インテリジェンスの活用が効果を発揮します。

絶えず変化する脅威に対応するためには、継続的なリスク評価と対策が不可欠です。

脅威インテリジェンスの種類

脅威インテリジェンスは3つに分類されます。分類ごとの目的に応じて、活用方法を検討する必要があります。

| 分類 | 概要 | 主な利用者 | 活用期間 |

|---|---|---|---|

| 戦略インテリジェンス | サイバーセキュリティ戦略の立案など、経営層のハイレベルな意思決定に活用される脅威情報。 リスク変化に対する具体的な洞察を提供することで、セキュリティに関する適切な意思決定・投資判断のインプットとなります。 |

|

長期 |

| 運用インテリジェンス | リスク評価やインシデント対応時に用いられる脅威情報。 攻撃者が現在行っている、または今後行おうとしている攻撃や仕組み、ツールなどに関する情報を収集し、分析することで、セキュリティ運用をより効果的に改善できます。 |

|

短期~中期 |

| 戦術インテリジェンス | 攻撃の検知やブロックに利用される脅威情報。 IoC(Indicator of Compromise)の情報を取得し、ブロックなどの対策を行うことでインシデントを未然に防ぎ、被害を最小限に抑えます。 |

|

短期 |

| 戦略インテリジェンス | |

|---|---|

| 概要 | サイバーセキュリティ戦略の立案など、経営層のハイレベルな意思決定に活用される脅威情報。 リスク変化に対する具体的な洞察を提供することで、セキュリティに関する適切な意思決定・投資判断のインプットとなります。 |

| 主な利用者 |

|

| 活用期間 | 長期 |

| 運用インテリジェンス | |

| 概要 | リスク評価やインシデント対応時に用いられる脅威情報。 攻撃者が現在行っている、または今後行おうとしている攻撃や仕組み、ツールなどに関する情報を収集し、分析することで、セキュリティ運用をより効果的に改善できます。 |

| 主な利用者 |

|

| 活用期間 | 短期~中期 |

| 戦術インテリジェンス | |

| 概要 | 攻撃の検知やブロックに利用される脅威情報。 IoC(Indicator of Compromise)の情報を取得し、ブロックなどの対策を行うことでインシデントを未然に防ぎ、被害を最小限に抑えます。 |

| 主な利用者 |

|

| 活用期間 | 短期 |

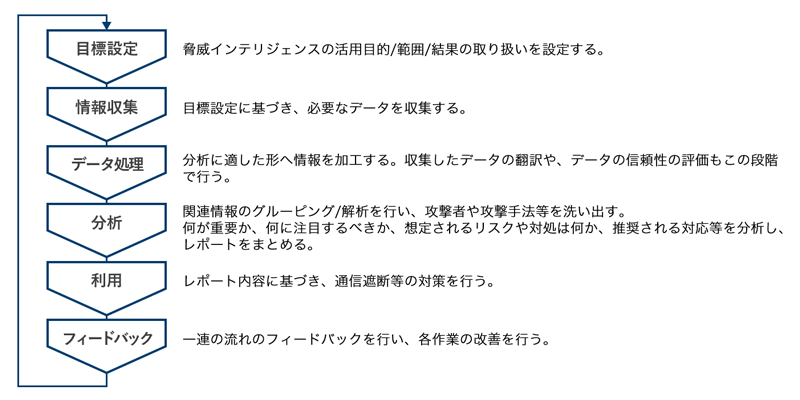

脅威インテリジェンスのサイクル

目標設定からフィードバックまでのサイクルを回しながら改善を行うことで、脅威インテリジェンスを継続的に活用できます。

脅威インテリジェンスを活用するメリット

脅威インテリジェンスを活用するメリットは以下の3つです。

被害を最小限に抑える

脅威インテリジェンスの導入により脅威情報をリアルタイムで収集・分析でき、サイバー攻撃の兆候をいち早く察知できるようになります。攻撃を未然に防ぐだけでなく、万が一の被害を最小限に抑えることが期待できます。また、脅威インテリジェンスの活用は、攻撃後の復旧にかかるコストやダウンタイムによる損失を削減する効果もあります。

プロアクティブな防御

脅威情報の収集により、攻撃者やその攻撃パターンに関する詳しいデータを取得でき、攻撃手法などの特定が可能になります。これにより、攻撃者が狙いそうな脆弱性を事前に補強し、攻撃パターンを防ぐためのセキュリティ対策を講じられます。脅威インテリジェンスの活用により一歩進んだ予防的なアプローチを採用でき、未知の脅威にも迅速かつ効果的に対応できるようになります。

セキュリティ意識の向上

企業全体に脅威インテリジェンスを共有することで、従業員のサイバー攻撃に対する意識が向上し、企業全体のセキュリティ対策の強化に貢献します。セキュリティ部門だけでなく、経営層や現場のチームも含めた全体のリスク認識を高め、組織全体での防御力を底上げします。また、脅威インテリジェンスの共有は、セキュリティ対策の優先度を的確に設定でき、迅速性の向上とコスト最適化にも繋がります。

脅威インテリジェンス活用の検討プロセス

より効果的に脅威インテリジェンスを活用するためには、4つのステップで検討することをおすすめします。

活用シナリオの検討

脅威インテリジェンスを効果的に活用するには、具体的な実行プランを明確にすることが重要です。自社のセキュリティ体制の問題点を洗い出し、課題を抽出したうえで実現目標を決めます。そして、それぞれの目標に対して戦略インテリジェンス・運用インテリジェンス・戦術インテリジェンスに対応する、実施すべき業務を設定します。下表はその一例です。

| 分類 | 業務の一例 |

|---|---|

| 戦略インテリジェンス | 脅威動向やセキュリティ市場の動向をマクロ目線で常時把握し、経営層に継続的にインプットすることで中長期的なセキュリティ戦略の的確な意思決定を促す。 |

| 運用インテリジェンス | 脅威アクターの活動状況や利用される攻撃手法を把握し、TLPT(脅威ベースのペネトレーションテスト)を通じた対策によるインシデント発生の防止、脅威ハンティングを通じたインシデントの早期検知と被害拡大を抑止する。 |

| 戦術インテリジェンス | サイバー攻撃に利用される悪意のあるドメインやC2サーバなどに利用されているIPアドレスを早期に把握し、ブロック対象としてセキュリティ機器へ適用することで攻撃発生を予防する。 |

収集シナリオの検討

脅威インテリジェンスの業務を実施するにあたり、収集すべき情報源を特定します。まずは必要となる情報を整理し、情報源を整理していきます。ここで重要なのは、特定の情報源だけで完結せず、幅広く情報を収集して網羅性を高めることです。そして、複数の情報を相関的に分析することが求められます。

手段の検討

次に、前段で特定した必要な情報やその情報源を踏まえ、脅威インテリジェンス業務の遂行に必要な手段を整理します。下表の例では手段を大きく3つに分類していますが、メリットとデメリットを踏まえ自組織に最も適合する現実的な手段を検討します。

| 手段 | 例 | メリット | デメリット |

|---|---|---|---|

| 無償の手段 |

|

|

|

| 有償ツール の利用 |

Recorded Futureなどの脅威インテリジェンスを提供するプラットフォーム |

|

|

| 有償サービス の利用 |

Threat Landscape Advisoryサービスなどの脅威情報を提供するサービス |

|

|

| 無償の手段 | |

|---|---|

| 例 |

|

| メリット |

|

| デメリット |

|

| 有償ツールの利用 | |

| 例 | Recorded Futureなどの脅威インテリジェンスを提供するプラットフォーム |

| メリット |

|

| デメリット |

|

| 有償サービスの利用 | |

| 例 | Threat Landscape Advisoryサービスなどの脅威情報を提供するサービス |

| メリット |

|

| デメリット |

|

体制の検討

最後に、体制の検討を行います。これまでの「手段の検討」の結果を踏まえて、業務の遂行に必要となる体制を検討します。

無償の手段に限定する場合、高度なサイバーインテリジェンススキル(情報収集能力・分析能力・サイバーセキュリティ全般のスキルなど)を持った人材が求められます。一方で、有償のツールを活用する場合、高度な情報収集能力や分析能力は必須ではなく、ツールから得られた情報を理解し、対策を検討できる人材を必要とします。

さらに、専門家による分析結果や脅威への対応策まで提供される有償サービスであれば、高度なスキルが無くともセキュリティ対策に活かせます。

これらを踏まえ、スキルを補填するための人材採用やアウトソースの必要性、インテリジェンス専門部隊の組成、CSIRTやセキュリティ担当者による兼務体制が可能であるかなど、必要スキルや業務規模、必要工数に応じた、実現可能な運用体制を検討する必要があります。

さいごに

脅威インテリジェンスは、攻撃者の変化に合わせたプロアクティブな対策を行ううえで重要な役割を果たします。サイバーリスクと真摯に向き合い、組織全体の防御態勢を強化することで、サイバー攻撃による損害を最小限に抑えられます。この重要性を認識し、具体的な取り組みを始めてはいかがでしょうか。

ラックでは、脅威インテリジェンスの活用に関するコンサルティングを提供しており、具体的なニーズに応じたアプローチをサポートします。また、脅威情報収集プラットフォームを活用した分析サービス「Threat Landscape Advisoryサービス」や、脅威情報の共有を促進する「SecureGRIDアライアンス」を提供しています。脅威インテリジェンスの活用を検討する際は、お気軽にお問い合わせください。

より詳しく知るにはこちら

SecureGRIDアライアンスは、脅威情報の連携を図るための協力体制です。無料で参加できます。アライアンスに参加する組織は、アライアンスメンバーの各組織が提供し合う脅威情報を蓄積している「MISP」を相互に検索することが可能です。

プロフィール

相馬 幹佳

システムのインフラ保守からお客様側の支援を、メンバーからPMまで幅広く経験。

現在ではITコンサルタントとして活動しています。

「お客様の課題を解決する」ことをモットーに、有益で価値のある情報発信ができるよう心掛けています。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR