-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

ランサムウェアによる企業を標的とした攻撃が増加しています。攻撃対象は、組織の規模や扱う機密情報の内容に関わりなく無作為で選ばれ、規模の大きな企業のみならず、小規模な企業も狙われることが特徴です。

本記事では、ランサムウェアの攻撃手法と予防策を解説しています。また、これまでの被害事例も紹介しているため、ランサムウェア対策を検討している方は参考にしてみてください。

ランサムウェア対策簡易チェック

無料Webサービス「ランサムウェア対策簡易チェック」で、自社のランサムウェア対策に見落としが無いか、現状を可視化してみませんか?アンケート形式の質問に回答することで、自組織のランサムウェア対策の充足度を簡単に確認できます。

ランサムウェアとは

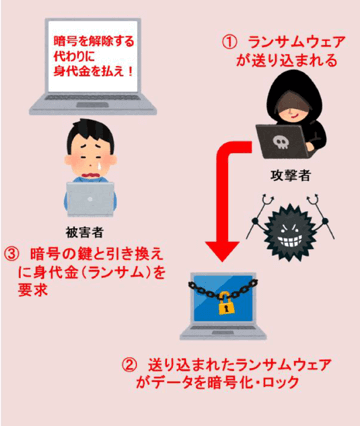

ランサムウェアとは、「ランサム(身代金)」と「ソフトウェア」を組み合わせた造語で、悪意のあるソフトウェアの一種です。攻撃者は、ターゲットとなるシステムやネットワークに侵入し、重要なデータを暗号化するか、端末をロックして使用できなくします。

攻撃が成功した場合、データを復号するための身代金を要求することが特徴です。身代金を支払うよう求められ、支払わないとデータが永久に失われるか、公開されるなどの脅威があります。

ランサムウェアの攻撃方法には、ファイルやデータを暗号化して参照不可にするパターンや、端末自体をロックして利用を制限するパターンなど、様々な手法があることも特徴です。

ランサムウェアの仕組み

ランサムウェアは、主にメールの添付ファイルやインターネットからダウンロードした悪意のあるファイルを通じてコンピュータに侵入します。侵入後に行うのは、独自の暗号機能や公開鍵暗号方式を用いた、ターゲットとなるデータの暗号化です。

暗号化されたデータは、通常の方法ではアクセスできなくなり、攻撃者が要求する身代金を支払わない限り復号できません。

ランサムウェアは、攻撃対象に恐怖心を与えるため、「スケアウェア」としても振る舞います。スケアウェアとは、スケア(恐怖心)を与えるマルウェアの総称で、脅迫により恐怖を感じさせる攻撃を指します。スケアウェアは、暗号化された事実を通知し、データ損失やさらなる被害を警告して、被害者に対して強い恐怖を煽ります。恐怖を煽ることにより、被害者が身代金を支払うように追い詰めます。

代表的なランサムウェアの種類

ランサムウェアは大きく分けると、暗号化型と画面ロック型の2種類に分類されます。

暗号化型ランサムウェア

暗号化型ランサムウェアに感染すると、ハードディスクにあるファイルが勝手に暗号化されて使用できなくなります。1台~数台ほどの被害から、業務停止に追い込まれるほど重大な被害まで、その規模はさまざまですが、復号するためには身代金の支払いを行うように要求されます。代表的なものに「WannaCry」などがあります。

ただし、身代金を支払ったからといって復旧される保証はなく、また金銭の支払いが犯罪者への利益供与とみなされる場合があるため、被害を受けたとしても、基本的に要求を呑んで支払いに応じることは推奨されていません。

ロックスクリーン型ランサムウェア

暗号化型ランサムウェアでは特定のファイルが使用できなくなるのに対し、ロックスクリーン型ではコンピュータやスマートフォンなど、端末自体をロックして使用不可能にします。

感染すると、使用していた端末の画面がブルースクリーンのようなロックスクリーンとなり、ログインなども含めて一切操作ができなくなります。そして暗号化型と同様に、ロックを解除するための条件として身代金を要求されます。警告メッセージが表示され、支払いを促すことが特徴です。こちらも1台~数台ほどの被害から、大規模な被害までさまざまです。

さらに、これら2つの攻撃手法を組み合わせた「クリプトロッカー」なども登場しています。被害者はデータの損失と端末の利用制限という二重のリスクに直面し、身代金を支払わざるを得ない状況に追い込まれるでしょう。

ランサムウェア「進化」の歴史

ランサムウェア自体は昔から存在している悪質なサイバー攻撃の手法ですが、その形態や普及の仕方は進化を遂げてきました。初期には、ランサムウェアはトロイの木馬の形で、フロッピーディスクなどを使って拡散されていました。

しかし、当時は身代金の受け取り方法が限られており、追跡可能な銀行振込などが主流だったため、あまり普及していません。

その後、仮想通貨の登場により、ランサムウェアは急速に普及しました。仮想通貨は追跡が難しく、身代金の受け取りが簡単に行えるため、攻撃者にとって魅力的な手段となったのです。

また、データ暗号化技術も進化し、より強力で解読困難な暗号化が可能となったことが、ランサムウェアの普及をさらに促進しました。

ほかのサイバー攻撃とランサムウェアの違い

マルウェアは、コンピュータやネットワークに悪意を持って侵入し、システムやデータに損害を与えるソフトウェアを指す広義の用語です。ランサムウェアは、マルウェアの一種で、特に身代金を要求する動作を行うものを指します。

マルウェアには、ほかにもウイルスやワーム、スパイウェアなど様々な種類があります。ウイルスはほかのファイルに感染し、自己複製を行い、ワームはネットワークを介して自己複製し、感染を広げる特性を持つなど、端末に侵入したあとの動作によって呼び方が異なります。

ランサムウェアの攻撃手法

ランサムウェアの攻撃手法として、次の内容を解説します。

- 感染経路と手段(手口)

- 暗号化の仕組み

- 身代金の要求方法

- 標的とされる人物・組織

- 攻撃の成功例と失敗例

それぞれの内容を詳しくみていきましょう。

感染経路と手段(手口)

ランサムウェアの感染経路として、次の経路が挙げられます。

- メールの添付ファイルやリンク

- Webサイトのブラウジング

- ソフトウェアやファイルダウンロード

- アプリケーションの実行

- USBメモリなどのリムーバブルメディアの接続

- ネットワークへの接続

- VPN機器を使った接続

- リモートデスクトップでのアクセス

ランサムウェアの感染経路や、それぞれの対策や予防法の詳細は次の記事を参考にしてみてください。

暗号化の仕組み

ランサムウェアが端末に侵入すると、まず行うのが暗号化のための鍵作成です。この鍵は、攻撃対象となるファイルを暗号化するために使用されます。※1

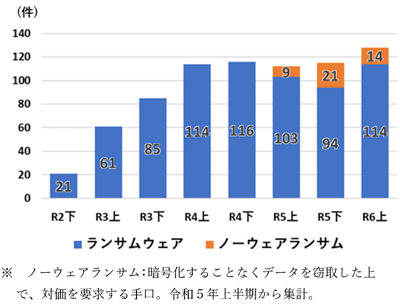

出典 警察庁「令和6年上半期における サイバー空間をめぐる脅威の情勢等について」

次に、ランサムウェアはターゲットとなる文書やデータベースなどのファイルを暗号化し、参照不可能な状態にします。暗号化が成功すると、端末利用者はファイルを開けません。その後、ランサムウェアは暗号化に使用した鍵を攻撃者に送信します。

この鍵がなければファイルは復号できないため、攻撃者はこの鍵を交換条件として身代金を要求するのです。端末上に攻撃メッセージが表示され、身代金を支払うようユーザに促します。

身代金の要求方法

攻撃者は企業側がセキュリティ対策を講じていることを前提に、侵入が検知されない方法で攻撃を仕掛けます。そのため、企業が侵入に気づかずにいることが多く、攻撃者は静かにシステム内で動き回り、広範囲にわたるデータに対して暗号化や破壊を行うことが特徴です。

発覚した時点では被害が広がり、事業継続に深刻な影響を与えることが多く、企業は身代金を支払わざるを得ない状況に追い込まれます。

近年では、データを暗号化する前に、攻撃者が機密データを盗み取るケースも増えてきました。その結果、データへのアクセスが失われるだけでなく、盗まれた情報が公表されるリスクも発生します。

企業が身代金を支払わない場合、攻撃者は盗んだ機密情報を公開するといった内容で脅しをかけ、さらに企業に圧力をかけます。※2

標的とされる人物・組織

ランサムウェア攻撃は、かつては無差別に広く仕掛けられるケースが一般的でしたが、2018〜2019年ごろからは、特定の企業や組織を標的とする攻撃手法へと変化しています。

攻撃対象は、組織の規模や扱う機密情報の内容に関わりなく選ばれ、規模の大きな企業のみならず、小規模な企業も狙われることに注意が必要です。特に、ITシステムに依存した事業を手掛ける企業は、業務停止やデータ喪失に伴う大きな損害を受けるリスクが高いため、ランサムウェアの標的になりやすい傾向があります。

また、IT予算やサイバーセキュリティ対策が比較的少ない中小企業も、脆弱性を狙われやすいため、注意が必要です。

独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024 [組織]」※3において、9年連続9回目のランクイン、4年連続の1位となっており、組織に対する最大の脅威と位置付けられています。IPAが発表する10大脅威は、国内の100名以上の識者がその年の被害状況をもとに評価した内容を、IPAが精査し公表しているものです。

| 個人への脅威 | 組織への脅威 | |

|---|---|---|

| 2016年 (初出) |

2位 | 7位 |

| 2017年 | 2位 | 2位 |

| 2018年 | 2位 | 2位 |

| 2019年 | 9位 | 3位 |

| 2020年 | 圏外 | 5位 |

| 2021年 | 圏外 | 1位 |

| 2022年 | 圏外 | 1位 |

| 2023年 | 圏外 | 1位 |

| 2024年 | 圏外 | 1位 |

攻撃の成功例と失敗例

2024年9月に警察庁が公表した『令和6年上半期における サイバー空間をめぐる脅威の情勢等について』※4によると、2024年上半期におけるランサムウェアの被害報告件数は、114件と高水準で推移しています。流出した情報は、ダークウェブ上のリークサイトに掲載されたと警察庁は指摘します。

また、Veeam社による2024年のサイバーセキュリティに関する調査レポート※5によると、ランサムウェア攻撃を受けた企業のうち、データが破損したケースは全体の41%にのぼりました。このうち、データの復旧に成功した企業は57%でしたが、復旧のために身代金を支払った企業は81%と高い割合に達しています。

しかし、身代金を支払ったものの、3分の1の企業がデータのリカバリーに失敗し、データが戻っていません。この統計から、身代金の支払いがデータリカバリーの手段として信頼できるものではないことが明らかです。

ランサムウェアの脅威レベル

IPA(情報処理推進機構)の「情報セキュリティ10大脅威」※3では、ランサムウェアは組織に対する脅威の中で第1位とされています。

これは、内部不正による情報漏えいや、未修正の脆弱性を狙う攻撃を上回る脅威レベルです。ランサムウェア攻撃の特徴として、データを暗号化するだけでなく、二重脅迫や四重脅迫といった新たな脅威手法も懸念点として指摘されています。

ランサムウェア攻撃を大別すると次のようになります。

1. ばらまき型ランサムウェア攻撃

ばらまき型ランサムウェア攻撃は、不特定多数を対象に無差別に拡散されるタイプの攻撃です。ランサムウェアを含むメールを大量に送信したり、同一ネットワーク上のPCに自動的に感染を広げたりすることで被害を拡大させます。

2017年に世界中で猛威を振るったWannaCryが代表例で、脆弱性を悪用してネットワーク内で次々と感染し、企業や公共機関のシステムに甚大な被害をもたらしました。ばらまき型は、広範囲に被害が広がりやすい点が特徴です。

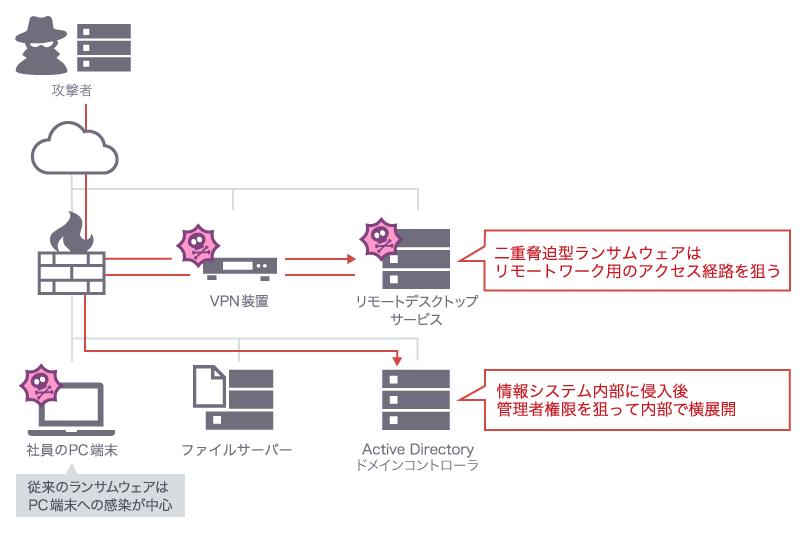

2. 標的型ランサムウェア攻撃

標的型ランサムウェア攻撃は、特定の企業や組織を狙い撃ちにしてネットワークに侵入し、サーバやPCに感染を広げる攻撃手法です。事前にターゲットの脆弱性を調査し、慎重に侵入するため、被害の影響範囲が大きく、復旧も難航することが多くあります。

ゲーム会社を狙ったRagnar Lockerなどが代表例で、特定の業界や企業の業務を止め、身代金を要求するため注意が必要です。

3. 二重脅迫型ランサムウェア攻撃

二重脅迫型ランサムウェア攻撃は、対象とするPCやサーバ上のデータを暗号化することで身代金を要求する従来型のランサムウェアとは異なり、データを窃取した後に暗号化し、窃取したデータをWebサイト上で不特定多数に暴露します。

その上で、暗号化したデータを復元するために金銭を要求するのが1つ目、金銭の支払いがない場合は盗んだ企業の内部情報を公表するとして金銭を要求するのが2つ目の脅迫です。

MazeやNetwalkerなどが代表的な例で、データ流出リスクを加えることで、ターゲットにさらなるプレッシャーを与えることが特徴です。

相次ぐ「二重脅迫型ランサムウェア」の被害と対策~今、ペネトレーションテストにできること~

ランサムウェアの被害事例

ランサムウェアの被害事例として、次の4つの例を紹介します。

- 不特定多数に向けた攻撃

- インターネットサービスプロバイダの事例

- 医療業界の事例

- 教育機関に対する攻撃事例

それぞれの事例を参考に、自社のセキュリティ検討の材料としてみてください。

不特定多数に向けた攻撃

2016年初頭、不特定多数を狙ったランサムウェア攻撃の被害報告が急増しました。1月には11件、2月には17件だったものが、3月には96件に急増しています。この攻撃では、受信したメールに添付されたファイルを開くことで感染が拡大しました。※1

感染すると、パソコン内のファイルが暗号化されて開けない状態になり、ファイルの拡張子が「.locky」に変更されます。感染したパソコンにはランサムウェアによって金銭を要求する画面が表示され、身代金を支払わなければデータを元に戻せないと脅される手口です。

インターネットサービスプロバイダの事例

2020年、南米のインターネットサービスプロバイダがランサムウェア攻撃を受けました。この攻撃では、攻撃者が組織のドメインコントローラの管理者権限を奪取し、内部の1万8,000台以上の端末にランサムウェアを感染させています。※2

顧客へのインターネットサービス自体は停止しなかったものの、公式Webサイトはダウンし、一時的にサービス提供に支障が生じました。

医療業界の事例

2020年、欧州に本社を置く医療関連企業がランサムウェア攻撃を受け、同社の多くのコンピュータが停止し、製造や診療に深刻な影響が及びました。さらに、患者のデータが窃取され、公開されるインシデントも発生しています。※6

医療業界は患者データや診療記録など機密性の高い情報を扱っているため、ランサムウェア攻撃による被害は極めて大きく、患者のプライバシー保護や医療提供体制に重大なリスクを引き起こしかねません。

教育機関に対する攻撃事例

2019年、欧州にある大学がランサムウェア攻撃を受け、システムが大規模に停止する事態が発生しました。大学は重要な研究データやシステムの復旧のために、攻撃者へ30ビットコインを支払っています。※2

一般的には、ランサムウェアの被害者が身代金を支払うと攻撃の再発やほかの被害拡大の恐れがあるため、支払いは避けるべきという意見が多数派です。ただし、この研究機関にとっては長年にわたる研究データの喪失は致命的であるため、データ消失の回避を優先し、やむを得ず支払う決断に至ったと考えられます。

この事例は、教育機関が有する知的資産の重要性と、それを狙うサイバー攻撃の脅威を浮き彫りにしています。

ランサムウェア攻撃による被害を防ぐために

ランサムウェア攻撃による被害を防ぐための手段として、次のポイントを解説します。

- ランサムウェア攻撃の予防法

- ランサムウェア攻撃を意識した運用

- ランサムウェア攻撃の被害を受けた際の対処法

それぞれのポイントをみていきましょう。

ランサムウェア攻撃の予防法

ランサムウェア攻撃を予防するためには、脅威に備えるための堅固な環境構築が欠かせません。経営層は、初期投資やリソースを割く覚悟を持ち、全社的にセキュリティ対策を推進する必要があります。

最初に取り組むべきことは、メールやチャットサービスなどにおける水際対策です。さらに、外部接続しているシステムを確認し、不要なサービスの削除やアクセス権限の管理を実施します。

特に、不要なネットワーク接続やサービスが攻撃の入り口になることが多いため、アクセス権限の見直しが鍵を握ります。また、ランサムウェアに効果的なウイルス対策ソフトやEDRを導入し、リアルタイムでの脅威検知と対応能力を高めることも予防策として有効です。

ランサムウェア攻撃を意識した運用

ランサムウェア攻撃を意識した運用では、まずパスワードポリシーの見直しや多要素認証の導入も有効です。攻撃者がパスワードを特定すると、侵入したマルウェアがシステム内を横断して攻撃をしかける「ラテラルムーブメント」を許すことになり、連携するシステムすべてに影響が及ぶため、システム間のセキュリティを強化しなければなりません。パスワードや認証強化により、侵入を許した際の被害を最小限に抑えられます。

加えて、社員教育によるセキュリティ意識の向上と、ファイルやシステムの定期的なバックアップも防止策として効果的です。特にランサムウェア攻撃では、復旧に備えて常にバックアップを取る体制の構築が求められます。

OSやシステムの脆弱性に関しては、そのまま放置せず、常に最新版にアップデートし、定期的に行われるためのルールを制定して運用することが求められます。

ランサムウェア攻撃の被害を受けた際の対処法

ランサムウェア攻撃を受けた際、まずは感染した端末をオフラインにし、ネットワークから遮断することが重要です。ほかの端末やシステムへの二次感染を防ぐことを最優先としましょう。

次に、セキュリティ事故の調査会社に連絡し、専門的な支援を求めることが必要です。支援を受けて早急に影響範囲を特定し、被害の規模や影響を明確にします。ランサムウェアの種類を特定し、駆除を行うことで、さらなる被害拡大を防げるでしょう。

バックアップがあれば、そこからデータ復旧を試みます。最も重要なのは、攻撃者との交渉には応じないことです。身代金を支払ってもデータの復旧が保証されるわけではなく、支払いに応じないことで、攻撃者に対する抑止力を働かせられます。

ランサム攻撃と対峙し、情報漏えいなどの被害を阻止する

本記事では、ランサムウェアの攻撃手法と予防策を解説しました。ランサムウェアとは、「ランサム(身代金)」と「ソフトウェア」を組み合わせた造語で、悪意のあるソフトウェアの一種です。

侵入が発覚した時点ですでに被害は広がっていることが多く、事業継続に深刻な影響を与えるため、企業は身代金を支払わざるを得ない状況に追い込まれます。また、データを暗号化する前に、攻撃者が機密データを盗み取るケースも増えてきたことで、盗まれた情報が公表されるリスクにもなりかねません。

ランサムウェア攻撃の被害を受けた際は、早急に二次被害を防がなければなりません。可能な限り早い対応が求められます。ラックでは、緊急事故対応サービスとして24時間365日対応可能なサービスを提供しています。

インシデント対応のエキスパートが、「事業継続」と「顧客保護」を第一に、迅速な復旧ができるよう支援可能ですので、ランサムウェア対策をご検討の方は、ぜひご相談ください。

緊急対応窓口:

サイバー救急センター

セキュリティに係るお客様の緊急事態に際し

迅速にお客様をご支援する緊急対応サービスです。

緊急事態が発生したら今すぐ「サイバー救急センター」にご相談ください。

参考情報

※1 IPA「ランサムウェアの脅威と対策〜ランサムウェアによる被害を低減するために〜」

※2 IPA「事業継続を脅かす新たなランサムウェア攻撃について」

※4 警察庁「令和6年上半期における サイバー空間をめぐる脅威の情勢等について」

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR