-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

企業のシステムに対するアクセスの多様化や、増加するサイバー攻撃によって自社のセキュリティに不安を抱えているセキュリティ担当の方は多いのではないでしょうか。専門的な知識と24時間体制での監視の必要性が増してきている中で、SOCの構築、またはSOCサービスの導入はセキュリティ確保のために重要な要素です。

今回の記事では、SOCの特徴や役割、機能を解説します。また、サービスを導入する際のポイントや、実際の導入実績も紹介しているため、SOCサービスの導入を検討している方は参考にしてみてください。

SOC(Security Operation Center)とは

SOC(Security Operation Center)とは、組織のセキュリティを監視・管理する専門的な運用組織です。主な役割として、サイバー攻撃の検知や分析、対処などを担います。

サイバー攻撃は予測不可能なタイミングで発生するため、多くのSOCでは24時間365日体制での監視・対応を求められることが多い傾向があります。

SOCでは、多様なサイバー攻撃の検知を可能にします。具体的には次の攻撃や異常(アノマリ)を検知します。

- WebサーバへのDoS、DDoS攻撃やWebShellとの通信

- SQLインジェクション、コマンド実行などのWebアプリへの攻撃

- マルウェア感染によるPCの不審な動作

- C2(コマンド&コントロール)サーバとの不正な通信

- Active Directory認証での不正なログイン試行

- 公開されていないセキュリティの脆弱性を悪用するゼロデイ攻撃

これらの脅威に対して、リアルタイムでの監視と迅速な対応を実現し、組織の包括的なセキュリティ体制を確立します。

多くの企業でSOCサービスの導入が進む背景

DXの推進やコロナ禍によるリモートワークの普及により、企業のIT環境は大きく変化してきました。従来のオフィス内での業務から、場所や時間にとらわれない柔軟な働き方へと移行が進んでいます。

環境の変化に伴い、企業の情報資産へのアクセス方法も多様化しているのが現状です。社内のサーバやPCだけでなく、クラウドサービスの利用、スマートフォンやタブレットからのアクセス、さらには社員の自宅からVPN接続を通じた業務など、アクセスポイントが著しく増加しています。

一方で、サイバー攻撃の手法も高度化・多様化が進んでおり、世界中のサイバー犯罪者から企業の情報が狙われていることも脅威となっています。このような状況下で、企業の情報セキュリティを確保するには、専門的な知識と24時間体制での監視が必要不可欠となり、SOCの重要性が高まっています。

SOCとCSIRT、MDRとの違い

SOC以外にもセキュリティ対策があり、似た用語のため混同されることがあります。ここでは、SOCと他のセキュリティ対策の違いとして次の内容を解説します。

- CSIRTとの違い

- MDRとの違い

それぞれの違いを詳しくみていきましょう。

CSIRTとの違い

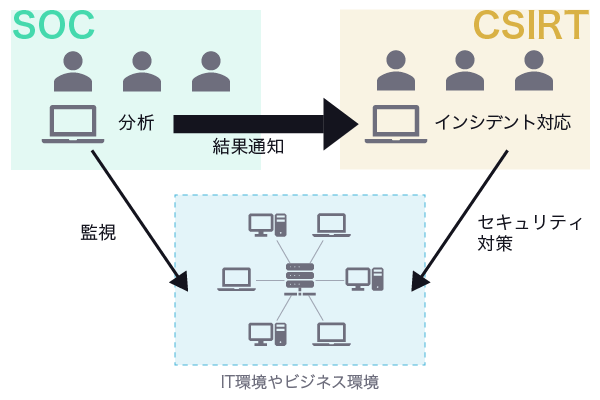

SOCとCSIRT(Computer Security Incident Response Team)は、どちらも組織のサイバーセキュリティを担う重要な組織ですが、その役割と機能は大きく異なります。

SOCは、サイバー攻撃や異常を検知し、通知や対処によって被害を最少化することを主な目的とし、24時間365日体制でネットワークやシステムを監視します。不審な活動やセキュリティ上の脆弱性を早期に発見し、セキュリティインシデントの早期検知・対応に注力します。

一方、CSIRTは、セキュリティインシデント発生後の対応を主要任務とするチームです。主な役割には、インシデントの影響範囲の特定、被害の最小化、原因の究明、再発防止策の策定などが含まれます。近年では、CSIRTの活動範囲が広がり、平常時における計画策定や対応指示の準備、さらには事後の対応までを含む組織も増えてきています。これにより、インシデント発生前からの準備やリスク評価が強化され、より効果的なセキュリティ対策が講じられるようになっています。

MDRとの違い

SOCは、組織内のセキュリティ監視と対応を担当する組織・チームを指します。専門の部署として設置され、組織特有のニーズに合わせたセキュリティ監視と対応を行うことが特徴です。

セキュリティの専門人材の確保や育成、24時間365日体制の維持など、SOCの内製化には多くの課題があります。

一方で、MDR(Managed Detection and Response)は、セキュリティ監視・対応業務を外部の専門家が代行するサービスです。専門人材の不足や予算の制約により、自社でのSOC運営が困難な組織でも、MDRを導入することで、社内リソースに依存せず高度なセキュリティ体制を構築できます。

MDRは、SOCの機能をサービスとして提供するソリューションとして、多くの組織に選択されています。

SOCの主な機能と役割

SOCの主な機能と役割として、次の内容を解説します。

- 監視(セキュリティイベントの検知)

- セキュリティイベントの分析・調査

- インシデント発生通知、定期報告

- SIEMの活用

それぞれのポイントを詳しくみていきましょう。

監視(セキュリティイベントの検知)

SOCの基本的な機能として、組織内のシステムやネットワークの常時監視があります。セキュリティ機器やシステムから送られてくるログ・アラートをリアルタイムで監視し、不審な活動や潜在的な脅威などのセキュリティイベントを迅速に検出します。

特に重要な役割は、日々発生する膨大な量のアラートの中から、実際に対応が必要な重要な脅威を見極めることです。各アラートの重要度や緊急性を専門的な知識と経験に基づいて判断し、優先順位付けを行います。

適切な根拠に基づいた見極めにより、限られたリソースを効果的に活用し、重要な脅威に集中して対応することができます。

不正アクセスなどの深刻な脅威が検出された場合は、SOCは直ちに関係部署への通報と適切な対処指示を行うことも重要な役割の一つです。迅速な初動対応により、被害の拡大を防ぎ、組織の情報資産を保護します。

セキュリティイベントの分析・調査

SOCの重要な機能の一つが、検知されたセキュリティイベントの分析・調査です。専門的な知識をもつセキュリティアナリストは、検出されたセキュリティイベントの詳細な調査を行い、そのリスクレベルや組織への潜在的な影響、実際の被害状況を明らかにしなければなりません。

分析・調査の結果、誤検知でないものをセキュリティインシデントとして扱い、通知、対応、報告など、後工程に続いていきます。

近年では、AI技術の発展により、より高度な脅威分析が可能です。機械学習を活用することで、従来の人的分析では見逃していた複雑なパターンの検出や、新種の攻撃手法の特定などが実現できるようになるでしょう。

また、SOCでは検知された脅威データを継続的に収集・蓄積し、傾向分析を行います。どのルートからどのような種類の攻撃が多く発生するか、時間帯による攻撃パターンの変化、新たな攻撃手法の出現など、包括的な脅威のデータベースを構築することで、より効果的な防御戦略の立案に活用できます。

インシデント発生通知、定期報告

SOCは、セキュリティインシデントが確認された際、あらかじめ定められた対応計画に基づいて迅速に行動をすることが求められます。インシデントへの対応は通常CSIRTが主導しますが、状況によってはSOCが積極的に関与することもあるでしょう。

SOCは、インシデント発生時に決められた窓口に通知し、場合によっては対処します。

また、SOCは定期的に管理層への報告を行います。報告内容は、インシデントの発生日時、事象の詳細、組織への影響度などです。

また、期間内で生じたインシデントの傾向、対処状況、詳細情報や対策案などをまとめて報告します。

これらの報告は、組織のセキュリティ体制の評価や改善、経営判断の材料として活用されます。

SIEMの活用

SIEM(Security Information and Event Management)は、SOCにおける中核的なシステムです。組織内の様々なセキュリティ機器やネットワーク機器から収集したログを一元管理し、リアルタイムでイベントの相関分析を行います。

分析により、事前に定義されたセキュリティポリシーからの逸脱を検出し、潜在的な脅威を早期に発見可能です。

SIEMの活用によって、長期間にわたるデータの保管と分析が可能となるでしょう。過去のデータを基に脅威の傾向分析やコンプライアンス要件への対応、監査時の証跡提示などにも活用できます。

SIEMは、脅威を早期発見する重要な役割を担っており、異常を検知した際には即座にSOCへアラートを送信することが役割です。ログ・アラート、およびインシデント情報などの一元管理、ポータル機能による見える化などにも役立ちます。SOCチームは迅速に状況を評価し、必要な対応を開始できるほか、インシデントの被害を最小限に抑えられます。

SOCの運用形態

SOCの運用形態には次の2通りがあります。

- 内部SOC

- 外部SOC

それぞれのメリットとデメリットを解説します。

内部SOCのメリットとデメリット

| メリット |

|

|---|---|

| デメリット |

|

内部SOCのメリットは、長期的なコスト効率の良さです。初期段階では人材の採用や育成、システム構築に大きな投資が必要ですが、体制が確立されたあとは主に担当者の人件費のみで運用が可能となり、長期的には外部委託と比べてコスト削減につながる可能性が高くなる傾向があります。

また、内部SOCを運営することで蓄積される運用ノウハウや脅威情報は、企業の重要な資産です。自社特有のシステム環境や業務フローに精通したチームによる、きめ細かなセキュリティ対策が可能となるでしょう。

一方でデメリットは、監視システムの導入や業務範囲の設定など、運用開始までに多大な準備と調整が必要となることです。特に情報システム部門の負担が著しく増加し、本来の業務に支障をきたす可能性もあります。

さらに、高度なセキュリティ人材の確保・維持が継続的な課題となり、24時間365日の運用体制の維持にも苦労することが予想されます。

外部SOCのメリットとデメリット

| メリット |

|

|---|---|

| デメリット |

|

外部SOCのメリットは、高度なセキュリティ知識と技術をもつ専門家による支援を、比較的低コストで受けられることです。人材採用や育成、システム構築などの初期投資を抑えながら、最新のセキュリティ対策を導入できます。

また、セキュリティサービス事業者は常に最新の脅威動向や技術トレンドをキャッチアップしており、その知見を活かした高度な監視・対策が可能です。自社内にセキュリティの専門知識をもつ人材が不足している企業でも、外部SOCを利用することで強固なセキュリティ体制を構築できるでしょう。

一方でデメリットとして挙げられるのは、機密性の高い情報や監視データを外部に委託するため、信頼性の高いサービス事業者の選定が極めて重要となることです。

SOCを導入(構築)する際のポイント

SOCを導入(構築)する際のポイントとして4つの内容を紹介します。

- 導入時の事前準備と要件定義

- ツールと技術の選定

- 必要な人員とスキルセット

- 自動化とAIの活用

それぞれのポイントを解説するため、導入時の参考にしてみてください。

導入時の事前準備と要件定義

SOCサービスの導入にあたって重要なポイントは、監視対象の範囲を明確に定義することです。セキュリティ機器のログ監視に限定するのか、重要な企業情報や個人情報を扱うサーバ、OS、データベースのログ管理まで含めるのか、事前に詳細な範囲を決定することで運用開始後の混乱を防げます。

また、導入に先立ち既存の業務フローやセキュリティルールを見直さなければなりません。特に、私物デバイスの業務利用に関する制限や、USBメモリなどの記録媒体の取り扱いルールなど、情報セキュリティに関する具体的な規定を整備する必要があるでしょう。

ルールの実効性を確保するため、違反時の対応フローや処罰規定も明確にしておくことが重要です。セキュリティルール違反が重大な情報漏えいにつながる可能性を考慮し、適切な抑止力となる規定を整備することで、組織全体のセキュリティ意識の向上にもつながります。

ツールと技術の選定

SOCサービス導入の重要なポイントとして、適切なセキュリティ機器とシステムの選定があります。ファイアウォール、IDS/IPS、アンチウイルスソフトなどの基本的なセキュリティ機器に加え、これらの機器から生成される大量のログを効率的に収集・分析するためのSIEMシステムの導入も欠かせません。

24時間365日の継続的な監視を実現するためには、ネットワーク機器やサーバのシステムログ、エンドポイントでのWebブラウジング履歴など、多種多様なログデータを自動的に収集・集約できなければなりません。

さらに、収集したログデータの分析ツールや、ログを長期保存し過去の事象との比較分析や監査対応が可能な大容量のストレージシステムも考慮に入れる必要があるでしょう。ツールや技術は、組織の規模や業務内容、セキュリティ要件に応じて適切に選定することが重要です。

必要な人員とスキルセット

SOC構築では、適切な人材の確保と育成も重要な要素の一つです。SOCチームには、サイバー攻撃の手法やセキュリティ技術に関する深い知識に加え、システムやネットワークの包括的な理解が求められます。

特に、リアルタイムでの脅威検出と分析には、高度な専門性と実践的な経験が欠かせません。セキュリティ機器からのアラートを適切に評価し、真の脅威を見極める判断力、インシデント発生時の迅速な対応能力、さらには新たな攻撃手法に関する継続的な学習姿勢も必要です。

そのため、SOCチームの構築には経験豊富なセキュリティ専門家の採用に加え、若手人材の計画的な育成プログラムの整備も重要となるでしょう。また、チームメンバー間での知識・経験の共有や、外部研修への参加など、継続的なスキル向上の機会を提供することも必要です。

自動化とAIの活用

日々拡大・複雑化する企業ネットワークの監視業務を効率的に実施する上で、自動化とAIの活用は極めて重要な要素です。

たとえば、AIを活用することでセキュリティ機器から送られてくる膨大な量のアラートデータを効率的に処理し、誤検知の排除が可能となるでしょう。セキュリティアナリストは真の脅威に集中して対応できるほか、重要なインシデントの発見と対応が迅速化されます。

また、日常的な監視業務や定型的なタスクの自動化により、アナリストの作業負担を大幅に軽減可能です。高度な分析や新たな脅威への対策立案など、より価値の高い業務に注力できます。

AIと自動化技術の活用は、SOCの効率性と有効性を高め、組織全体のセキュリティレベルの向上に貢献します。

SOCの選定方法と導入事例

SOCサービスの選び方と実際の導入事例を紹介します。SOCサービスを選ぶ際の参考にしてみてください。

SOCサービスの選び方

SOCサービスの選び方として次の4つのポイントが挙げられます。

- 運用対象が明確

- 監視・連絡体制が充実

- 実績がある

- サービス提供者の技術に問題がない

まずは、自社が求める運用対象と、サービス提供事業者の運用対象でミスマッチがないか確認することが重要です。そのためには、自社内でのSOCに対する要件定義がされていなければなりません。

また、セキュリティインシデントへの対応スピードも重要な判断基準です。インシデントの初期段階での迅速な対応によって、被害の拡大を防ぎ、組織への影響を最小限に抑えなければなりません。そのため、24時間365日の監視体制と、明確な対応手順を備えているかを確認することが重要です。

さらに、SOCサービス事業者は組織の機密情報を扱う重要なセキュリティパートナーとなるため、その信頼性と実績を慎重に評価する必要があります。過去の実績、顧客評価、セキュリティ認証の取得状況などを総合的に判断し、長期的なパートナーシップを築けるかどうかを見極めることが重要です。

サービス提供事業者の専門性と技術力も欠かせません。選定する事業者は、最新のサイバー脅威や攻撃手法に関する深い知見を持ち、効果的な防御戦略とベストプラクティスを提供できる能力が必要となるでしょう。

導入事例と運用実績

北陸コンピュータ・サービス株式会社様の事例は、中堅システムインテグレーターにおけるSOCサービス導入の成功例です。同社は富山県に本社を置き、ITシステムの提案から構築、運用までを一貫して提供する企業ですが、自社データセンターのセキュリティに課題を感じていました。

社内での社員教育を実施するものの、セキュリティ対策への不安を完全に解消できず、外部SOCサービスであるラックの「JSOC」の導入を決定しました。導入プロセスは予想以上にスムーズで、短時間での構築が実現しています。

導入後約3ヶ月の短期間で、従来の運用体制では発見が困難であった3件のセキュリティインシデントを検知できました。この事例は、専門的な外部SOCサービスの導入が、組織のセキュリティレベルを大幅に向上させ得ることを示しています。

SOCサービスを導入するなら実績のあるJSOC マネージド・セキュリティ・サービス(MSS)

今回の記事では、SOCの機能や役割、サービスを導入する際のポイントを解説しました。SOCは、組織のセキュリティを監視・管理する専門的な運用組織です。主な役割として、サイバー攻撃の検知や分析、対処などを担います。

外部SOCのサービスを導入することで、高度なセキュリティ知識と技術をもつ専門家による支援を、比較的低コストで受けられます。社内にセキュリティの専門知識をもつ人材が不足している企業でも、外部SOCによって強固なセキュリティ体制を構築できることが特徴です。

外部SOCのサービスならJSOC マネージド・セキュリティ・サービス(MSS)の導入を検討してみることをおすすめします。JSOCはSIEMを超えるFalconという分析システムにより、高度な分析と自動化を実現しています。

また、これからのJSOCは、境界監視から端末監視まで幅広いセキュリティ監視に対応するだけでなく、日々更新されているセキュリティ攻撃に対応するため、次世代の「守る」SOCとして、ゼロトラスト環境の監視・運用の実現を支援するJSOC xPDRを提供します。Microsoft 365を中心とするMicrosoft製品の監視にも対応しており、総合的なシステム監視を可能とします。

依頼内容や環境により価格が変わりますので、お気軽にお見積もりなどお問い合わせください。

参考情報

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR