-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

サイバー救急センターの髙源です。

2021年3月、独立行政法人のIPAが毎年発表している『情報セキュリティ10大脅威』の最新のレポート(2021)にて、「ランサムウェアによる被害」が組織部門で1位(2020では5位)に位置し、組織を標的にしたランサムウェアによる攻撃に警戒を促しています。

実際に2021年の2月から3月にかけて、サイバー救急センターでもランサムウェアによる被害の問い合わせが増加しています。そこで、注意喚起を目的としてランサムウェアの動向と、インシデントのご相談から見えた共通点をご紹介します。

ランサムウェアの動向について

図1は、2016年以降のランサムウェアの傾向と、サイバー救急センターの脅威分析チームにて確認しているランサムウェアの種類です。攻撃は年々進化しており、2019年以降は様々な種類のランサムウェアを確認しています。

ランサムウェアの攻撃の手口は、ばら撒き型メールやドライブバイダウンロード攻撃から、VPN機器の脆弱性やRDPの設定不備などを狙う攻撃に変化しており、攻撃の標的も不特定多数の個人から特定の企業や組織を狙った攻撃へシフトしています。

2019年後半ごろからランサムウェアによる攻撃は、二重の脅迫を用いる攻撃手口が多く確認されるようになりました。この攻撃の手口は、機密情報などを窃取した後に、データを暗号化し身代金を要求します。被害組織が金銭要求に応じなかった場合、窃取した機密情報をリークサイトに公開するといった攻撃です。

2021年もランサムウェアによる攻撃は継続しており、Microsoft Exchange Serverの脆弱性を悪用した「DearCry」と呼ばれる新しいランサムウェアが報告されています。

Microsoft Exchange Serverの脆弱性を狙った新しいランサムウェア「DearCry」

サイバー救急センターでのお問い合わせ状況

2021年もランサムウェアによる攻撃が継続しており、サイバー救急センターでもランサムウェアによる被害に関する問い合わせを多くいただいています。

図2のグラフは、ランサムウェア関連でサイバー救急センターへ問い合わせがあった件数の推移です。2021年2月以降、問い合わせ件数は増え、2021年に入り24件ものお問い合わせをいただきました。また、被害を受けているシステムはサーバが大多数を占めています。問い合わせいただく中で、いくつか共通している点があるのでご紹介します。

- VPN機器の修正プログラムが未適用

- VPN機器のアカウント情報が推測可能な安易なパスワード設定

- RDPで利用されるポートが不用意に開放されていた

- ダークウェブにアカウント情報が公開されていた

脆弱性があるVPN機器を運用していた場合に、VPN機器上の任意のファイルを外部から読み取られてしまう攻撃を受ける可能性があります。認証情報を平文で一時保存していたキャッシュファイルを読み取られ、アカウント情報が漏えいしてしまうのです。弊社のセキュリティ監視センターJSOCでもVPN機器を狙った攻撃を観測しており、注意喚起を行っています。

また、2020年8月、ロシア語圏内のハッカーが集まるフォーラムサイトに、VPN装置から窃取されたものと思われるアカウント情報が掲載されていたとZDNet社が報じています。

このように脆弱性が残ったままのVPN機器を利用し続けることは非常にリスクが高いので、早急に修正プログラムの適用と推測が困難な管理者パスワードに変更することを推奨します。

また、被害を受けているシステムは、貴重な情報を含むサーバやクラウドにある基幹システムのテストサーバが外部からのRDP接続を許可していたことによって、ランサムウェアの被害を受けてしまったとご相談をいただくケースがあります。新年度を迎えるにあたり外部へ公開するポートについてもご確認いただき、精査することを推奨いたします。

ランサムウェアの攻撃の手口について

ここではランサムウェアの攻撃の手口について、簡単に紹介します(図3)。

昨今の傾向から、侵入経路の多くは、VPN機器等を通じ外部から不正に侵入されたシステムを経由しています。侵入を受けたシステムから他のシステムの内部偵察などを行い、RDP経由で情報を窃取し、窃取した情報をオンラインストレージやFTP経由で外部へ送信しています。身代金の支払いに応じなかった場合に、リークサイトへ窃取した情報を分けて公開していくといった卑劣な行動をとります。また、内部偵察を行った攻撃者は、ドメイン管理者の権限を取得することで、ドメイン内のWindowsシステム全体にランサムウェアを効率的に展開できます。

ランサムウェアの被害を受けないための対策

ランサムウェアの被害を受けると、数十台規模のサーバ等が暗号化被害を受けてしまうケースも少なくありません。こうした状況を踏まえて、ランサムウェアから自社の貴重な情報資産を守るには、どのような対策を講じればいいのでしょうか。最新のランサムウェアによる攻撃の手口や、効果的な事前・事後の対策をサイバー救急センターレポート 第10号の「単なる脅迫ではないランサムウェアの話」で紹介していますので、是非ご参照ください。

また、コロナ禍で広く普及したテレワークの常態化や、クラウドシフトなどによるIT環境の変化に対応するため、「ゼロトラスト時代のSOC構築と運用ガイドライン」を公開しました。日本マイクロソフト株式会社と協力し、サイバー脅威を監視して対処するセキュリティオペレーションセンター(SOC)の新たな運用のポイントをまとめたので、自社のセキュリティ運用と照らし合わせてご活用いただければ幸いです。

脅威分析チームは、今後も脅威動向を継続的に調査し、広く情報を提供してまいります。

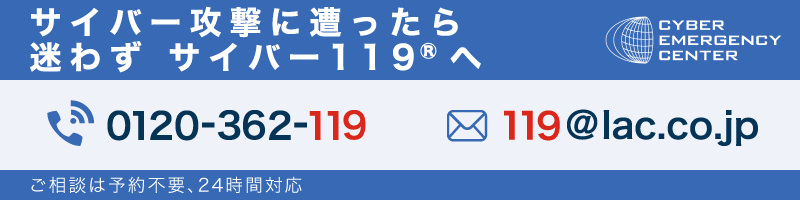

緊急対応窓口:

サイバー救急センター®

セキュリティに係るお客様の緊急事態に際し

迅速にお客様をご支援する緊急対応サービスです。

緊急事態が発生したら今すぐ「サイバー救急センター」にご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR