-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

JSOCの山坂です。

2019年夏ごろから複数のVPN機器に脆弱性が公表されています。「Withコロナ」の時代において、在宅勤務を継続的に実施するためには、社外から業務システムにアクセスできるVPN環境を安全に保つことは、企業活動の生命線だとも言えます。しかし、その脆弱性を悪用した攻撃も増えているのが実情です。

VPN機器に存在する脆弱性の例

以下は、昨年から報告されているVPN機器に存在する脆弱性の例です。

- Fortinetの脆弱性(CVE-2018-13379)

JVNDB-2018-015565 - JVN iPedia - 脆弱性対策情報データベース - Pulse Secureの脆弱性(CVE-2019-11510)

JVNDB-2019-004411 - JVN iPedia - 脆弱性対策情報データベース - Citrixの脆弱性(CVE-2019-19781)

JVNDB-2019-013490 - JVN iPedia - 脆弱性対策情報データベース

これらの脆弱性はメーカー側で修正され、バージョンアップを行うことで対策できるようになっています。

しかし、それを怠ったため、機器の脆弱性を悪用されVPNの接続に用いられる認証情報が漏洩しネットに公開されるという事件が発生しました。2020年8月に報道されたこの情報漏洩事件はPulse Secureの脆弱性(CVE-2019-11510)を悪用したと考えられていますが、脆弱性の公開から攻撃を受けるまでだいぶ間があったようです。対策する余裕もなく、すぐに攻撃を受けたというわけではないようです。

このように、まだ脆弱性対策がされていないVPN機器は大変危険な状態にあります。あらためて脆弱なままの機器のアップデートを見落としていないか、ご確認ください。

日本国内のVPN機器は犯罪者の標的になりやすい?

脆弱性の影響を最小限にするためには速やかなアップデートを行うことが求められますが、Pulse Secureの脆弱性について、残念ながらまだアップデートされていない機器が多数存在することを示唆する資料がBad Packetsから公開されています。

この資料には、Pulse Secureの脆弱性(CVE-2019-11510)の影響を受ける機器の対策状況が記載されています。資料によると、アメリカ・イギリスやドイツなどの諸外国では脆弱性公表から最初の1週間で2~5割の製品がアップデートされている中、日本では1割にも満たない状況が読み取れます。また、脆弱性公表から7か月経った今年3月下旬の時点においても、諸外国と比較して日本の脆弱性アップデート対応率の低さが目につきます。

| 脆弱な機器の数(単位:台) | 対策された機器の割合 | ||||

|---|---|---|---|---|---|

| 脆弱性公表直後 | 公表1週間後 | 2020年3月下旬 | 公表1週間後 | 2020年3月下旬 | |

| アメリカ | 5,010 | 3,481 | 562 | 31% | 89% |

| 日本 | 1,511 | 1,381 | 298 | 9% | 80% |

| イギリス | 830 | 664 | 126 | 20% | 85% |

| ドイツ | 789 | 400 | 87 | 49% | 89% |

| フランス | 626 | 418 | 68 | 33% | 89% |

| 脆弱性 公表 直後 |

公表 1週間後 |

2020年 3月下旬 |

|

|---|---|---|---|

| アメリカ | |||

| 脆弱な 機器の数 (単位:台) |

5,010 | 3,481 | 562 |

| 対策された 機器の割合 |

- | 31% | 89% |

| 日本 | |||

| 脆弱な 機器の数 (単位:台) |

1,511 | 1,381 | 298 |

| 対策された 機器の割合 |

- | 9% | 80% |

| イギリス | |||

| 脆弱な 機器の数 (単位:台) |

830 | 664 | 126 |

| 対策された 機器の割合 |

- | 20% | 85% |

| ドイツ | |||

| 脆弱な 機器の数 (単位:台) |

789 | 400 | 87 |

| 対策された 機器の割合 |

- | 49% | 89% |

| フランス | |||

| 脆弱な 機器の数 (単位:台) |

626 | 418 | 68 |

| 対策された 機器の割合 |

- | 33% | 89% |

引用元:Over 14,500 Pulse Secure VPN endpoints vulnerable to CVE-2019-11510 - Bad Packets

一方、攻撃者側の目線でこの脆弱性を見てみましょう。この脆弱性を悪用すれば企業ネットワークに侵入する足掛かりを得ることができ、半年後も1,000台近い機器が脆弱なままで、攻撃コードはインターネットに公開されている状況にあります。標的型攻撃を成功させるためには従業員のアクションを必要としますが、リモートからの攻撃にその必要はありません。攻撃をする側が好きな時に仕掛けるだけで必要な情報を得ることができるため、この状況を利用しない手はありません。まさに、攻撃の標的にうってつけだと言えます。

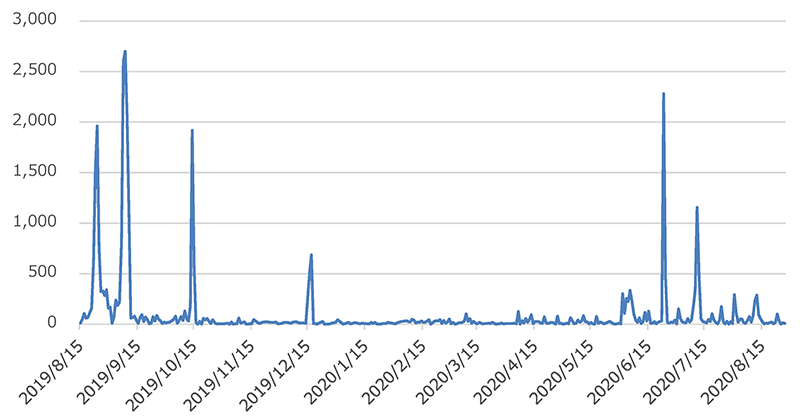

図の通り、JSOCで監視するお客様ネットワークに対しても未だ多数の攻撃試行を観測しており、この脆弱性の対策がされていないVPN機器への攻撃による重要インシデントは2020年8月にも発生しました。このように公開から1年たった今も攻撃が行われているということは、攻撃をするメリットがあるから、つまりは対策がされておらず攻撃が成功する環境がまだあることを示唆しています。

対策が遅れてしまう理由

このような脆弱性が公表された後、アップデートなどの対策を促すと「業務の都合上すぐに止められない」という言葉を聞くことがあります。脆弱性の公表直後の対策率の低さは仕方が無いとしても、半年後であっても諸外国と比較した日本の対策率の低さは、そもそも脆弱な機器を利用しているという意識がないことが原因の1つだと推察します。

外部ベンダーの活用により自組織内のシステムを管理できる人員がいない場合や、そもそもどのような機器を利用しているかの管理がなされていない場合、対策の遅れにつながります。特に業務を行う上で欠かせない基盤システムに対する脆弱性の対処は、アップデート作業そのものの影響度だけでなく、被害によって業務が停止するインパクトやビジネス上の多角的な判断が必要となる場合もあります。

日頃からの管理はもとより、有事の際に相談できるセキュリティの専門家を用意しておくのも、迅速で的確な意思決定のためには不可欠です。また、万が一認証情報が漏洩した場合でも被害が発生しないよう、パスワードのみの認証ではなく、ほかの認証と組み合わせた認証方式(多要素認証)が利用可能な機器を選定することも重要です。

ネットワーク機器の脆弱性を狙った攻撃を防ぐ3つのポイント

今回紹介した、脆弱性を悪用して認証情報が公開された事件は、実際に発生し、マスコミ報道されるという事態が起きています。ビジネス上の信用を失ってからでは遅すぎます。

あらためて脆弱性を狙ったサイバー攻撃で被害を受けることの無いよう、以下の3つのポイントをご確認ください。

ポイント1:脆弱性のある機器が無いかを調べる

お使いの機器を調べて、脆弱性が報告されていないか確認してください。影響を受ける機器の情報はJPCERT/CCなどの信頼できる機関からの情報、もしくはベンダーから情報提供されます。

また、脆弱性情報はなんの前触れもなく、突然発表されるものだとお考え下さい。ご使用の機器が、今日は大丈夫であっても、明日はわかりません。常に関心をもって最新情報を入手するようにしてください。

複数の SSL VPN 製品の脆弱性に関する注意喚起

※ 製品製造元が買収され、製品名が変わっている場合があります。Citrixの脆弱性(CVE-2019-19781)において、「他社の機器を導入しているため問題なし」と誤認されていた事例がありました。

ポイント2:脆弱性の影響受ける機器があった場合、対処する

脆弱性のある機器が見つかり、現時点においても修正されていない場合、過去に攻撃を受けている可能性が高いと考えられます。単なるアップデートの適用だけでなく、機器のアカウントやパスワードの変更と共に侵害の有無について調査を実施する必要があります。

ポイント3:予備機のアップデートもお忘れなく

故障や障害などによって、予備の機器への交換が発生することもあります。そのような場合に備えて、予備機のアップデートも必ず実施してください。

※ 過去に、一度撤去した機器を再導入したことによって、脆弱性の影響を受けた事例がありました。

最後に8月の盗まれた認証情報が公開された事件が報道された後に、ドイツで未対策のVPN機器が急減したという報告があります。日本国内でも同様に対策が進んでいることを願っています。

より詳しく知るにはこちら

ペネトレーションテスト(侵入テスト)は、ネットワークを介してお客様のITシステムに対する疑似攻撃を行い、セキュリティ対策の有効性の調査や被害範囲の想定、あるべき検知能力や対応の考察等を行うことで、お客様のシステム全体の耐性向上に貢献するサービスです。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR