アーカイブ

正規のソフトウェアのアップデートで、不正なプログラムが実行される事案について

2014年1月23日 | 注意喚起

当社の緊急対応チーム『サイバー救急センター』は、標的型攻撃に関する調査を行う過程で、正規のソフトウェアのアップデートを装いコンピューターウイルスに感染させる、複数の事案を確認しました。本件は当社が2013年10月9日に発表した「日本でも発生した『水飲み場型攻撃』に対して注意喚起」とは異なる、新しい標的型攻撃の手口と捉えています。

本注意喚起情報は、当該ソフトウェアを使用しているお客様が、本事案の悪影響を受けていないかを確認する方法をお伝えするために公開いたします。また、今後、企業内で使用している正規ソフトウェアのアップデートにおいて同様の仕掛けがなされる危険性もあり、あわせて注意喚起するものです。

2014/03/10 更新

本注意喚起情報を多くの皆様にご覧いただき、また100件を超える電子メールおよびお電話でのお問い合わせをいただました。情報を発信した企業としての責任として、お問い合わせ頂いたすべてのお客様の状態を電話やメールで確認いたしました結果、当社の調査においてはマルウェアの感染が確認された環境はございませんでした。

2014年3月6日に、今回の攻撃行為に悪用されたGOM Player の開発・提供元である株式会社グレテックジャパンより、本件に関する報告文面が掲載されました。

マルウェア(ウイルス)感染に関するお詫びと調査結果のご報告

http://www.gomplayer.jp/player/notice/view.html?intSeq=300

この報告の詳細に関しては、株式会社グレテックジャパンへお問い合わせをいただきますようお願いいたします。

また、当社の注意喚起情報の誤字、誤りなどに関するお問い合わせは、引き続き電子メールでお受けいたします。

ラックインフォメーション

information@lac.co.jp

2014/01/27 更新

株式会社グレテックジャパンより、本事案における調査状況に関する情報が公開されました。

短期間に調査を進めておられる同社の努力に敬意を表します。

http://www.gomplayer.jp/player/notice/view.html?intSeq=284

株式会社グレテックジャパンの情報では、2013年12月27日から2014年1月16日までの期間にGOM Playerアップデートサーバーへの攻撃が確認されたとのことです。

発表内容からは、サイトのコンテンツ改ざんなど被害の有無は読み取れません。

しかし、この期間内にアップデートをしたと考えられる個人ユーザー様数十名から当社にご提供いただいた環境を確認した結果、全ての個人ユーザー様の環境において感染の事実は確認できませんでした。

このことから、当社は当初の注意喚起時により指摘していますが、GOM Playerアップデートサーバー、または踏台サイト(日本)で何らかのアクセス制御が行われており、攻撃者が標的としている組織以外はウイルスの感染は行われていない可能性があります。

2014/01/23 更新

本事案に悪用されたGOM Playerを日本で配布している株式会社グレテックジャパンより、本件に関する見解が公表されています。

GOM Playerをご使用の皆様は、引き続き同社が公表する情報を注視いただきたいと思います。

一部報道に対する弊社の見解について

http://www.gomplayer.jp/player/notice/view.html?intSeq=282&page=1

本事案の概要

本事案は、当社のセキュリティ監視センターJSOCにおいて、当社顧客のネットワーク環境よりインターネットに対して、定期的に発信される不正なデータ送信と考えられる通信を複数捕捉したことにより発覚しました。

この事案の報告を受け調査を開始したサイバー救急センターは、複数の組織のパソコンで、定期的な通信を行うコンピューターウイルスが動作していることを確認しました。調査の過程で感染経路の特定を行ったところ、正規のソフトウェアを最新版に更新するアップデート作業によってコンピューターウイルスに感染したことを確認いたしました。

本事案においてウイルス感染に悪用されたソフトウェアは、GRETECH Corp.が提供する動画再生ソフトウェア「GOM Player」です。「GOM Player」の起動時に、製品のアップデートを促され実行した際に、アップデートプログラムを装ったコンピューターウイルスに感染し、外部からの遠隔操作が行われる状況になっていたことを確認しました。感染パソコンは、遠隔操作されることで、パソコン内や内部ネットワークの情報窃取など様々な被害を引き起こす恐れがありました。

本事案における脅威は、正規のソフトウェアのアップデートという、ユーザーには正否の判断を行うことができない状況で感染活動が行われることにあります。パソコンを使用しているユーザーは、OSやその他使用しているソフトウェアのアップデートを信頼し、ウイルス感染を警戒することはありません。また、アップデート時に実施確認を求められてもその危険を判断することは困難です。

本事案においては、このような状況に加え、先に注意喚起を行った「水飲み場型の攻撃」でもあるように、感染対象を絞り込む手法も取り入れられているものと推測され、攻撃者の標的以外への攻撃は行われないようです。つまり、当社を含むセキュリティ対策企業や、一般のユーザーが攻撃に気づくことも難しく、さらに仕掛けられている攻撃の全容を把握することも非常に困難です。そのため、組織内ネットワークのセキュリティ監視を行っていない場合には、感染初期の被害発生の認知も著しく困難であると考えられます。

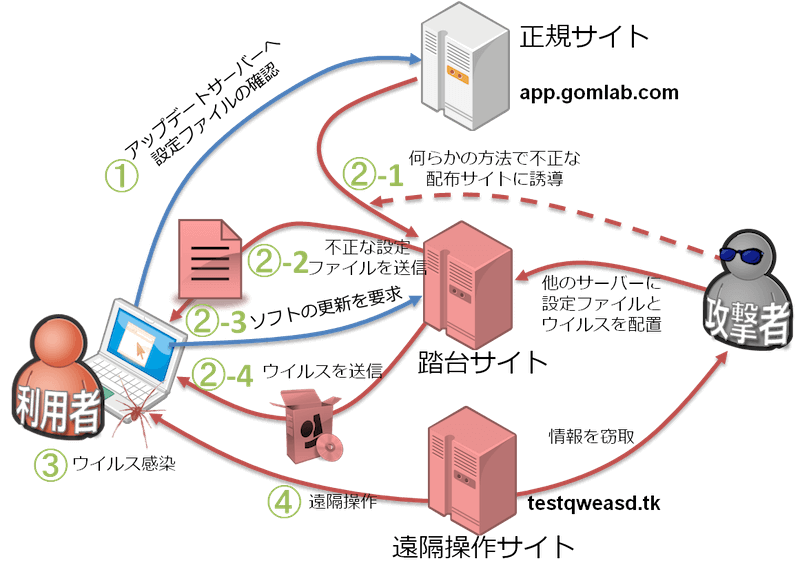

本事案におけるウイルス感染の流れ

本事案の調査において確認された、GRETECH Corp.が提供する「GOM Player」を悪用した攻撃は、以下の方法で行われていると推測しています。

1. 「GOM Player」のアップデートを実行

「GOM Player」は、起動時に、app.gomlab.comという「正規サイト」からアップデート設定ファイルを取得します。

2. アップデートプログラムを取得

アップデート設定ファイルには、アップデートプログラムの所在が記載されており、「GOM Player」は、この所在からアップデートプログラムを入手します。しかしながら本事案においては、アップデート設定ファイルの入手の際、「正規サイト」ではなく、全く別の「踏台サイト」に転送接続するよう仕掛けられていました。この「踏台サイト」への転送接続は、 1) たとえばDNSキャッシュポイズニングのような通信経路内での改ざん、もしくは 2) 接続がリダイレクトされるように「正規サイト」が改ざんされた、等が考えられます。

なお、この「踏台サイト」は日本国内で稼働しているWebサイトであり、攻撃者により不正に侵入を受け悪用されたと考えられます。

3. アップデートプログラムに偽装したコンピューターウイルスの感染

「GOM Player」により、アップデートを促す表示がなされます。アップデートを実行すると、そのまま「踏台サイト」からコンピューターウイルスがダウンロードされ感染します。

4. コンピューターウイルスが外部のサーバーと通信する

コンピューターウイルスに感染したパソコンは、「遠隔操作サイト」に接続して、攻撃者からの命令を受け取り遠隔操作されます。

影響を受けているか否かの確認方法

本事案は、正規のソフトウェアのアップデート機能を悪用した攻撃手法のため、攻撃を事前に回避することは大変困難です。しかしながら、今回のウイルスに感染したか否かを以下の方法で確認できます。

1. ネットワーク管理者向け確認方法

ファイアウォールもしくはプロキシサーバーなどの通信ログに、コンピューターウイルスが「遠隔操作サイト」と通信した痕跡がないかを確認します。

当社が把握している遠隔操作サイトは以下です。

| testqweasd.tk |

| 211.43.220.89 |

| 114.202.2.4 |

- ※IPアドレスは変化している可能性があります。

2. パソコンでの確認方法

GOM Playerの設定ファイルに記載されているURLを確認します。

確認内容:インストールフォルダにある「GrLauncher.ini」をメモ帳などで開き、VERSION_FILE_URLの項目が

http://app.gomlab.com/jpn/gom/GrVersionJP.ini 以外になっていないか確認する。

- (当社確認内容。これ以外にも正規の内容が存在している可能性があります。)

確認内容:ユーザーのローカルフォルダ※にあるファイル「GrVersion.ini」をメモ帳などで開き、 DOWN_URL の項目が

https://app.gomlab.com/jpn/gom/GOMPLAYERJPSETUP.EXE 以外になっていないか確認する。

2014/01/27 更新

- GOMPLAYERJPSETUP.EXE の後に PATH_REG=HKEY_LOCAL_MACHINE\Software\Gretech\GOMPLAYER\ProgramFolder EXE_NAME=GOM.exe と続く場合がありますが、これは感染の有無には関係ありません。

- [GOMPLAYERBETA]というセクションがあるパソコンもありますが、この内容の確認は不要です。

- 英語版の製品を使用している場合 http://app.gomlab.com/eng/ のように記載されている場合がありますが、感染の有無には関係ありません。

※スタートメニューの検索ボックスで、以下のように打ち込むとフォルダが開きます。

%Appdata%\GRETECH\GomPlayer

%Appdata%とだけ打ち込んでエンターキーを押すと、フォルダ一覧が開くので、GRETECHフォルダ、GomPlayerを順にダブルクリックで開くこともできます。

上の内容以外の情報が発見された場合には、被害拡大防止のため関係機関もしくは当社までご連絡ください。

感染が確認された場合の対処方法

上記の確認を行った結果、感染の可能性が認められた場合には、以下の方法で対処を行ってください。

- 企業の場合には、被害範囲とその内容の把握と被害拡大防止や復旧と再発防止などの事故対応を行うことをお勧めします。事故対応は、フォレンジックサービス企業やウイルス対策メーカーなどへ相談することも出来ます。また、今回対象となっているGOM Playerだけではなく、社内で使用しているソフトウェアのアップデート手順や管理方法に関して精査を行うこともあわせて推奨します。

- 個人の場合には、ご使用のウイルス対策ソフトで駆除してください。

GOM Playerを使用している方へ

安全が確認されるまでアップデートを行わない運用をお勧めします。

また、GOM Playerの最新版を使用したい場合には、既存のアップデート機能を使用せずに、信頼できるアップデート方法に従い実施することをお勧めします。

ソフトウェア提供企業への提言

今回、ソフトウェアアップデートがウイルス感染手段として悪用されたことから、ソフトウェア提供企業は信頼できるソフトウェア配布機能の実装を行っていただくとともに、ユーザーが本来の正しいソフトウェアが動作していることを把握できる機能を盛り込むなどの工夫をしていただくことが、信頼維持のために重要なことと考えます。

以上

当社の注意喚起情報に関するよく寄せられる質問は、こちらをご参照ください。