アーカイブ

日本における水飲み場型攻撃に関する注意喚起

2013年10月9日 | 注意喚起

当社は、マイクロソフト社の Internet Explorerの脆弱性を悪用した標的型攻撃により、ウイルス感染被害を確認したため、この脆弱性を軽減する回避策を実施していただくよう、2013年9月19日に注意喚起を掲載しました。

Internet Explorerの「ゼロデイの脆弱性」を悪用した攻撃に対する注意喚起

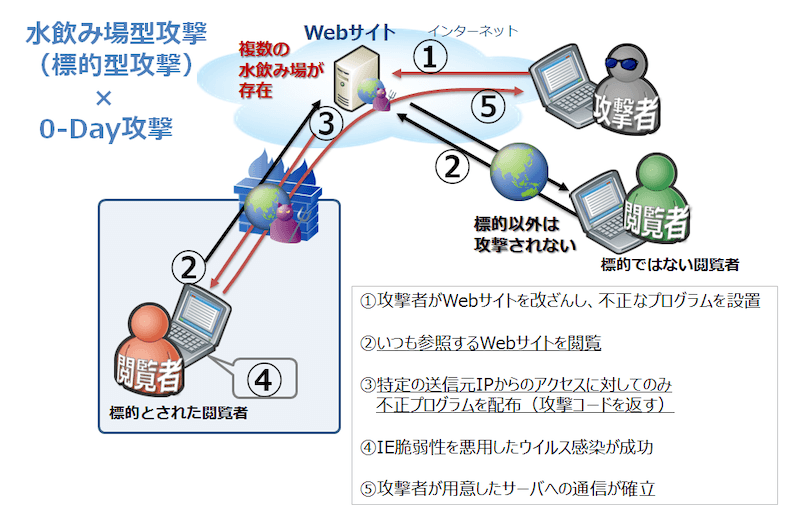

この事案で行われた攻撃の手法は、一般に「水飲み場型攻撃」として知られるもので、攻撃者は不特定ユーザーまたは特定のユーザー層(組織、業界、地域等)が閲覧するWebサイトを改ざんして不正なプログラムを設置し、しかも閲覧された方を選別し、不正プログラム(コンピュータウイルス)を配布するなどの被害を与えるものでした。

本注意喚起では、本事案に関連し、日本において確認された水飲み場型攻撃の特徴と、その対処方法を整理することで、本攻撃に対する認知を高め、予防と事故対応に向けた注意喚起をいたします。

「水飲み場型攻撃(watering hole attack)」とは

水飲み場に集まる動物を狙う猛獣の攻撃になぞらえ、攻撃対象とするユーザーが普段アクセスするWebサイト(水飲み場)にコンピュータウイルスを埋め込み、サイトを閲覧しただけでコンピュータウイルスに感染するような罠を仕掛ける攻撃方法です。巨大なポータルサイトのように不特定多数のユーザーが訪問するサイトに限らず、特定の関心事や組織・業界などのユーザーが訪問するWebサイトも、攻撃対象ユーザーを絞り込むための狩り場として狙われています。

この攻撃方法は、信頼されている企業や団体のWebサイトに、サイト閲覧者を攻撃する不正プログラムを埋め込む罠を仕掛けているため、訪問者の油断を誘い、攻撃を受けるリスクや実際に攻撃を受けたことに気付かせにくくするという意味で大変深刻なものです。

この攻撃による被害が国内でも確認されたことで、これまで広く呼び掛けられてきた「怪しいサイトには近づかない」というセキュリティ対策が不十分なものになりました。

確認された「水飲み場型攻撃」の特徴について

このたび当社では、いくつかの特徴的な水飲み場攻撃の事例を確認し、日本に対してのサイバー攻撃が新しい、より巧妙な手口で攻撃される局面に入った、と考えています。

今回確認された水飲み場型攻撃は、以下の特徴を持っていました。

1. 攻撃に用いられた「水飲み場」は、大規模なポータルサイトではなかった。

通常、無差別に大規模なサイバー攻撃を行う場合には、比較的大手のポータルサイトなどへのサイト改ざんを行うケースが考えられますが、今回は閲覧するユーザー層が特定の目的で集まる中規模のWebサイトが標的となりました。ユーザーが閲覧するこのような中規模なWebサイトは大量にあり、また、運営側の改ざん対策が不十分なケースもあることから、改ざんされたことの判別を難しくさせています。

2. 特定のIPアドレス範囲からの閲覧者に限定した攻撃(標的型攻撃)が行われた。

改ざんされたWebサイトには、特定のIPアドレス範囲やドメインからの閲覧者(以下、「攻撃対象者」といいます。)からアクセスされた場合にだけ閲覧者に気付かれない形でウイルスを配信し、それ以外のユーザーからアクセスされた場合にはウイルスを配信しない仕組みが組み込まれておりました。これにより攻撃の発覚を遅らせ、攻撃者が攻撃対象とするユーザー層に絞って長期間攻撃を継続する意図があったものと推測されます。

当社が調査を行った際にも、当社からのアクセスは攻撃者が意図とした対象企業ではないため、ウイルスは当社へは攻撃を仕掛けてきませんでした。この仕組みはセキュリティ対策企業の調査を回避する攻撃手法であるため、従来のセキュリティ対策手法による対応が大幅に遅れてしまいます。それらの攻撃コードの振る舞いなどを把握するため、当社では、事故対応部門であるサイバー救急センター『サイバー119』がお客様の環境で綿密な調査を実施することで、全容を確認しました。

3. Internet Explorer の未知の脆弱性が悪用された。

本攻撃に用いられたコンピュータウイルスでは、これまでマイクロソフト社およびセキュリティ関連企業も確認していない未知の脆弱性が悪用されていました。そのため、最新のパッチを適用しているコンピュータにてアクセスした場合においても、攻撃コードが対象としているWindows、IEのバージョンであれば、攻撃が成功しウイルスに感染してしまいました。

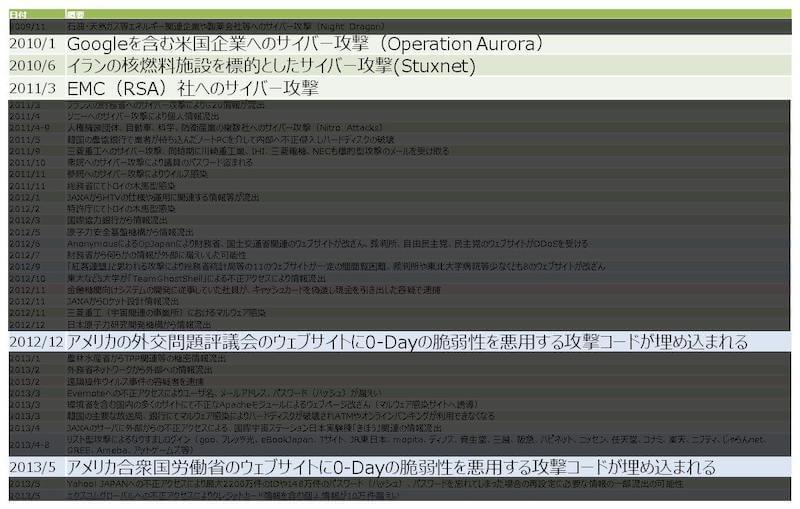

下の図のように、未知の脆弱性を悪用し、かつ、標的を絞った攻撃は、海外での発生は確認されていますが、国内での発生の事例はほとんど確認されておりません。

特定業種、業界の閲覧者のコンピュータを狙い、未知の脆弱性を悪用することで不正なプログラムを確実に送り込む手法を使用し、セキュリティ対策企業の調査を妨害する機能を実装して発覚を遅らせる手口を用いた今回のサイバー攻撃は、国内ではまれな攻撃事例と言えます。

マイクロソフト社は、この脆弱性に関するセキュリティ更新プログラムを、10月9日(日本時間)より提供を開始しました。詳細は以下をご確認ください。

マイクロソフト セキュリティ情報 MS13-080 - 緊急

Internet Explorer 用の累積的なセキュリティ更新プログラム (2879017)

http://technet.microsoft.com/ja-jp/security/bulletin/ms13-080

における、CVE-2013-3893の脆弱性

http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-3893

日本企業が直面する危険性について

このたびのサイバー攻撃は、当社のサイバー救急センターへの複数社からのサイバー攻撃対応支援要請により調査が開始され、複数の企業の被害調査のつき合わせを実施したことと、並行して当社のセキュリティ監視センターJSOCでの観測データなどを解析したことにより、全容が明らかにされました。

調査を行う中で、未知の脆弱性の存在が発見され、マイクロソフト社へ脆弱性報告を行いました。また、複数のWebサイトに埋め込まれたコンピュータウイルスが攻撃する対象を判別している事実も確認でき、被害PCの駆除や他の顧客の保護も可能になりました。

これらの対応が行えたことは、運が良かったと考えております。

本件の調査を行う上で、サイバー救急センターが現場での事故調査を行ったからこそ攻撃の全容を把握することができたことに加え、当社でセキュリティ監視サービスを担当するJSOCが複数顧客への攻撃状況を確認できたからこそ、問題の深刻さが把握でき、JSOCを利用していただいている他の顧客の保護も含め、最短での対策と注意喚起に結びついたと言えます。

しかし、当社は、同様の攻撃は他の環境でも引き起こされ、利用者(ウェブサイト管理者および閲覧者)やセキュリティ企業の知らないところで被害が拡大していることを懸念しています。また、それらの事故が発覚した際に、迅速かつ的確に事故対応プロセスを始動できる企業もそれほど多くないと考えています。

新たに標的になり始めた日本企業には、別項にまとめた対策方法と、社内体制の確立を期待したいと存じます。

水飲み場型攻撃に関する対策について

https://www.lac.co.jp/archive/20131009_000175.html

謝辞

被害に遭われた企業は、的確なセキュリティ対策を施し、運用を行っていましたが、より巧妙な手口による攻撃を防ぐことはできませんでした。しかし、迅速な事故対応により、サイト閲覧者への2次被害の拡散を最小限に抑えていただけたことに感謝しています。

また、未知の脆弱性に対して速やかな調査と、解決策を提供するセキュリティアドバイザリを公開されたマイクロソフト社は、顧客の安全を第一に考えている責任ある企業として行動されていると再認識いたしました。

以上

当社の注意喚起情報に関するよく寄せられる質問は、こちらをご参照ください。