-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

もしもインシデントが発生したら、どのような対応が必要でしょうか?

「まず何をすべきか?」、「誰に連絡すべきか?」、「被害を最小限に抑えるには?」と、突発的な状況で冷静な判断が求められますが、実際に直面すると戸惑うことも少なくありません。天災と同じように、インシデント対応の具体的な行動を事前にイメージすることは意外に難しいものです。

本シリーズでは、実際に起こりうるインシデントをモデルケースとして取り上げ、「どのような対応が求められ、どのように解決へ導くのか」を舞台裏まで詳しく解説します。現場で役立つ実践的な知識を、具体的なシナリオとともにお届けしますので、ご参考になれば幸いです。

連載第3回となる今回は、企業にとって深刻な金銭被害をもたらす「ビジネスメール詐欺」を取り上げます。ある日突然、社員がだまされ、見ず知らずの相手に会社の資金を送金してしまったら......。そのとき何をすべきか、被害を最小限に抑え、迅速に復旧するための対応策を詳しく解説します。

ビジネスメール詐欺とは

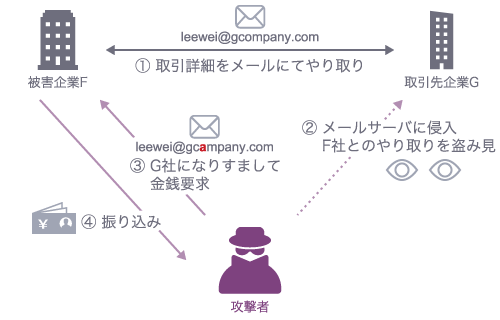

連載第3回のテーマは、ビジネスメール詐欺(Business Email Compromise:BEC)です。ビジネスメール詐欺とは、攻撃者が企業の信頼されている人物になりすましてメールを送り、金銭や機密情報をだまし取る手法です。

例えば、経理担当者に上司や取引先を装ったメールを送信し、偽の銀行口座に送金させたり、社員のメールアカウントをハッキングして機密情報を盗み取ったりします。攻撃者は非常に巧妙で、文章の癖や口調を真似た本物そっくりのメールを作成するため、業務に精通している人もだまされる恐れがあります。

2015年に初めて米連邦捜査局(FBI)がビジネスメール詐欺に関する情報を公開したことをきっかけに広く知られるようになりましたが、近年も多くの企業が被害を受けており、IPAの「情報セキュリティ10大脅威(組織編)2025」でも8年連続でランクインしています。

今回は実際にあった手口を元に、被害発覚から対応、再発防止策までをモデルケースとしてご紹介します。

モデル企業の概要とインシデント発生の経緯

被害企業F社は東京に本社を構える、従業員数が1万人規模の食品サービス企業です。国内外に幅広い顧客基盤を持っており、アジア、ヨーロッパ、北米など世界各地の市場で事業を展開していました。特に、アジア市場で最大規模の仕入れ先であるシンガポールの取引先G社とは、日常的に多くの取引が行われていました。

インシデント発生の経緯

ある朝、東京本社の営業部門で働く田中さんが、G社の担当者リーさんから振り込み先を変更してほしいという旨のメールを受け取りました。

From:Lee Wei(leewei@gcampany.com)

Dear Mr. Tanaka,

I hope this message finds you well.

This is Lee from G Company.

I am writing to inform you that our bank account details have changed. We kindly ask you to update your records and remit all future payments to the new account details provided below. Additionally, we request that tomorrow's payment also be transferred to the new account. I apologize for the short notice and appreciate your understanding.

*****

New Bank Account Information:

Bank: ・・・・Bank XXXXXXX

・・・・

(日本語訳)

田中様

いつもお世話になっております。G社のリーです。

当社の銀行口座情報が変更になりましたことをお知らせします。お手数ですが、振り込み先を更新していただき、今後のお支払いは以下の新しい口座情報にお振り込みいただきますようお願いいたします。また、明日のお振り込みも新しい口座に変更していただけますようお願いいたします。急ですみませんが、どうぞよろしくお願いいたします。

*****

新しい銀行口座情報

・・・・

メールには、G社の振り込み先変更を指示する内容が含まれており、振り込み先の口座情報などが記載されていました。

「そういえば最近、シンガポールの銀行が合併したとニュースで見たな......。その影響かもしれないな。」

普段からG社とのやり取りが多く、銀行の合併のニュースについても知っていた田中さんは、特に違和感を覚えず振り込み先変更の手続きを進めました。実は、今回のメールの送り元アドレスが「leewei@gcampany.com」で、いつもやり取りを行っているメール「leewei@gcompany.com」とは異なっていましたが、その時の田中さんは気づけませんでした。

田中さんはその日に指定された口座に次回から振り込みを行う手続きを完了させ、その1週間後に問題が発覚しました。

「田中さん、先週分の振り込みですが、まだ確認できていません。処理は完了していますか?」

G社の経理担当者から、まだ振り込みが確認できていないとの問い合わせがあったのです。田中さんは驚きながら、「振り込みは完了しているはずです。すぐに確認しますので少々お待ちください。」と答えました。電話を切った後、田中さんは銀行の振り込み記録を再確認し、確かに振り込みが完了していることは確認できました。しかし、不安がよぎります。

その場で、田中さんは受け取ったメールを再度見直しました。ふと、送り元のメールアドレスに目をやると、「leewei@gcampany.com」という見慣れないスペルが目に入りました。

「待てよ。これ、普段のアドレスと違うじゃないか!」

田中さんは動悸が激しくなるのを感じ、急いで過去のメールを確認しました。普段のやり取りは「leewei@gcompany.com」からのもので、この微妙なスペルミスに気づいた田中さんは冷や汗をかきました。

「これは......、ビジネスメール詐欺かもしれない。」

田中さんはすぐに、社内のリスク管理部門に報告し、リスク管理部門はシステム管理部門と連携してメールの発信元を調査し、メールが偽装されたものである可能性が高いことを突き止めました。

リスク管理部門は攻撃の影響範囲や対応方針について議論のうえ、社内対応のリソースだけでは不十分と判断し、外部のセキュリティ専門業者との連携が不可欠であると判断しました。そこで、F社はラック サイバー救急センターに問い合わせ、調査を依頼しました。

責任の所在はどこか?

「これは、典型的なビジネスメール詐欺の手口ですね。」サイバー救急センターの担当者は、画面越しに真剣な表情で話し始めました。「攻撃者はおそらく、G社かF社どちらかのメールアカウントにこっそりとアクセスし、振り込みのタイミングを見計らって偽のメールを送り込んできたのでしょう。」

部屋には張り詰めた空気が漂い、静寂が訪れました。サイバー救急センターの担当者が淡々と説明を続ける中、F社メンバーは「これからどうなってしまうのか......。」という不安がじわじわと広がっていきます。

事件が明るみに出た後、F社とG社間で責任の所在を巡り意見が食い違い、議論が続きました。電話会議では双方がそれぞれの立場を主張する中で、話し合いの方向性を模索するような状況が続きました。

「それはそちらの責任ではないでしょうか?」

「我々のシステムには問題は確認されていません。」

この騒動をサイバー救急センターの担当者に相談すると、担当者は落ち着いた口調でこう提案しました。

「この状況を明らかにするため、フォレンジック調査の実施をお勧めします。不正アクセスの有無を確認し、疑念を払拭できるはずです。」

この提案にF社のメンバーは希望を感じました。この調査が真実を明らかにし、出口の見えない事態を打開する鍵となるかもしれない。サイバー救急センター担当者の言葉は、暗闇に差し込む一筋の光のように彼らの胸に響きました。

田中さんたちF社のメンバーは、不安と期待を抱えながら調査の結果を待つことになりました。

サイバー救急センター調査のプロセス

- 1.田中さんのPCのフォレンジック調査:

田中さんのPCに対してデジタルフォレンジックを実施しました。メールの送受信や操作履歴を詳細に分析し、被害を受けていないことを確認しました。 - 2.田中さんのメールアカウントの調査:

田中さんのメールアカウントを調査し、乗っ取りの痕跡や不正アクセスのルートがないか調査しました。これにより、アカウントが外部からの不正アクセスによって操作されていないことが確認されました。

これらの調査結果は、F社とG社の間で行われた話し合いの中で重要な根拠の一部として共有されました。調査結果をもとに、G社はF社の状況を理解し、最終的には解決への糸口を見出すための建設的な議論を進めることとなりました。

F社にとって、この調査結果は事態を整理し、冷静な話し合いを行うための大きな助けとなりました。一時は緊張感が高まっていた両社の間にも、徐々に歩み寄りの姿勢が見られるようになり、最終的には合意に向けた前向きな対話の場が設けられるきっかけとなったのです。

収束とその後

その後、G社側の内部調査により、G社が運用しているメールサーバーに第三者による不正アクセスの痕跡が発見されました。調査の結果、攻撃者はG社のメールサーバーに侵入し、取引に関する情報を窃取したり、メールのやり取りを監視したりしていた可能性が高いことがわかりました。攻撃者はこれらの情報を悪用して、G社の正規のメールアドレスを装った不正なメールを送信し、取引相手であるF社をだます手口を用いたと推測されます。

事件を通じて、F社はサイバーセキュリティの重要性を改めて認識し、再発防止に向けてさらなる対策を講じることを決定しました。具体的な再発防止策として、以下の取り組みを進めています。

再発防止策

- 1.業務プロセスの見直し:

送金や口座情報の変更といった重要な手続きにおいては、メールの指示だけで処理を進めるのではなく、電話など別のコミュニケーション手段を用いた二重確認を徹底するように決定しました。会計・経理などはビジネスメール詐欺の攻撃者からのなりすましの対象となりやすいため、あらかじめ送金依頼時の確認手順について合意しておき、連携体制を強化しました。 - 2.サプライチェーン全体のセキュリティ状況の把握:

サプライチェーン全体での情報セキュリティ基準の設定や、定期的なセキュリティ監査を実施し、ビジネスパートナーを含むサプライチェーン全体のセキュリティ状況を把握し、対策を強化することを決定しました。 - 3.従業員トレーニングの強化:

全従業員に対して定期的なセキュリティ意識向上のためのトレーニングを実施し、フィッシングメールや不審な活動の兆候を迅速に察知し、適宜報告するよう教育を強化しました。

今回の事件解決にあたり、サイバー救急センターのフォレンジック調査によって明確な事実関係を把握できたことで、G社との話し合いを有利に進められました。F社は、サイバー救急センターのサポートに感謝するとともに、今後も必要に応じて従業員トレーニングなどにラックのセキュリティアカデミーを活用していくと決めました。

サイバーセキュリティは一度の対策で終わるものではなく、継続的な改善が求められます。F社は今回の経験を糧に、さらなるセキュリティ強化に努め、従業員一人ひとりが安心して働ける環境を提供することを目指しています。

インシデント対応からの学び

ビジネスメール詐欺のインシデント対応の舞台裏は、いかがでしたでしょうか?

今回の学びは以下です。

- ビジネスメール詐欺は技術的な防御だけでなく、人の意識や業務プロセスにも大きく依存する脅威です。従業員一人ひとりがセキュリティリスクを認識し、不審なメールや指示に対して警戒心を持つことが大切です。定期的な教育とトレーニングを通じて、全社的なセキュリティ意識の向上が再発防止に繋がります。

- 重要な取引や大口の振り込みにおいては、単一の承認ではなく、複数のステークホルダーによる確認を義務付けることがリスク軽減に繋がります。緊急の依頼であっても、必ず上司や関係部署に確認を取るプロセスを整備することが大切です。

- サイバーセキュリティの分野は常に進化しており、企業内部だけで全ての脅威に対応するのは難しいと言えます。外部の専門家やサービスを効果的に活用し、最新の技術と知識を取り入れることで、より強固なセキュリティ体制を構築できることをお勧めします。

インシデント対応支援サービス「サイバー119」のご案内

国内外の豊富なインシデント対応経験を活かし、問題の迅速な解決に向けて支援を行います。

時間との闘いがある緊急対応の中で、正しい行動をとることは難しいものです。

些細な質問や悩みごとでも、寄り添って対応いたしますので、

お困りの際はサイバー救急センターにご連絡ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR