-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。デジタルペンテスト部オフェンシブペンテストグループの田端です。

9月18日開催のオンラインイベント「IT部門がいま知るべき製造現場のOTセキュリティ」にて、セキュリティエンジニアの小松が講演しました。製造業を狙うサイバー攻撃の事例や、ランサムウェアに感染した際の被害を体験できるようなデモンストレーションを交え、OT環境と繋がるOA環境のセキュリティをどう強化すべきかについて具体的に解説しました。

この記事では、製造業の情報セキュリティ部門の方に向けた講演の一部をご紹介します。インターネットに公開しているサーバや社内ネットワークのセキュリティ強化に役立つ内容で、セミナー動画を公開しているURLもご案内しています。ぜひ最後までご覧ください。

事例から見るサイバー攻撃

ランサムウェアとは、感染した端末に保存されているデータを暗号化した上で、データの復号と引き換えに金銭を要求するマルウェア(不正プログラム)です。名称の由来は「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。

ランサムウェアに感染するとデータの復元は困難なうえ、たとえ身代金を支払っても暗号化されたデータが復号される保証はありません。昨今はデータを暗号化するだけでなく、盗み出したデータを「金銭を支払わなければデータを公開する」などと脅す二重脅迫型の手口が主流となってきています。

被害が後を絶たないランサムウェア

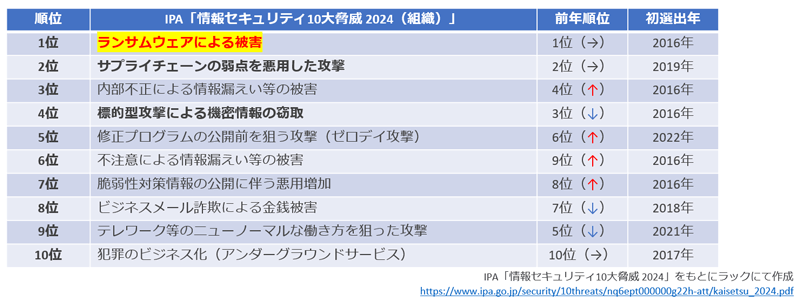

ランサムウェア感染によるサービス停止や情報漏えい、新たな攻撃グループの台頭など、2024年に入ってからもランサムウェア関連のニュースが後を絶ちません。2021年以降、IPA「情報セキュリティ10大脅威(組織)」に「ランサムウェアによる被害」が4年連続1位にランクインもしています。ランサムウェアの被害と合わせて2位「サプライチェーンの弱点を悪用した攻撃」と4位「標的型攻撃による機密情報の窃取」が上位にランクインしている点も注目ポイントです。

近年のランサムウェア被害の傾向

2022年以降に報道されたランサムウェア被害の公開事例を集計し、その傾向を分析しました。近年の攻撃では、下記のような事例が多く発生している状況です。

VPN機器などの外部公開サーバの脆弱性や設定不備による感染

社内ネットワークにリモートアクセスするためのVPN機器や外部公開サーバが不正アクセスを受け、ランサムウェアに感染する事例です。機器の脆弱性や設定不備が、不正アクセスの原因となるケースが多くみられます。

サプライチェーンを狙った攻撃

IPA「情報セキュリティ10大脅威(組織)」に上位ランクインしていた、「ランサムウェアによる被害」と「サプライチェーンの弱点を悪用した攻撃」を組み合わせた攻撃事例です。関連企業を足掛かりとして、最終的なターゲットとなる企業への攻撃を行います。

感染拡大や機密情報の漏えいを伴う広範な被害

IPA「情報セキュリティ10大脅威(組織)」に上位ランクインしていた「標的型攻撃による機密情報の窃取」と類似した特徴をもつ事例です。データの暗号化に留まらず、感染拡大やデータの窃取による機密情報の漏えいが発生する点が標的型攻撃に類似しています。

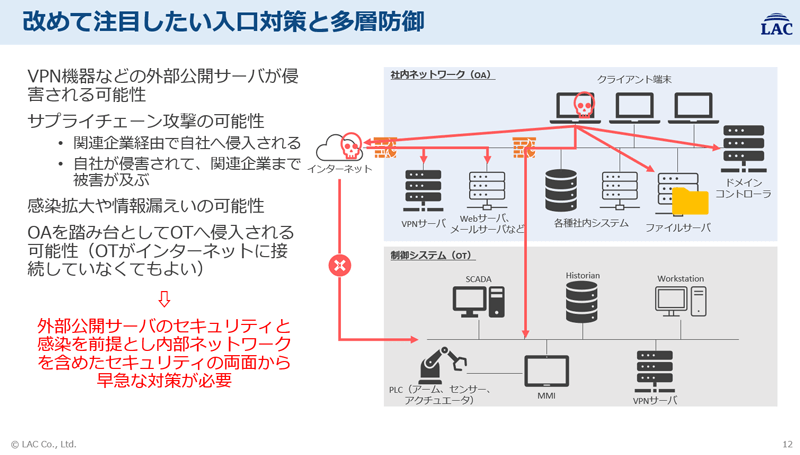

制御システム(OT)を標的としたサイバー攻撃

講演では、続いて制御システム(以下、OT)を標的としたサイバー攻撃の傾向を解説しました。近年は、OT自体が直接攻撃されるケースは比較的少なく、むしろ社内ネットワーク(以下、OA)を起点として制御システムへ侵入される傾向にあります。このことから、社内ネットワークへの入口対策や多層防御に改めて注目することが求められます。特に注目すべきポイントは次の通りです。

- VPN機器などの外部公開サーバが侵害される可能性

- サプライチェーン攻撃の可能性

- -関連企業経由で自社へ侵入される

- -自社が侵害されて、関連企業まで被害が及ぶ

- 感染拡大や情報漏えいの可能性

- OAを踏み台としてOTへ侵入される可能性

※ OTがインターネットに接続していない場合でも、OAを踏み台とすることで侵入が可能

このパートでは、外部公開サーバのセキュリティと社内ネットワークでの感染を前提としたセキュリティの両面から、早急な対策が重要であると強調しました。

ランサムウェア感染のデモンストレーション

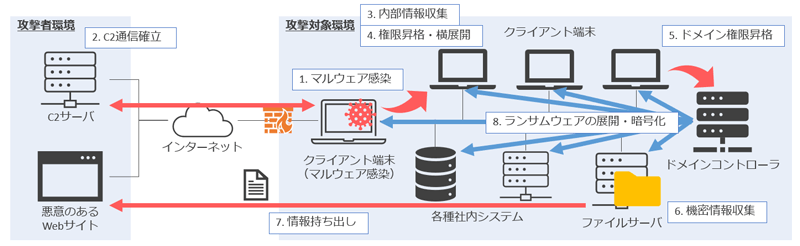

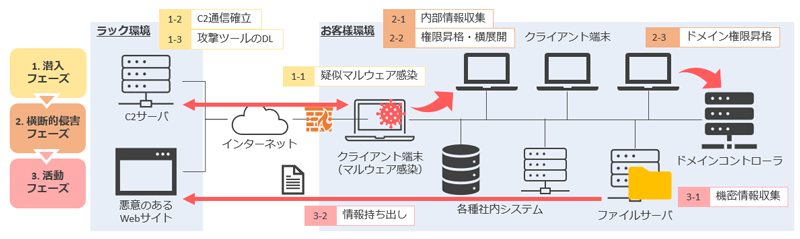

続いて、ランサムウェア感染の流れを体感できる「ランサムウェア感染デモ」をご覧いただきました。実際のランサムウェアの挙動を参考に弊社で独自に作成したデモンストレーション用プログラムを使用して、ランサムウェア感染の流れが理解できる内容のデモです。

ランサムウェアは、感染して即座に暗号化を始めるわけではありません(1.マルウェア感染)。

暗号化だけでなく機密情報の窃取による二重脅迫を行うため、機密情報の収集・持ち出しを行います。機密情報を窃取するため、まずは感染させたクライアント端末に対して遠隔操作を確立します(2.C2通信確立)。

その後、感染した端末から社内ネットワークの他の端末へと感染を拡大していきます(3.内部情報収集および4.権限昇格・横展開)。

感染拡大を進める中で、権限昇格を試みます(5.ドメイン管理者権限昇格)。

高位の権限を得ることで、機密情報の収集がより容易になる場合があります(6.機密情報収集)。

収集した機密情報は社内ネットワークから外部へと持ち出します(7.情報持ち出し)。

機密情報の持ち出しが完了したら、暗号化を開始します(8.ランサムウェアの展開・暗号化)。

実際のデモ動画は、こちらのオンライン展示会でセミナー動画を期間限定で公開していますので、ぜひご覧ください!

※ 2025年3月31日まで公開予定

ランサムウェア攻撃に有効な2つの対策

ランサムウェアによる攻撃への対策として有効な2つのセキュリティ対策を紹介します。

近年のランサムウェア被害状況や制御システムを標的としたサイバー攻撃事例から、外部公開サーバのセキュリティと感染を前提とし内部ネットワークを含めたセキュリティの両面から早急な対策が重要です。それらへの対策方法として、外部公開サーバには「プラットフォーム診断」を、内部ネットワークには「ペネトレーションテスト」を活用して、潜在的な脆弱性を洗い出すことをおすすめします。

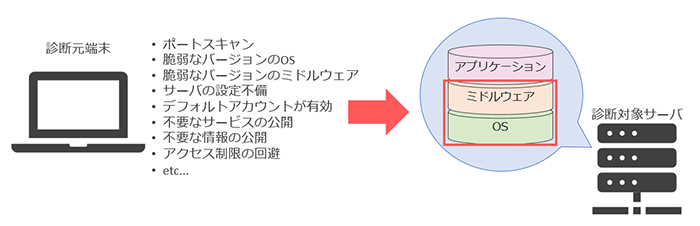

外部公開サーバのセキュリティ対策におすすめな「プラットフォーム診断」

プラットフォーム診断は、サーバやVPN機器、ネットワーク機器を対象として、脆弱性や設定不備がないか網羅的に調査し、安全性を検査するセキュリティテストの1つです。単一のサーバに対して検査端末から網羅的に検査通信(攻撃通信)を送ることで、主にOSやWebサーバ、データベースなどのミドルウェアに脆弱性が無いか確認します。外部公開サーバに限らず、外部に公開していない内部向けのサーバであっても、機密情報を保持するような重要なサーバには脆弱性診断の実施をおすすめします。

内部ネットワークのセキュリティ対策に有効な「ペネトレーションテスト」

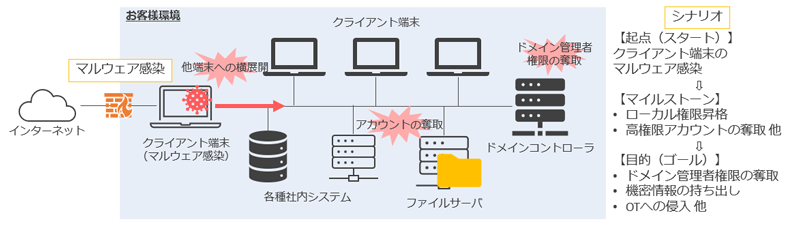

ペネトレーションテストは、実際の攻撃者が試みる行動をシミュレーションし、テスト対象のシステムが攻撃を受けた際にどこまで侵害されるかを確認するセキュリティテストです。現実的な攻撃シナリオに沿ってテストを進めることで、システムの弱点や侵害に悪用される可能性のある問題点を発見します。

攻撃者の視点で脆弱性を洗い出すだけでなく、攻撃が成功した場合にどの程度の被害が出るかも評価できるため、適切な対策を講じるための情報が得られます。

ペネトレーションテストにおける「攻撃シナリオ」とは、攻撃者の行動をシミュレーションする流れを指します。テストは以下のような要素を事前に設定して進行します。

- どの地点を起点として攻撃をスタートするのか

- 攻撃者が達成したい目標はなにか

- 目標を達成するために必要なマイルストーンはなにか

攻撃シナリオの代表例としては、クライアント端末がマルウェアに感染したケースを想定したものがあります。このシナリオでは、実際のクライアント端末から疑似攻撃を行い、組織内の情報システムの標的型攻撃に対する耐性を評価します。攻撃者の目標を「ドメイン管理者権限の奪取」と「機密情報の持ち出し」として、それが実現可能かどうかテストすることで、実際の脅威にどれだけ備えられているかを確認します。

ペネトレーションテストは実際のサイバー攻撃の流れに沿って一通りの疑似攻撃を実施するため、下記のようなメリットがあります。

- サーバ単体だけではなく、運用上の問題やネットワーク上の複数の端末を組み合わせることで悪用可能な脆弱性を検出できる

- 導入済みのセキュリティ製品などの有効性を評価できる

- インシデントレスポンスにおけるログの有効性を確認できる

- CSIRTやSOCなどのブルーチームの評価や演習も可能

また、プラットフォーム診断とペネトレーションテストの違いを以下の表にまとめました。プラットフォーム診断は、サーバ単体に対して網羅的な脆弱性を洗い出すことを目的としており、システムの個々の部分のセキュリティ状態を確認します。ペネトレーションテストは、ネットワーク全体や複数の端末を対象に疑似攻撃を仕掛け、攻撃者に狙われやすい脆弱性を発見し、攻撃を受けた際の影響を評価します。それぞれ目的が異なるため、自社のセキュリティ対策の目的や状況に応じて、セキュリティテストを組み合わせて実施すると効果的です。

| 比較項目 | 比較項目 | 比較内容 | |

|---|---|---|---|

| プラットフォーム診断 | ペネトレーションテスト | ||

| 主な目的 | 対象とするサーバに対して、網羅的な脆弱性の洗い出しを目的として調査する | 攻撃者による攻撃をシミュレーションすることで、攻撃者に悪用されうる問題の洗い出しや、攻撃者の目的の達成可否、攻撃を受けた場合の被害・影響の程度を調査する | |

| 調査対象範囲 | 対象となるサーバ単体 | 対象となるネットワークおよびネットワークに属する端末全体 | |

| 報告対象事項 | 対象となるサーバ単体に存在する脆弱性や設定不備 | 疑似攻撃を行う中で発見した脆弱性や設定不備、運用の不備など攻撃者の目的達成につながる事項 (複数のサーバにまたがる問題を含む) | |

| 備考 | 運用の不備や複数のサーバを組み合わせることで悪用可能な問題は検出できないため、すべてのサーバにプラットフォーム診断を実施し、仮にすべての脆弱性に対策ができたとしても、攻撃者の攻撃は成功する可能性がある |

|

|

おわりに

セミナーでお話させていただいた内容の一部を紹介しました。こちらのセミナー動画を期間限定で公開しています(2025年3月31日まで公開予定)ので、ぜひ動画も合わせてご覧ください。

セミナーの内容や、プラットフォーム診断、ペネトレーションテストについて気になることがありましたら、お気軽にお問い合わせください。

プロフィール

田端 あやの

ペネトレーションテストなどのセキュリティサービスのプロモーションを担当しています。

ラックのセキュリティエンジニアが執筆する、エンジニア向けの情報発信ブログ「ラック・セキュリティごった煮ブログ」の運営もしています。運動不足解消のためベリーダンスやテニスを習っています。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR