-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。デジタルペンテスト部オフェンシブペンテストグループの田端です。

7月26日に開催された、NPO日本ネットワークセキュリティ協会(以下、JNSA)で活動するワーキンググループ「U40部会」主催の勉強会で、IoTデバイスに対するセキュリティテスト「IoTデバイスペネトレーションテスト」を紹介しました。サービスオーナーの藤原が、IoTデバイスに特有のサイバー攻撃技術や、セキュリティ検証のプロセスについてご説明しました。

JNSAのU40部会とは、所属する会員企業メンバーの知識・スキル向上を目的に、勉強会を企画・開催しているワーキンググループです。テーマに応じてJNSA会員以外にも参加者を募り、部会員同士やJNSA会員、外部講師との人脈形成を図っています。

U40部会で勉強会のテーマについてアンケートを実施したところ、「先端技術(IoT、ブロックチェーン、AIなど)を用いたシステムに対するセキュリティ診断の話に興味がある」という回答が多くありました。特にIoTに対するセキュリティ診断に関心が高かったため、そのテーマで勉強会が開催され、IoTデバイスへのセキュリティ検証サービスを提供しているラックが講師として招かれました。

この記事では、ラックが講師としてお話ししたIoTデバイスペネトレーションテストの概要や効果、IoTデバイスのセキュリティ対策を検討する際に役立つ情報をまとめてご紹介します。

関心が高まるIoTデバイスのセキュリティ検証

IoTデバイスの普及に伴い、これを狙ったサイバー攻撃も増加していることから、IoTデバイスへのセキュリティ検証への関心が高まっています。

警察庁の令和4年版 警察白書※によると、警察庁が検知した不審なアクセスの多くは、IoTデバイスに対するサイバー攻撃や、脆弱性を有するIoTデバイスの探索行為とみられると発表されています。

IoTデバイスのセキュリティ向上に関する動き

IoTデバイスの安全性向上のため、国や機関で様々な取り組みがされています。その取り組みの一部をご紹介します。

情報セキュリティサービス基準に、機器検証サービス分野を追加

経済産業省が定めた「情報セキュリティサービス基準」に、2023年12月に「機器検証サービス」分野が追加されました。この基準は、一定の技術要件と品質管理要件を満たし、品質の維持・向上に努める情報セキュリティサービスを明らかにするためのものです。

特定非営利活動法人 日本セキュリティ監査協会(JASA)など審査登録機関が第三者の立場で情報セキュリティサービスを審査し、同基準に適合すると認められたサービスを「情報セキュリティサービス台帳」に掲載します。その台帳に、IoTデバイスや関連システムに対するセキュリティテストサービスを行う事業者のリストが追加されました。

IoT製品のセキュリティを評価する制度を2024年度中に開始予定

経済産業省は、2024年度中にIoT製品のセキュリティを評価する制度を開始する予定と発表しました。この制度では、調達者がセキュリティ基準を満たした製品を優先的に選択できるよう、セキュリティ水準のラベルを付与する仕組みの導入を目指しています。

IoT製品の類型ごとに4つのレベルに分けられ、レベル(1~4)ごとにセキュリティ要求事項が設定されています。基準を満たした製品には認証とラベルが付与され、レベル3以上の製品は第三者機関による評価を受けることが求められると考えられています。

※ IoT製品に対するセキュリティ適合性評価制度構築に向けた検討会の最終とりまとめを公表し、制度構築方針案に対する意見公募を開始しました (METI/経済産業省)

セキュアな自動車の開発体制と、プロセスに関する要求事項「UN-R155」の適用範囲を拡大

自動車を標的としたサイバー攻撃を防ぐため、国連欧州経済委員会は2021年1月22日に「UN-R155」という、セキュアな自動車を開発するための体制とプロセスに関する要求事項を取りまとめたサイバーセキュリティ法規を発効しました。これにより、自動車にセキュリティ対策を講じることが義務化され、日本でも同年1月に導入されました。

法規は、2022年7月に「OTA(無線通信経由での受送信)に対応した新型車」、2024年1月に「無線通信に未対応の新型車の生産」、2024年7月に「OTA対応の継続生産車」に適用されました。2026年5月には、OTA未対応の継続生産車にも法規が適用される予定があり、自動車業界のサイバー攻撃への対策の重要性が一層高まっています。

このような背景から、IoTデバイスへのセキュリティ検証サービスや第三者評価方法について関心が高まっています。ここからは、JNSA U40勉強会でお話しした内容を交えながら、セキュリティ検証サービスについてご紹介します。

ラックの「IoTデバイスペネトレーションテスト」とは

ラックでは、「IoTデバイスペネトレーションテスト」にて、IoTデバイスのセキュリティ検証を行っています。

具体的には、セキュリティエンジニアが「悪意ある攻撃者目線」でIoTデバイスと関連するシステム全体の潜在的なセキュリティ上の問題を調査し、セキュリティ対策の有効性や影響を検証します。発見した問題がどのように悪用されるか確認し、改善策を提案します。これにより、想定される攻撃の内容や被害の範囲を把握でき、実際に攻撃が可能かどうかを確認した上で対応を検討できます。

この検証では、IoTデバイスを狙う「攻撃者」の視点からサイバー攻撃を再現するため、特殊なスキルが必要です。攻撃者は、基板やファームウェア等から弱点を見つけて悪意ある攻撃を実施します。そのため、IoTデバイスを狙う攻撃者は下記のような技術や知識を持っています。

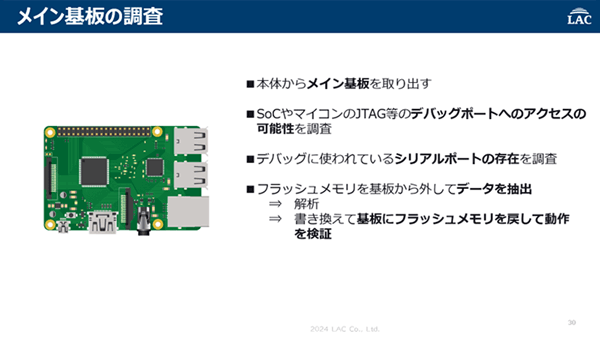

- デバイスを破損させずに基板から取り外す、デバイスのデータを抽出して書き換え、基板に再実装するなどの高度なハンダ付け技術

- SoC(System on a Chip)や、マイコン等のデータシートを読んで理解できるなどデバイスに関する高度な知識

- メモリデバイスからデータやファームウェアの抽出

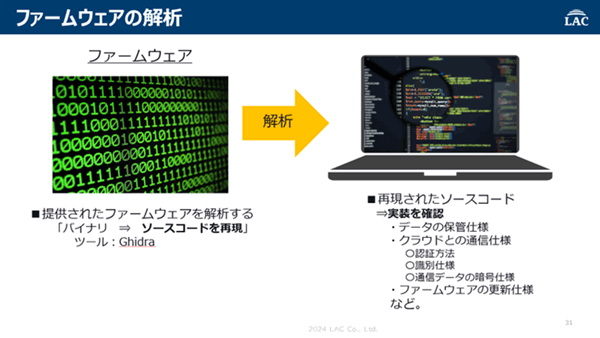

- ファームウェアに対する高度な解析力

ラックのIoTデバイスペネトレーションテストチームは、攻撃者視点の高度な技術力を活かしてセキュリティ検証を実施しています。

IoTデバイスペネトレーションテストの流れ・具体的な実施内容

ここからは、IoTデバイスペネトレーションテストの提案から報告までの流れをご紹介します。

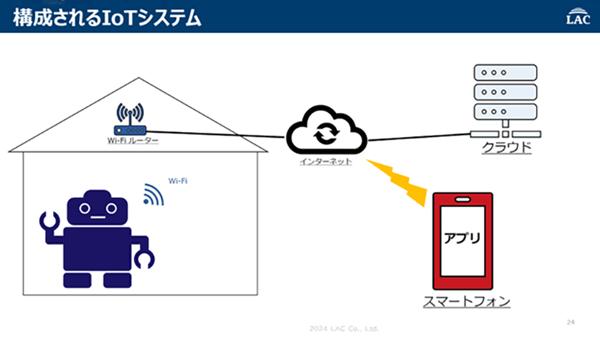

U40勉強会では、検証対象のIoTデバイスを「家庭用ロボット」と仮定して、実施の流れを解説しました。皆さまも、下記のようなロボットと関連システムに対してIoTデバイスペネトレーションテストを実施するイメージでご覧ください。

IoTデバイスペネトレーションテストは、①提案→②調査→③検証という流れで進めていきます。

①提案

お客様のご希望や、対象IoT機器およびシステムの仕様をヒアリングし、想定される脅威や侵入ポイントと最適な攻撃シナリオを含めた提案をします。ヒアリングの際に、「検証対象のIoTデバイスにおいて、守りたいものはなにか」をお伺いします。

この、守りたいものは何かという点がとても重要なヒアリング項目です。

- IoTデバイスに保管するデータ

- IoTデバイスが通信するデータ

- 不正な操作を防ぎたい

- ファームウェア

何を守りたいかを明確にし、それらが守れているかを確認するためにセキュリティ検証を行うという、目的を整理することが大切です。IoTデバイスペネトレーションテストでは、その「守りたいもの」をセキュリティ検証における「攻撃者の目的=ゴール」と設定します。そして、ゴールを達成するために考えられる「侵入ポイント」や「想定される脅威」を検討し、「攻撃シナリオ」を作成して検証内容を提案します。

今回は家庭用ロボットを対象にして、「ロボットの内部のメイン基板に保管されるお客様の情報」、「ファームウェア」、「不正な操作を防ぎたい」を守りたい項目として想定し、以降の作業に進んでいきます。

②調査

家庭用ロボットの調査を想定とした場合、下記のような調査が考えられます。調査の過程でIoTデバイスの分解なども行い、侵入や攻撃の可能性があるポイントを調べます。具体的には、次のような調査をしてセキュリティ上の問題が潜んでいるか確認します。

製品内部の基板の確認

搭載されているデバイスの確認や、デバッグポートなどの侵入口がないかなど、ハードウェア上の脅威を調査します。

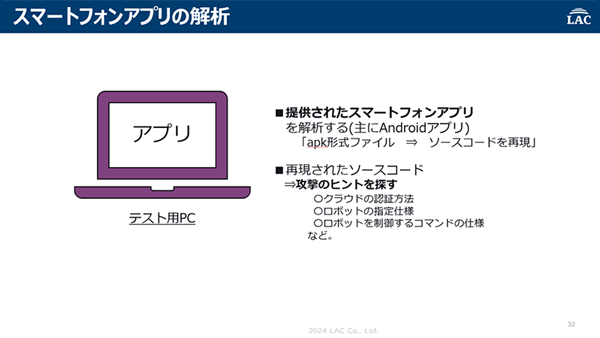

ファームウェアの解析

ファームウェアを解析し、再現されたソースコードを確認することで、設計や実装にセキュリティ上の問題がないか、攻撃のヒントがないか調査します。

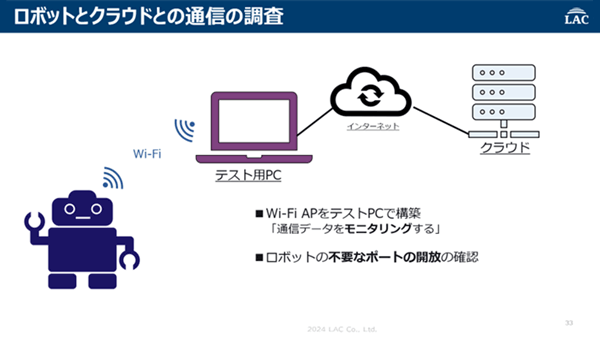

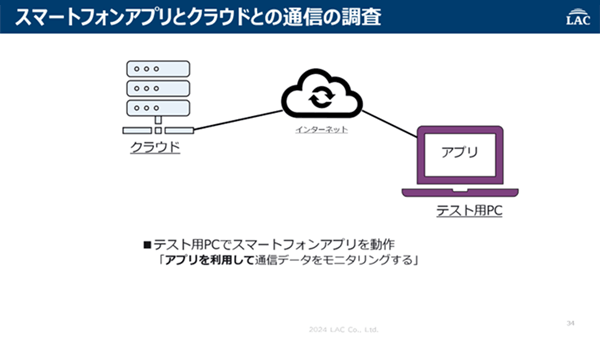

通信のモニタリング

機器で行われる通信の仕様や通信データを確認して、脆弱性や攻撃のヒントがないか調査します。

デバイスと連携するスマートフォンアプリを解析

アプリの仕様の確認やアプリファイル(apk形式ファイル)を解析して、攻撃のヒントがないか調査します。

調査した結果を整理し、問題点を洗い出します。今回対象とした家庭用ロボットの調査では、下記のような問題点が洗い出されたと想定します。

| 検出したセキュリティ上の問題点 | 問題点の内容および想定される影響 |

|---|---|

| フラッシュメモリのデータ保管方法に問題がある | 暗号鍵がファームウェア中に存在していました。 暗号鍵自体はデータを守るために暗号化されていますが、暗号鍵が攻撃者に窃取された場合に復号されてしまう危険性があります。 |

| スマートフォンアプリにおけるロボットの指定仕様に問題がある | ロボットと連携するスマートフォンアプリにおいて、単純にシリアルナンバーで連携先のロボットを指定していました。 推測可能なシリアルナンバー等により指定する仕様の場合、任意のロボットにも命令が送信できてしまう危険性があります。 |

続いて、これらの問題点を悪用した攻撃の可能性を検証していきます。

③検証

発見した問題点を悪用して、ゴールに設定した「ロボットの内部のメイン基板に保管されるお客様の情報」、「ファームウェア」、「不正な操作を防ぐ」が侵害されてしまうか検証します。

問題点の例1:フラッシュメモリのデータ保管方法に問題がある

メイン基板の検証をします。フラッシュメモリからデータを抽出して、保管されている情報を奪えるか検証します。

問題点の例2:スマートフォンアプリからロボットの指定仕様に問題がある

スマートフォンアプリを使って、不正な操作ができないか、悪意ある第三者による不正な操作の可能性を検証します。

IoTデバイスペネトレーションテストは、「守るべきものを守れているか」、すなわち「対策として実施した設計・実装に問題はないか」を確認できます。こうした調査には、IoTデバイスを構成するデバイスの特性を理解した専門知識が必要です。特に、製品内部の基板の確認やファームウェアの解析は、ラックの技術力や知見、豊富な実績があるからこそできる調査です。

IoTデバイスに脆弱性が作りこまれる原因の傾向

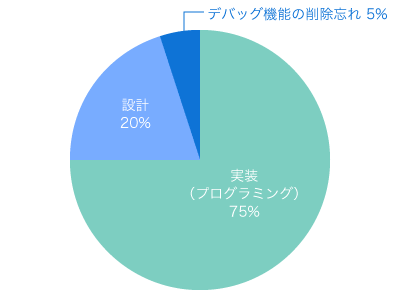

続いて、多数の検証実績から明らかになった、脆弱性が作りこまれる原因の傾向についてもお話ししました。

通信ネットワーク機器や車載ユニット、IoT Gateway、医療機器など、さまざまなIoTデバイスに対してセキュリティ検証を実施してきた実績をもとに、検出した脆弱性の原因を集計した結果がこちらです。

多くの脆弱性は、機能の実装であるプログラミングで作りこまれていました。そのため、セキュリティ検証におけるファームウェア解析は重要です。

詳しくはこちらの記事も合わせてご覧ください。

U40勉強会では最後に質疑応答の時間があり、多くの質問をいただきました。途切れなく質問が続くことは珍しいと伺い、参加者の皆さまに興味を持っていただけたことが嬉しかったです。

ラックのIoTデバイスペネトレーションテストは、情報セキュリティサービスに関する一定の技術要件と品質管理要件を満たし、品質の維持・向上に努めている情報セキュリティサービスとして認められ、情報セキュリティサービス台帳に掲載もされています。IoTデバイスやその構成するIoTシステムのセキュリティ検証や第三者機関による評価を検討される際は、ぜひラックまでご相談ください。

IoTデバイスのセキュリティ対策に役立つ情報

最後に、IoTデバイスのセキュリティ対策検討に役立つ記事やホワイトペーパーをご紹介します。

おすすめのLAC WATCH記事

IoTデバイスのセキュリティ対策検討の際に、検討すべき事項や開発スケジュールの考え方について解説しています。

「IoTデバイスペネトレーションテスト」について一連の流れを学ぶ講義の概要をご紹介しています。具体的にどのように検証しているのかイメージをつかんでいただける内容です。

IoTデバイスへのセキュリティテストの理解に繋がるホワイトペーパー

ラックで行っている脆弱性を発見するセキュリティテスト、「IoTデバイスペネトレーションテスト」を疑似体験できるホワイトペーパーです。IoTデバイスの開発やセキュリティ対策に関わる方におすすめの内容なので、ぜひご覧ください。

IoTデバイスに対するセキュリティ対策に役立つよう、インタフェースごとに確認を推奨する項目をまとめました。開発・品質管理に関わる方のセキュリティ対策検討に活用していただける内容です。ぜひご覧ください。

プロフィール

田端 あやの

ペネトレーションテストなどのセキュリティサービスのプロモーションを担当しています。

ラックのセキュリティエンジニアが執筆する、エンジニア向けの情報発信ブログ「ラック・セキュリティごった煮ブログ」の運営もしています。運動不足解消のためベリーダンスやテニスを習っています。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR