-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは、広報の光賀です。

ここ数年で製造業、とりわけ工場におけるスマート化が急速に進んでいます。工場の機器がインターネットにつながることでセキュリティ上の脅威が拡大し、これまでならば思いもよらなかったインシデントが起こりうる危険性にさらされています。

特に、地方拠点の中小企業が狙われるサプライチェーンリスクは、製造業における大きな課題の1つです。独立行政法人 情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」でも、「サプライチェーンの弱点を悪用した攻撃」は6年連続でランクインしています。最近は2年連続で2位となり、最上位のリスク水準にあると位置づけられています。

※ 情報セキュリティ10大脅威 2024 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

サプライチェーンリスク対策は様々ありますが、注目される手法の1つがOT(Operational Technology)セキュリティの確保です。OTとは工場の制御機器を指します。

従来工場内のOTはインターネットにつながっていないケースが多く、対策も手薄になりがちでした。しかし、昨今の工場におけるサイバー攻撃被害の増加を受け、今後の製造業にとってのセキュリティリスクとして重視されるようになってきています。

そこで、今回は製造業に関わる方に向けたインシデント発生時の対応を学ぶラックの「OTセキュリティ入門」研修を、体験レポートとともにご紹介します。

OTセキュリティとインシデント対応を基礎から学ぶ

この研修は、いざというときに現場の最前線で働く方がいち早く異常に気付いて、被害を最小限にとどめるための知識を身に付けることを目的に作られた学習プログラムです。

そのため、主な受講対象は制御システムの運用に携わる現場担当者としていますが、製造現場や重要インフラの現場で制御システムの運用に携わる方や、システムエンジニア、ネットワーク管理者、制御システムのセキュリティ知識を学びたい方にもおすすめです。初級から中級者向けの内容で、基本的な概念から説明があるためセキュリティにあまり詳しくない方でも問題ありません。

研修はオンラインで、産業用制御システムに関するセキュリティ対策とインシデント発生時の対応方法を学びます。そもそもOTセキュリティとは何か、OAセキュリティとの考え方の違い、インシデント対応のプロセスなどを3パートの座学で、自組織の環境で起こりうる脅威を想定した個人ワークに取り組みます。全体の所要時間は、休憩を含めて約3時間半でした。

さて、それぞれのパートを実際に受講した所感を交えてみていきましょう。

セキュリティの基本概念

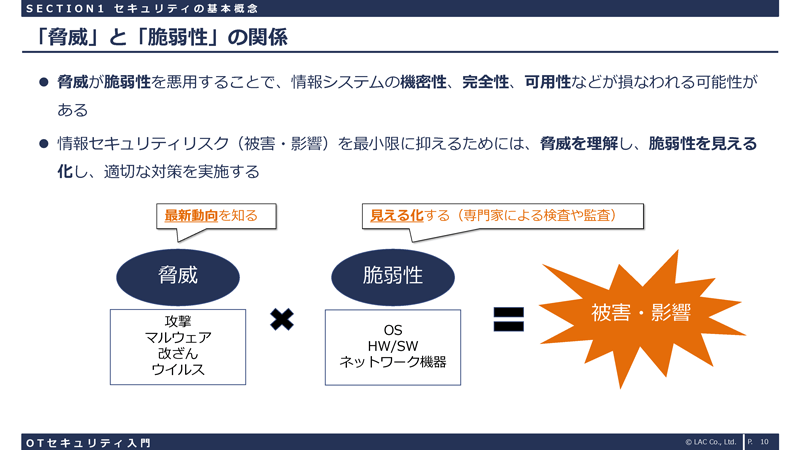

まず、この講義に必要なセキュリティの基本的な知識を学びます。情報セキュリティとは何か、何を守るものなのか、「脅威」や「情報資産」など用語の定義から説明があります。すでに知っている方であっても、基礎知識のおさらいができて思考の整理になります。

例えば、「脅威」用語の定義であれば、不正アクセスなどの「意図的脅威」、情報漏えいなどの「偶発的脅威」、火災や地震などの「環境的脅威」と、大きく3種類あります。同じように脆弱性も、入退室チェックの不備による「物理/環境的な脆弱性」、アクセス権の設定漏れによる「技術的脆弱性」、パスワードを他人に教えたりする「人的脆弱性」の3種類に分類しています。

この脅威と脆弱性が噛み合ってしまうと、セキュリティ侵害の発生という目に見える状態で被害・影響が出ることがあります。これをセキュリティリスクといい、リスクを発生させない対策を考える必要があります。他にもランサムウェアやサプライチェーンリスクの解説があり、それぞれの内容を段階的に理解できました。

制御システムのリスクと対策

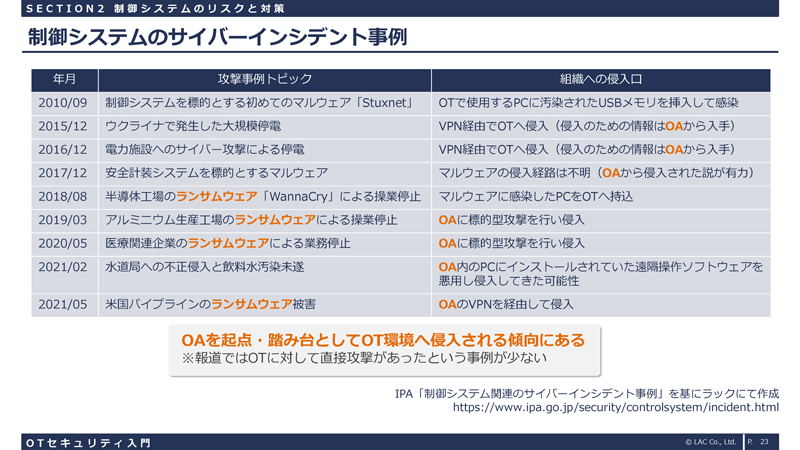

続いてのパートでは、OA(Office Automation)とOT(Operational Technology)は何が違うのか、制御システム特有のリスクと対策や、最近発生した制御システムのサイバーインシデント事例に関する解説があります。

具体的な感染源、標的となった施設、被害内容から、制御システムのサイバーセキュリティ対策に必要なアプローチを考えます。重要インフラと呼ばれる、パイプラインや水道局などの事例は被害範囲が甚大で恐ろしい一方、ささいなことが原因となって被害が発生しているのでとても他人事ではいられません......。

また、昨今言及されることが増えた「サイバーレジリエンス」も紹介します。これは、一時的に危険な状態に陥ったとしても回復できるよう、予防的な措置を講じる考え方です。脅威を完全に防ぎきることは難しいので、回復策を強化することは重要です。

インシデントレスポンス概論

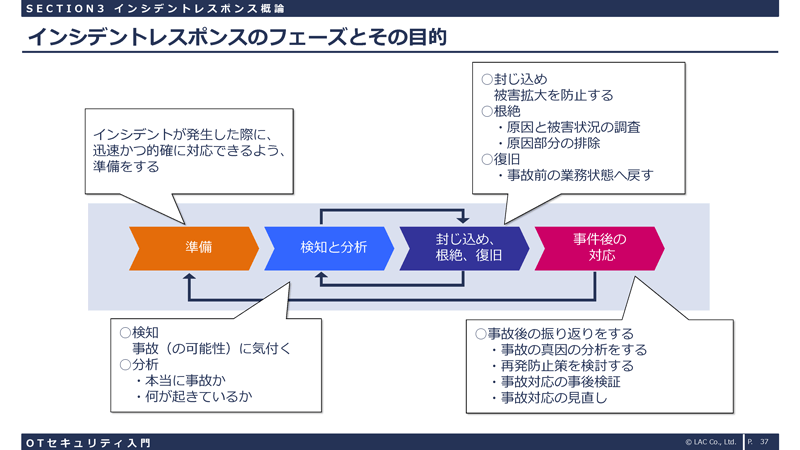

このパートでは、インシデントが発生した時にすぐに動ける知識を学びます。

インシデントへの対応を、「準備」、「検知と分析」、「封じ込め、根絶、復旧」、「事件後の対応」と4つの段階に分け、それぞれにおいて必要なことを整理していきます。通常業務の中で何か違和感があった際の原因がサイバー攻撃かシステム障害かの判断に迷う場面でも、基本的な初動は同じです。

実際の攻撃が発生した場合、現場の作業員がいかに早く通報し、復旧支援を行えるかが事故対応の重要な鍵となります。組織の一員として連携した対応を行うため、どの職種であってもサイバーセキュリティの知識が必要と言えます。

いざ攻撃の一端を発見したとしても、急に適切な対応を取ることは難しいです。事故対応をある程度標準化しておくことで、心構えができて非常時のミスを減らすことに繋がります。

また、事故対応の内容を振り返ると、セキュリティ上の弱点が見えてくることもあります。自社だけでその弱点に対応することが難しい場合は、ぜひラックへ相談してください。

セキュリティインシデント机上演習(個人ワーク)

最後は、インシデントレスポンス概論で学んだことを机上で疑似体験する個人ワークです。

まずは、講師から演習の舞台となる組織の前提条件の説明があります。仮想組織のシステム概略図とインシデント対応フローなどの図版も共有されます。その後、あるインシデントの発生をきっかけとする対応を課題として3問出題されます。

1問目、2問目はなんとか正解できました。定期的な社内研修のおかげとしか言いようがありません。3問目が私にとっては難しく、斜め上の回答しかできませんでした......。少人数での研修だったので、個人ワークとはいえ急にあてられたりしないか冷や冷やしていましたが、そんなことはなく平穏に解説パートへ進みました。各設問の後で、講師から正解の発表と解説があります。

最初に共有されたシステム概略図を使って、いったいどのような攻撃がネットワーク内で起こっていたのか説明があり、攻撃者グループの企みや復旧に向けた組織の動きを丁寧に追っていきます。その説明を受けたうえで、とるべき初動対応の、それぞれの行動の意味を振り返るとどれも納得できました。

さいごに

今後もますますスマート化が進む製造業において、セキュリティ対策の重要性は増していくでしょう。インターネットにつながっている機器がある工場であれば、規模に関わらず運営に関わるすべての方に、セキュリティの重要性を認識してもらうことが重要です。その上でインシデントの初期対応を訓練できれば、製造業全体の安全性向上につながると感じました。

本研修はエンジニアだけでなく、幅広い層を対象としています。インシデントレスポンスを学ぶと聞くと難解なイメージがあるかもしれませんが、決してそんなことはありません。普段の業務の中で少しでも違和感があった場合に確認すべきポイントと手順を、専門用語の説明や実施する背景も含めて学べるので、エンジニアではない私でも十分理解できました。

この研修を通して、製造業に関わる誰もがインシデントに遭遇しても適切な対応が取れるよう、実践的な知識を身に付けていただくことをおすすめします。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR