-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

インターネットからアクセス可能な情報資産を発見・情報収集し、継続的にリスク評価する「ASM(アタックサーフェス管理)」製品の導入検討を始めるとなると、「実際にどのような情報がASM製品で得られるのかわからないと決めきれない」、「脆弱性診断との使い分けがわからず、社内を説得しづらい」というような課題が生じることはないでしょうか。

そこで今回から3回にわたり、ASM製品の活用や脆弱性診断サービスとの使い分けについて、実際の製品で得られる情報や診断サービスの調査内容に触れつつご紹介します。

第1回となる今回は、ASM製品が収集する情報と、利用者がそこから得られる具体的な内容を説明します。

なお、ASMが登場した背景や、ASM製品の導入によるセキュリティ向上の効果は、以前の連載をご参照ください。

ASM製品が収集・表示する情報

ASMの必要性やASM製品に求められる機能についてご紹介した記事公開後、ラックへASM製品のご相談をいただいていることから、多くの企業でASM製品導入の検討をされていると認識しています。しかし、ASM製品の導入検討を進める際、実際に収集される情報や具体的な活用方法がわからないという方も多いのではないでしょうか。

経済産業省が公開している「ASM導入ガイダンス」では、ASMには3つのプロセスが存在し、それぞれ以下のような情報が収集されるとしています。

| ①攻撃面の発見 | 企業で保有するIPアドレス・ホスト名の発見 |

|---|---|

| ②攻撃面の情報収集 | 攻撃面の情報収集 例:OS、ソフトウェア、バージョン情報、オープンなポート番号など |

| ③攻撃面のリスク評価 | ②で収集した情報をもとにしたリスクの評価 |

※1 総務省「ASM(Attack Surface Management)導入ガイダンス外部から把握出来る情報を用いて自組織のIT資産を発見し管理する」より引用

上記はあくまで経済産業省がASM製品を調査した際に収集していることを確認できた項目であり、実際には製品ごとに収集情報の違いや、攻撃面のリスク評価結果の差異、説明内容の相違が見られることがあります。

本記事では、実際のASM製品でどのような情報が収集・提示され、それらの情報からどのような状況が把握できるのかをご紹介します。

実際の製品で提示される情報

では、実際の製品ではどのような情報が提示されるのでしょうか。製品Aと製品Bの2種類を対象にご説明します。

前提として、多くのASM製品では「Assets」と「Issue」の2つの情報が提示されます。

- Assets:ASM製品により検出された対象組織の資産情報

- Issue:Assetsの資産を調査した結果発見された脆弱性情報

ASM製品の基本的な運用は、Assetsの情報を組織の資産管理台帳と比較し、管理外のドメインやサーバが存在しないか、外部公開を意図しない資産が外部公開状態にないかを確認します。そのうえで、Issueの情報から危険度の高い脆弱性を把握し、優先度をつけて対応します。

ASM製品は定期的に自動でAssetsやIssueの情報を調査し、最新の情報に更新します。多くの製品では1日程度の間隔で更新しているとされており、人が手作業で行うと1週間以上かかる作業を自動化・短縮できます。

ASM製品から得られる情報

※2 以降に掲載する各ASM製品の収集情報は、一部の項目の抜粋です。

Assetsから得られる情報

では、Assetsとして提示される情報を見ていきます。なお、本記事で記載している情報は、各ASM製品の情報の中から特徴的なものを抜粋して掲載しています。

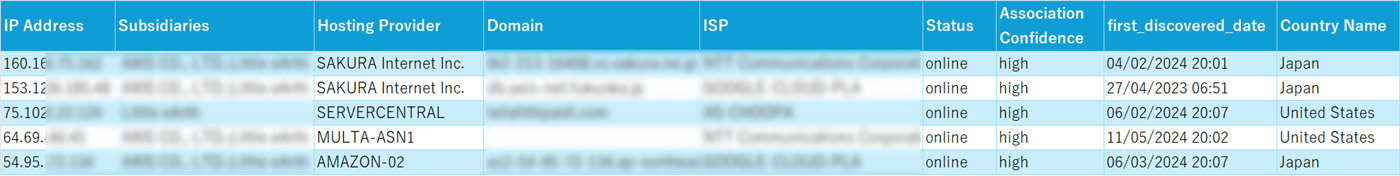

製品AのAssets情報は以下のような内容です。

「ASM導入ガイダンス」で示されたIPアドレスやドメイン名の他、ISPやレンタルサーバのサービス提供者情報といった管理情報等も合わせて提供されています。また、ASM製品がWhois情報などから各資産をグループ企業別に分類した「Subsidiaries」という情報や、資産の初検出日、最後の調査時点での各資産のオンライン状態、各資産がどの国に存在するかといった情報が提供されています。

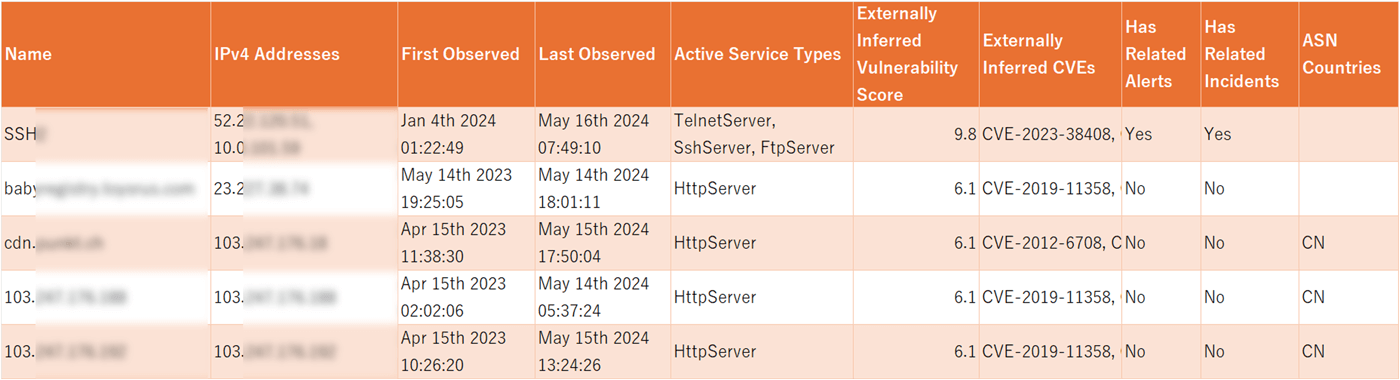

次に製品Bの情報をご紹介します。

こちらでもドメイン名(Name)やIPアドレス、初検出日時等は基本情報として提供されています。製品Aとの違いは、最終検出日時が明確に記載されている他、各資産が提供しているサービス内容が記載されています。そのほか、製品BではAssets情報の一部として、各資産で検出された脆弱性情報やCVE評価値、各資産に関連するアラートやインシデントが発見されているかという情報が付加されています。

上記の通り、Assetsの情報については製品ごとに大きな差はありません。しいて言えば、製品Aには「Association Confidence」という、情報の信頼性に関する項目が多いですが、収集している情報量には違いが無いといえます。

Issueで得られる情報

では次に、Issueに関する情報を見ていきます。

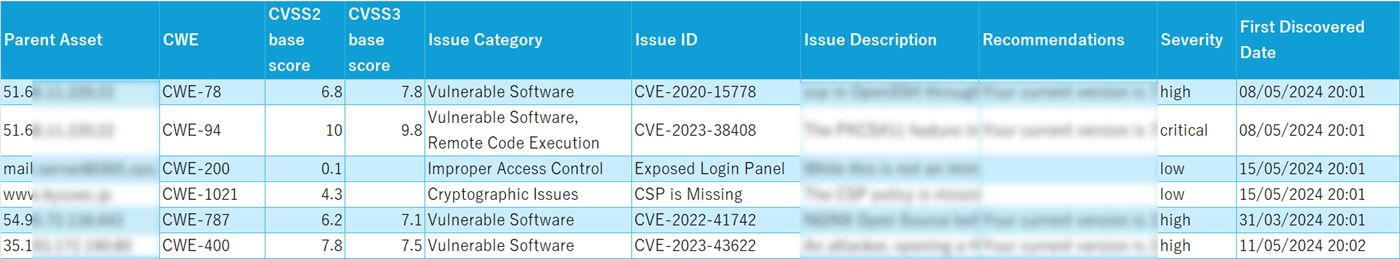

製品Aの場合は以下のような情報が提示されます。

アセットごとに確認された問題(Issue)が表示されます。問題はそれぞれ脅威の内容をもとに「Issue Category」で分類され、脅威の内容をベースにCVSS※3のスコアリングがされます。また、既知の脆弱性であれば「Issue ID」には該当するCVE※4番号が表示されています。そして、問題の内容ごとに製品ベンダによる脅威の解説「Issue Description」と、実施すべき対策情報「Recommendations」が案内されます。

また、この製品では脅威内容についてより詳細な内容が管理コンソールのデータベースで解説されており、管理者はそのデータベースを参照しながら脅威内容について優先度の検討や対応内容の検討ができるようになっています。

※3 共通脆弱性評価システムCVSS概説 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

※4 共通脆弱性識別子CVE概説 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

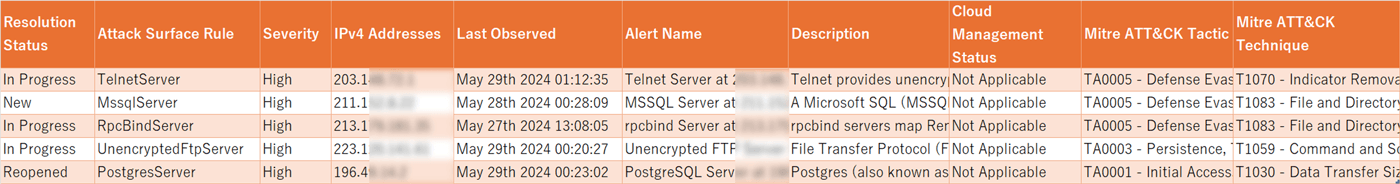

製品Bの場合は以下のような情報となります。

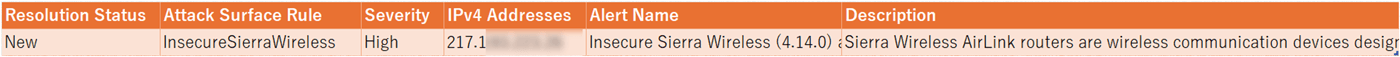

製品Bでも製品Aと同様に、問題が発見されたAssetsの情報と発見された問題が表示されますが、この製品では「Attack Surface Rule」という項目で脅威内容が管理されています。この製品でも脅威内容について詳細解説が提供されているほか、「MITAR ATT&CK※5」の戦術や攻撃テクニックに当てはめて分類されています。

製品Aとの大きな違いは、問題の対応状況の管理機能がある点です。「Resolution Status」の項目で未対応・調査中・対応済み等の管理ができ、対応状況管理がこの製品だけで完結できます。また、製品Bの場合は関連製品と情報を連携でき、関連製品で管理しているクラウドサービスかどうかを、「Cloud Management Status」で確認できます。

※5 MITAR ATT&CK

収集された情報からどのような判断ができるのか

では、収集された情報をどのように活用できるでしょうか。

例えば、Assetsの情報と組織が独自に作成した資産管理表と比較し、管理表に記載が無い未知の資産や外部公開を意図していない資産を見つけられます。これにより、個人や部門が申請外で設置したサーバやクラウドサービスを発見し、攻撃される前に利用や外部公開を停止する対策をとれます。

また、Issueの情報から古いバージョンを使用しているサービスや、意図せず開放しているポート等の脅威を特定し、積極的に脆弱性を解消できます。Assets情報と組み合わせることで、子会社の資産かどうかを分類して確認できることから、グループのどの企業に修正を指示すればよいかも判断できます。脅威の内容についてもASM製品からリファレンス情報の提供が行われるため、関係者への説明が容易です。

実際のIssue情報

実際にASMがどのような脅威を発見でき、どのような情報が提供されるかを紹介します。

ラックは2023年に、「SkyBridgeシリーズ」のルータに対する攻撃の注意喚起を出しました。サーバだけでなくネットワーク機器も度々攻撃の対象となり、不正アクセスやサービス停止攻撃の原因となることがあります。ルータをはじめとしたネットワーク機器は、どのような組織でも導入しているため脆弱性が発見された際の影響範囲が広く、外部に接続する機器は攻撃の対象となりやすい特徴があるため、早急な対策が求められます。

ASM製品はネットワーク機器の資産検出や脆弱性の発見だけでなく、ネットワーク機器の棚卸やパッチ適用状況の調査にも活用できます。製品Bのネットワーク機器に関するIssueとしては以下のような例があります。

ASM製品が調査した情報によれば、「Sierra Wireless AirLink ルータ」のファームウェアバージョンが古い可能性があり、既知のリモートコード実行やDoS攻撃など21の脆弱性が放置されている可能性があることを警告しています。ASM製品がこのようなIssueを報告した場合、対象となる製品のバージョン情報を調査し、古いバージョンの場合は速やかにアップデートする必要があります。

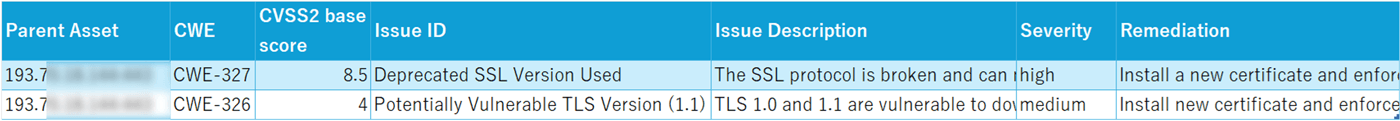

そのほかに見つかりやすい脅威は、通信の暗号化に関する問題です。近年では多くのWebサイトがTLS等の暗号化通信を採用していますが、暗号化に使用する証明書の期限切れや、古く脆弱性のある暗号化プロトコルのバージョンを使用し続けている場合があります。ASM製品ではこのような脅威を検出できます。

製品Aでは暗号化の問題について以下のような例があります。

上記の例ではあるサーバにおいて、脆弱性のあるSSLやTLS1.1が使用されており、攻撃に対して脆弱なことが警告されています。修正方法は、新しいパージョンであるTLS1.2やTLS1.3を利用するよう指示されています。

ASM製品だけですべて調査できるか

ASM製品で取得できる情報や活用方法をご説明しました。これらを踏まえて、「脆弱性調査はASM製品で完結できるのではないか」とお考えになるかもしれません。しかし、ASM製品が収集する情報はあくまで表面的に取得できる公開情報であり、実際の脅威の有無は検証していないという点に注意が必要です。

多くのASM製品は、攻撃を伴わないアクセスにより収集可能な製品名やバージョン情報等をもとに脆弱性を調査しています。したがって、バージョン更新を伴わないパッチ適用やIPS等の別の製品による対策がとられていても、脆弱性の可能性ありとしてIssue情報に記載されます。そのため、実際に脆弱性があるかどうかは利用者側で調査する必要があります。この点は「ASM導入ガイダンス」でも言及されています。また、必ずしもすべてのTCPポートの調査をしているとは限らないため、通常使われないポートの脆弱性を検出できない可能性があります。

一方で、ASM製品が脆弱性を見落としている可能性もあります。Webサーバソフトウェア等では、セキュリティの観点からバージョン情報を回答しないように設定できます。この場合、ASM製品側ではバージョンをベースに脆弱性情報を検索できないため、脆弱性のあるバージョンを使用していても検出できません。また、ASM製品が調査するのは認証などを必要とせずにアクセスできる範囲のため、認証が必要な資産や、アクセス可能なIPアドレスが制限されているような資産は調査できません。

このように、ASM製品は資産や脆弱性の調査を自動化できる反面、公開されている情報以上の調査はできません。そこで検討すべきなのが脆弱性診断サービスです。脆弱性診断サービスは、ASM製品では困難な実際の攻撃を想定した調査が可能で、契約内容次第では一般に公開していない資産に対しても調査できます。

次回は、ASM製品と脆弱性診断サービスの調査内容の違いや、両者の使い分けについてご説明します。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR