-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

Emotetというやっかいなマルウェアが2020年に話題に上りました。8月と12月に集中的なサイバー攻撃が観測されました。あなたの職場は無事だったでしょうか?

最近のサイバー攻撃では、セキュリティ対策ソリューションの監視の目をかいくぐって侵入し、社員のPCに、マルウェアが潜んでいることが多くなっています。一部のPCにマルウェア感染が発見された場合、その端末の処理だけでは不十分です。

米Wall Street Journalが、「ウイルス対策ソフトは死んだ」というセキュリティ企業幹部のコメントを紹介したのが2014年。それから時間が流れ、マルウェアによる侵害被害を受ける企業が増える中で、いよいよウイルス対策ソフトの限界が現実のものになってきたようです。

だからといって、組織内のすべての端末を対象にした侵害調査などを実施するのでは、大変な工数と費用がかかってしまいます。そのため、優先度の高い箇所を中心に、侵害調査が行われているのが実情でした。しかし、最近そのような問題にも対処できる方法が出てきたのをご存知でしょうか?

ラックではインシデント発生時の緊急対応の一環として、CrowdStrike社の侵害調査(Compromise Assessment:CA)サービスを活用しています。この記事では、実際に侵害を受けた事例、緊急対処方法や、ツールの活用方法について紹介します。

CAサービスは、組織内の全システムを対象にした侵害調査で、標的型攻撃などの攻撃痕跡の有無を可視化できる調査サービスです。

組織内の全システムを調査できるため、M&Aを行う際に買収対象企業が自社と同等のセキュリティを担保できているのか、あるいはマルウェアが潜んでいないのかなどの安全性確認および資産査定の調査としても実施されます。

緊急対応にCAサービスを利用するメリット

サイバー攻撃の攻撃手法は常に高度化しており、ウイルス対策ソフトでは検知できないマルウェアが増加しています。最近では、ウイルス対策ソフトでフルスキャンを実施しても何も検知しないとの相談をいただくことが多くなってきています。

具体的な相談の事例は、次のとおりです。

取引先から「貴社のメールアドレスから不審な添付ファイル付きのメールが届いた」との連絡があり、メールアドレスを使用する社員に確認したが、「そのようなメールは送信していない」との回答だった。送信メールアドレスの社員が使用するPCがマルウェアに感染している可能性が高いと思い、ウイルス対策ソフトでフルスキャンしたが何も検知しなかった。念のためその他のPCも全てフルスキャンしたが何も検知しなかった。どのように対応したらよいか。

これは前述したマルウェアであるEmotetに感染した場合の例です。

Emotetには次のような特徴があります。

- ウイルス対策ソフトや「EmoCheck」などのツールで検知できる場合もありますが、新たに作られた亜種はウイルス対策ソフトや検知ツールでは検知できないケースが多い

- 感染後に同一ネットワーク内の端末に感染を広げる機能を有している

- 感染後に当該端末で送受信したメール本文を窃取し、他の感染端末から窃取したメール本文を引用してマルウェア付きのメールを送信する

これらの特徴を踏まえ、この案件で調査すべき対象を選定すると、次のとおり組織内の全PCを調査する必要があります。

- 詐称されたメールアドレスを使用するPC

Emotetに感染したが検知できていない可能性があるため - 引用されたメールをCC、BCCなどで受信したPC

Emotetに感染したが検知できていない可能性があるため - その他の同一ネットワーク内のPC

感染拡大機能により感染しているが検知できていない可能性があるため

組織内の全PCを調査する方法としては、次のような方法が考えられます。

- コンピュータフォレンジックによる調査①

- - 組織内の全PCを対象にフォレンジック調査を実施

- コンピュータフォレンジックによる調査②

- - 感染している可能性が高いPCを2、3台選定しフォレンジック調査を実施

- - 調査から判明したマルウェア検体を元にウイルス対策ソフトのパターンファイルを作成し、全台フルスキャンを実施

- ファストフォレンジックによる調査

- - 組織内の全てのPCを対象として調査に必要なPC内の最小限のデータを収集して解析する調査を実施

1の費用は一台当たり数百万円となり現実的な方法ではないため、2または3を選択することになります。2と3では費用的にはそれほど変わりませんが、3の方が網羅的な調査が可能となるため、ラックでは3のファストフォレンジックによる調査を推奨しており、その中でもEDRによる不審な挙動の監視も併せて可能となるCrowdStrike社のCAサービス(以下、CrowdStrike CA)を推奨しています。

CrowdStrike CAの概要

CrowdStrike CAでは、ファストフォレンジックと呼ばれる手法とEDR(Endpoint Detection and Response:エンドポイントの検知・対応を迅速化するソリューション)を併用して調査します。

ファストフォレンジックによる調査

- PC内のハードディスクの全情報を取得するのでなく、ディスクに残っているフォレンジック調査に必要な最小限の痕跡データのみを収集・解析して、マルウェアの侵入経路や被害の拡大状況などを迅速に調査する方法

EDRによる調査

- プログラムの親子関係なども含めた総合的な"振る舞い"を監視し、サイバー攻撃を即時に検知可能

- 遠隔操作も可能なため、ファストフォレンジックで判明した不審ファイルをEDR経由で取得して解析することもでき、ファストフォレンジックのみによる調査よりも迅速な調査が可能となる

2つの調査手法を併用することでスピーディーな調査が可能となり、Windows端末のみの調査であれば、1万台でも約100時間(4~5週間程度)で調査を行うことが可能です。

CrowdStrike CAの特長

CrowdStrike社以外の他社でもCAサービスを提供していますが、それらのサービスに比べCrowdStrike CAには次のような特長があります。

調査範囲が広い

- ファストフォレンジックで"過去の痕跡を収集して調査"しながら、EDRで"進行中の痕跡を収集して調査"することが可能

- 他社サービスでは過去痕跡調査または進行中痕跡調査のいずれかしか調査できない場合が多く、CrowdStrike CAは両面から調査可能である希代のサービス

脅威検知能力が高い

- CrowdStrike社では、EDRで収集している新たな攻撃手法の情報を随時蓄積しており、さらにCA調査の中で見つかった新たな攻撃手法の情報も随時蓄積しているため、一般的にはまだ知られていない攻撃手法でも検知することが可能

- 他社のCA調査やEDRで脅威を検知できなかった場合でも、CrowdStrike CAで脅威検知・原因究明できた複数例の実績有

調査が短期間かつ安価な費用

- 2,000台の場合、調査期間約20営業日、費用はコンピュータフォレンジック調査2台分程度(詳細レポートを省略した廉価版の場合)

- 1万台の調査でもほぼ同じ期間・コストで対応可能

さらに詳しく知るにはこちら

CrowdStrike CA(侵害調査サービス)

CrowdStrike社はEDR分野で培った膨大なデータを迅速に処理するプラットフォーム・技術を保有しており、ファストフォレンジックにおいても効率的な分析を行うことで高品質かつ安価なサービス提供を可能としています。

さらに詳しく知るにはこちら

CrowdStrike CA(侵害調査サービス)CA調査とコンピュータフォレンジック調査の比較

CA調査とコンピュータフォレンジックでは調査できる範囲が異なるため、その差異に留意して使い分ける必要があります。

コンピュータフォレンジックでは削減済みファイルの復元やOS管理外の領域の調査など、CA調査では対象外となる部分も調査が可能です。

一方で、CA調査では削減済みファイルの復元などは行えませんが、組織内全端末に対する一斉調査を行うことができ、EDRの機能を利用して遠隔で侵害が判明したPCをネットワークから隔離するなどの対応措置も行うことができます。

ラックでは、これらの特徴を上手く使い分け、CA調査で全台のチェックを行い、情報漏えいの可能性を確認した場合かつ重要な情報を保存しているなどの理由で詳細な調査の必要性があれば、そのPCをコンピュータフォレンジックで深堀調査することを推奨しています。

※ EDRの機能を使用して侵害痕跡を確認した端末の論理隔離などを実施

インシデント対応後の経過観察

CrowdStrike CAではEDRのエージェントを導入して調査を実施するため、調査完了後にEDRを利用したい場合でも、新たな作業を行うことなくライセンスを購入するだけでEDRを継続利用することが可能です。

インシデント対応中は、監督官庁やお客様などの対応に時間を要するため、さらにインシデント収束後のセキュリティ強化策を検討する時間を確保することは困難です。

そのため、インシデント収束後の対応としては、CrowdStrikeのEDRを継続利用することで全端末の監視を強化して経過観察を行いつつ、組織内のシステム全体を考慮したセキュリティ強化策の検討を進めることを推奨しています。

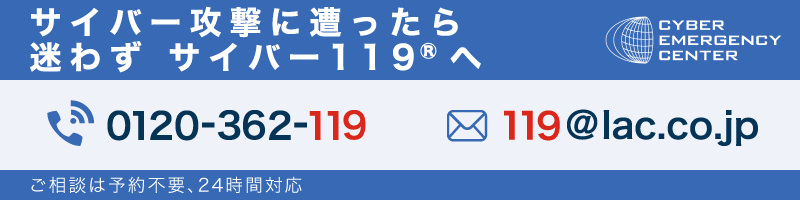

サイバー攻撃かもしれないと不安に感じたときは、サイバー救急センターまでお気軽にご相談ください。サイバー救急センターは、セキュリティに関わる緊急事態に対応する119番のような緊急対応センターで、24時間365日受け付けています。

緊急対応窓口:

サイバー救急センター®

セキュリティに係るお客様の緊急事態に際し

迅速にお客様をご支援する緊急対応サービスです。

緊急事態が発生したら今すぐ「サイバー救急センター」にご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR