-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。診断コンサルグループの池田です。

現代のビジネスにおいて、ITは必要不可欠な存在となっています。多くの組織がサービスの提供や業務の効率化のためにITを活用しており、様々なシステムやソフトウェアが導入されています。

一方で、日々新たな脆弱性が公表されており、サイバー攻撃のリスクも増大しています。特に、広く利用されているシステムやソフトウェアの脆弱性、注目度の高い脆弱性はニュースで取り上げられることが多く、目にする機会も多いのではないでしょうか?しかし、脆弱性についてあまりなじみのない人にとって、ニュースで取り上げられた脆弱性が自組織に影響を及ぼす可能性があるかを判断するのは容易ではありません。

そこで本記事では、脆弱性の深刻度や悪用の有無、悪用の可能性など脆弱性評価に役立ついくつかの指標を用いて、脆弱性の概要を把握する方法を紹介します。

脆弱性の深刻度を確認する

本記事では、2024年11月18日にPalo Alto Networks社から公開された「PAN-OSの認証回避(CVE-2024-0012)」と「PAN-OSの権限昇格(CVE-2024-9474)」の脆弱性を例にとり、説明を進めます。

脆弱性の深刻度を評価する基準として国際的に広く用いられているCVSS(Common Vulnerability Scoring System)のスコアは、優先的に対策すべき脆弱性を判断するための指標として有用です。

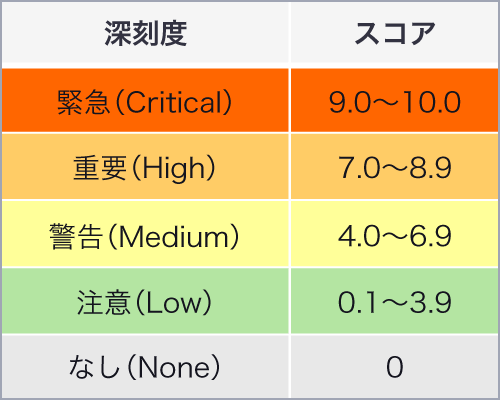

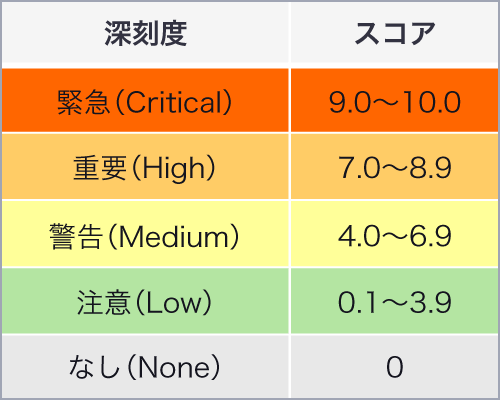

CVSSでは、脆弱性の深刻度を0〜10.0の範囲でスコア付けし、スコアが7.0以上で「重要(High)」や「緊急(Critical)」と評価され、深刻度が高い脆弱性は優先的に対応する候補となります。

次にCVSSのスコアが具体的にどのような情報をもとに算出されるのかを紹介しますが、CVSSにはバージョンがあり、バージョンによって算出方法の詳細が異なります。2023年11月に公開されたCVSS v4.0が最新版ですが、旧バージョンであるCVSS v3.1が公開された際は、CVSS v3.0からCVSS v3.1への移行が進み、広く利用されるまでには時間がかかりました。

CVSS v4.0についても広く利用されるまでに時間がかかる可能性があることや、直近で公表されている脆弱性においてCVSS v4.0で評価されている脆弱性がCVSS v3.1と比較して多くないため、本記事ではCVSS v3.1の内容で紹介します。

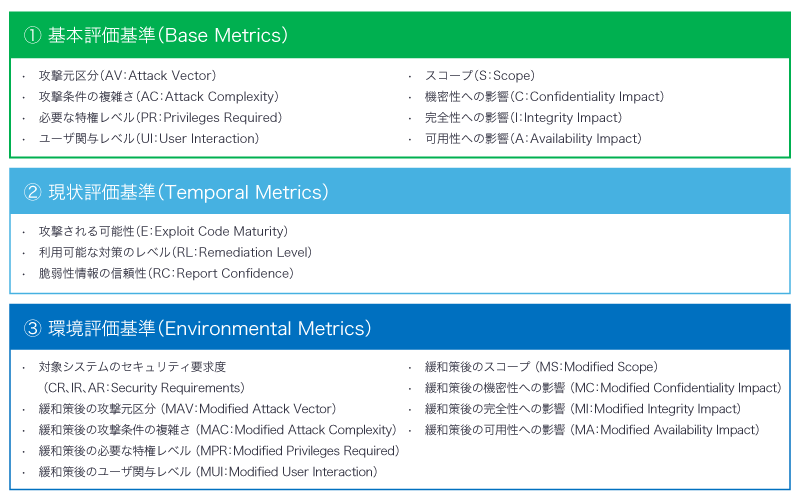

CVSS v3.1では、様々な観点を含む以下3つの基準から脆弱性を評価しています。基本評価基準(Base Metrics)から算出された値は基本評価値(Base Score)と呼ばれます。同様に、現状評価基準(Temporal Metrics)から算出された値は現状評価値(Temporal Score)、環境評価基準(Environmental Metrics)から算出された値は環境評価値(Environmental Score)と呼ばれます。

- ①基本評価基準(Base Metrics)

情報システムに求められる3つのセキュリティ特性に対する影響、すなわち「機密性への影響(Confidentiality Impact)」、「完全性への影響(Integrity Impact)」、「可用性への影響(Availability Impact)」や、「攻撃が可能な経路」、「攻撃を行うための条件の複雑さ」などの条件から「脆弱性そのものの深刻度」を評価する基準 - ②現状評価基準(Temporal Metrics)

エクスプロイトコードなどの利用可否や利用可能な対策の状況などを踏まえて「脆弱性の現在の深刻度」を評価する基準 - ③環境評価基準(Environmental Metrics)

自組織の対象システムのセキュリティ要求度やセキュリティ対策の実施状況などを踏まえて「各組織の利用環境にとっての脆弱性の深刻度」を評価する基準

なお、基本的にはCVSS値というと、基本評価値(Base Score)を指すことが多いかと思います。また、現状評価値(Temporal Score)は、一部の製品ベンダーなどから公表される場合もありますが、基本評価値(Base Score)ほど広く公開されてはいないため、基本的にはエクスプロイトコードなどの利用可否や利用可能な対策の状態などを各種ツールやデータベースから自組織で確認して算出する必要があります。環境評価値(Environmental Score)を算出するには、自組織のシステム環境への理解やセキュリティの専門知識が必要です。

このような背景から、実際には基本評価値(Base Score)と環境面での条件を踏まえて優先的に対策すべき脆弱性を判断される組織も多いです。

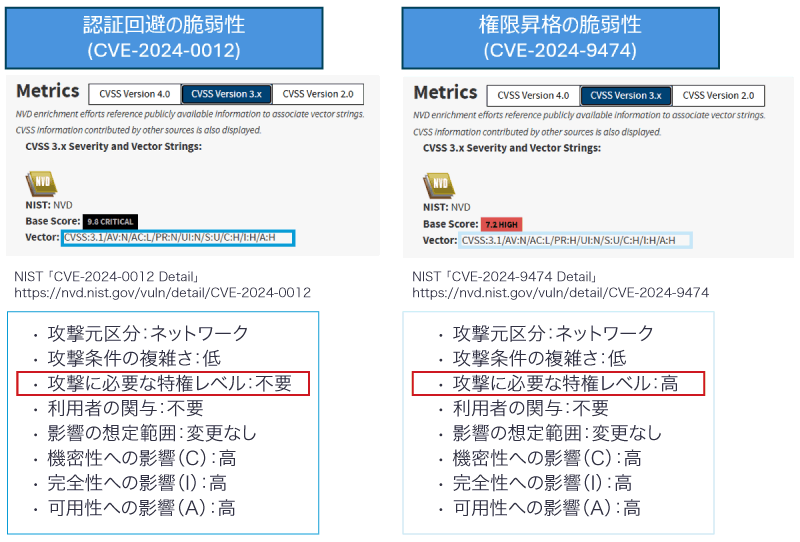

本記事で例にとっている「PAN-OSの認証回避(CVE-2024-0012)」と「PAN-OSの権限昇格(CVE-2024-9474)」の脆弱性について基本評価基準(Base Metrics)の内容で比較すると、「必要な特権レベル(PR:Privileges Required)」が異なります。「必要な特権レベル(PR:Privileges Required)」が「不要」である認証回避の脆弱性(CVE-2024-0012)は、悪用時に特別な権限は必要ないのに対して、「高」である権限昇格の脆弱性(CVE-2024-9474)は攻撃者が脆弱性を悪用する際に、管理者権限などの重要なアクセス権を取得している必要があるため、攻撃者が悪用をするための条件の違いが見て取れます。

このような観点のもと脆弱性の深刻度はスコアとして算出され、認証回避の脆弱性(CVE-2024-0012)は基本評価値(Base Score)が9.8、権限昇格の脆弱性(CVE-2024-9474)は7.2となっており、深刻度の違いをスコアとして見ることができます。

また、基本評価基準(Base Metrics)の内容を確認することで、脆弱性の性質を捉えられます。

悪用の有無や悪用の可能性を確認する

脆弱性の概要を把握する際には、悪用の有無や悪用の可能性を確認することも重要です。

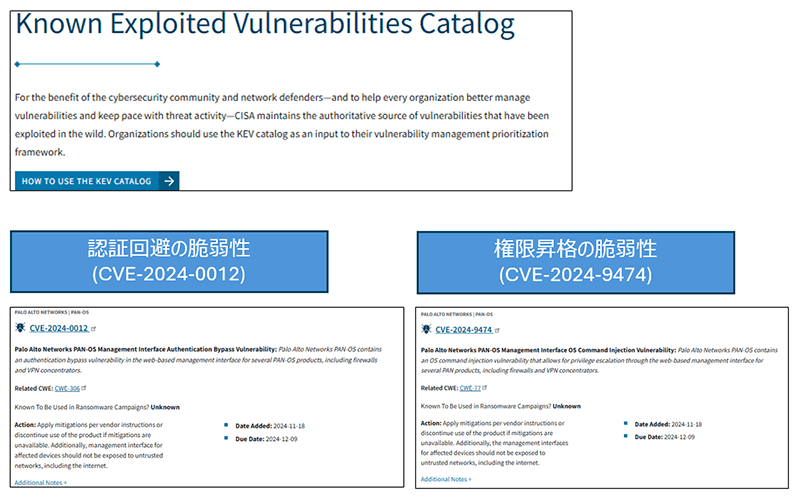

米国CISA(Cybersecurity & Infrastructure Security Agency)は、既知の悪用事例が存在する脆弱性をまとめた「KEVカタログ(Known Exploited Vulnerabilities Catalog)」を公開しており、このリストには、攻撃者が実際に悪用している脆弱性情報が掲載されます。もし自組織のシステムやソフトウェアに利用している製品の脆弱性がKEVカタログに含まれていた場合、迅速に影響範囲の確認を実施すべき脆弱性と考えられます。

ただし、KEVは米国の政府機関が公開していることから、グローバルに利用されている製品の脆弱性は迅速に反映される傾向にありますが、日本国内向けの製品の脆弱性は掲載されないか、掲載されるまでに時間差があるものもあります。したがってIPAの「重要なセキュリティ情報」やJPCERT/CCの「注意喚起」などでも悪用の事実について言及されることがあるため、国内の組織から発信される情報も確認することが必要です。

※ 重要なセキュリティ情報 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構(https://www.ipa.go.jp/security/security-alert/index.html)

※ 注意喚起|JPCERT/CC(https://www.jpcert.or.jp/at/2025.html)

今回の例である「PAN-OSの認証回避(CVE-2024-0012)」と「PAN-OSの権限昇格(CVE-2024-9474)」の脆弱性も公表されてすぐにKEVカタログに掲載されています。

※ Known Exploited Vulnerabilities Catalog | CISA(https://www.cisa.gov/known-exploited-vulnerabilities-catalog)

また、KEVカタログなどの情報源から、実際に攻撃に悪用されているという情報が確認できない場合には、米国FIRSTによって開発された仕組みであるEPSS(Exploit Prediction Scoring System)を活用することも有用です。EPSSは今後、脆弱性が攻撃者に悪用される可能性を表しているものであり、KEVカタログなどに未掲載の脆弱性でも、EPSSスコアが高い場合は優先して対応することが検討されます。

具体的には、EPSSはスコア(epss)とパーセンタイル(percentile)という値を提供しています。スコア(epss)は、その脆弱性が今後30日以内に悪用される可能性を0~1の値で示し、過去の攻撃データや脆弱性の特性などを基に機械学習を活用して予測が行われています。また、パーセンタイル(percentile)は、EPSSのスコア(epss)をスコア順に並べたものであり、相対的なリスクの高さを0~1の値で示しています。例えば、ある脆弱性のパーセンタイル(percentile)が「0.9」であった場合、これは「その脆弱性のEPSSのスコア(epss)が全体の脆弱性の中で上位10%に入る」という意味になります。

なお、各脆弱性に対するEPSSの値は日次で算出され、FIRSTの公式ページでEPSSの値を確認できるほか、公開されているAPIを利用してJSON形式で取得することも可能です。

※ Exploit Prediction Scoring System (EPSS)(https://www.first.org/epss/data_stats)

対象製品の利用状況を確認する

CVSSや悪用の有無などの情報から深刻度が高いと判断される脆弱性であっても、システムやソフトウェアの利用環境によってはリスクが限定的となる場合があります。そこで、利用しているシステムやソフトウェアのバージョン、外部からの接続の可否、脆弱性が指摘された機能の使用状況、悪用の条件などを確認することが重要です。そのためには、製品ベンダーやセキュリティベンダーが公表する脆弱性情報を参考にし、自組織の利用状況と照らし合わせて評価する必要があります。

今回の例である「PAN-OSの認証回避(CVE-2024-0012)」と「PAN-OSの権限昇格(CVE-2024-9474)」の脆弱性では、どちらの脆弱性も管理用のWebインターフェイスにおける脆弱性であるため、インターネットや社外のネットワークから管理用のWebインターフェイスにアクセスが可能である場合、攻撃を受ける可能性が高いと判断でき、インターネットや社外のネットワークからアクセスが不可能である場合、攻撃を受ける可能性は低減されていると判断できます。

なお、システムやソフトウェアの多くは、サードパーティ製コンポーネントに依存しており、広く利用されているコンポーネントに注目度が高い脆弱性が発見された際にはニュースで取り上げられることがあります。しかし実際に自組織がそのコンポーネントを利用しているかは分からないことも多く、自組織への影響の判断は難しいというケースがあります。

そこで、現在はSBOM(Software Bill of Materials)への取り組みが進んでいます。SBOMは、システムやソフトウェアに含まれるすべてのコンポーネント(依存ライブラリやサードパーティ製品を含む)の一覧を提供します。これにより、例えば、あるオープンソースライブラリに脆弱性が見つかった場合、SBOMがあれば該当するライブラリが自社ソフトウェアのどの部分で使用されているかを迅速に特定可能であり、自組織への影響を判断する要素として利用可能です。

さいごに

本記事では、CVSSやKEVカタログ、EPSSなど脆弱性評価に役立つ様々な指標を活用して、脆弱性の概要を捉える方法について紹介しました。

CVSSを確認するとその脆弱性の性質や深刻度を把握でき、KEVカタログを確認すると実際の悪用状況を把握できます。また、EPSSを確認することで、未来の悪用の可能性を把握できます。ただし、自組織への影響を考える際には、利用状況などによって実際には自組織が影響を受けないこともありえるため、自組織のシステムの利用環境などを踏まえて判断する必要があることについてはご留意ください。

なお、実際の業務ではここで述べたように、組織の担当者が1件1件手作業で脆弱性の調査を行うことは現実的とは言えず、外部のリソースやツールを用いて取り組んでいくことが現実的だと思いますので、本記事の内容は脆弱性の概要を把握する際の考え方の一つとして参考になさってください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR