-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

脆弱性マネジメントグループの後藤 隆星、秋田 裕介です。

本連載では、効率的な脆弱性管理を行うためのQualysのモジュールと機能および活用例を4回にわたり紹介します。

第1回の本記事では、Qualysの基本的な仕組みと導入のメリットを解説します。脆弱性管理を自社内製で取り組もうとされる方や、すでにQualysを利用されている方の一助になりましたら幸いです。

脆弱性管理の課題

現代のIT環境において、自組織の脆弱性管理はサイバーセキュリティを維持するための重要な検討課題の一つです。脆弱性を悪用した情報漏えいなどが発生した場合には組織経営や事業存続に大きなインパクトを与えます。脆弱性の悪用手段が多様化し、脆弱性が公表されてから悪用されるまでの期間が短期化している現在、常日頃から自組織が抱える脆弱性の適切な管理が求められます。

従来「脆弱性診断」として確立していた領域は、昨今ではその後のステップや定常運用としてのサイクル化が重要視され、「脆弱性管理」のフェーズに突入しています。本編で詳しく解説しますが、診断はあくまで脆弱性管理の1ステップとしてとらえ、可視化された脆弱性を適切に評価し、効果的な対策につなげていくという考え方がポイントです。

このような状況であるにも関わらず、次のような課題が顕在化しています。

- 組織が脆弱性管理に割けるリソース(人や時間)が限られている

- 新規にCVEとして採番される脆弱性数が年々増えている(年間単位で見ると2024年は5年前の約2倍の数にも及ぶ)

- 環境のシフト(クラウド、コンテナ、サーバレスなど)に伴い管理対象も多様化し、脆弱性管理の推進が難化している

このため、すべての脆弱性に対応するのではなく、リスクが高い脆弱性を優先して効率的に対策ができる仕組みを考える必要があります。そこで、脆弱性管理の仕組みとしてツールをうまく活用することで、運用プロセスの随所で作業の自動化・効率化が見込めます。

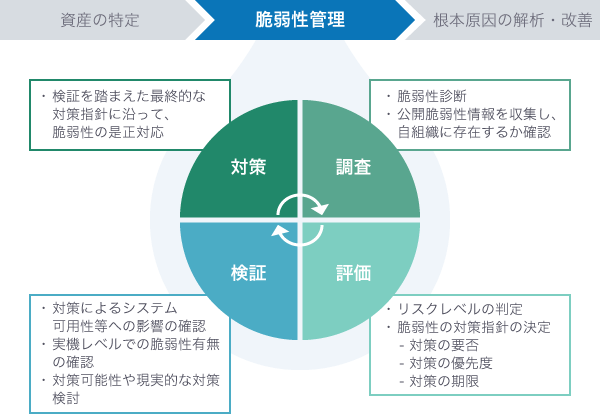

本稿では、まず一般的な脆弱性管理サイクルについて説明した後に、グローバルで広く認知されている脆弱性管理ソリューション「Qualys」について、主にプラットフォームレイヤーを対象とした機能の紹介、脆弱性管理における自動化・効率化などの活用メリットを紹介します。

脆弱性管理の一般例

Qualysの機能紹介の前に、脆弱性管理の流れの一般例について整理します。本節の内容はプラットフォーム脆弱性管理だけでなく、Webアプリケーションをはじめとするその他のレイヤーの脆弱性管理にも応用できる考え方です。

脆弱性管理のサイクル

ラックでは脆弱性管理サイクルは大きく分けて以下の4ステップに分類されると考えています。

- 1.脆弱性調査

- 2.脆弱性評価

- 3.脆弱性検証

- 4.脆弱性対策

サイクルと説明している通り、1度きりでの対応ではなく、定期的に繰り返しステップを回していくことが求められます。理由としては、日々新規に発見される脆弱性が増えることや、システムに対する維持・運用によって脆弱性が新しく作りこまれる可能性があるためです。

各ステップの目的を以下と定義します。

1. 脆弱性調査

IT資産に潜む脆弱性を診断によって可視化、または新規に公表された脆弱性が自組織にも存在するか調査するステップ。ツールによる自動診断(内製診断)や専門家による手動診断(委託診断)、もしくはセキュリティ専門機関のサイトのチェックを通じて脆弱性情報を収集します。

診断の頻度をシステムの重要度や特性、環境に合わせて適切に定めておくこと、情報収集の頻度やソースを適切に定めておくことがポイントです。

2. 脆弱性評価

公的な脆弱性評価指標(CVSSなど)やベンダー・ツールの独自指標に基づいたリスクレベルの判定を行い、机上レベルで対策指針(対策要否/対策優先度/対策期限)を決定するステップ。診断結果の誤報や個別環境要因も考えられるため、当ステップでは、資産に対して脆弱性の潜在までを確認します。各資産に実際に脆弱性が存在しているかの確認は必須ではありません。

適切な観点を網羅した評価軸を組織に合わせて定めておくことで、リスクの実態に即した対策を効果的に実行することがポイントです。

3. 脆弱性検証

「2. 脆弱性評価」ステップで得られる対策指針に沿って対応を行うことを想定した際に、各システム担当者にて実機レベルでの対策可能性や現実的な対策の検討を行うステップ。具体的な作業として、対象の脆弱性が実在するかを実機レベルで確認することや、対策した際の可用性への影響などを確認することなどが挙げられます。部門やシステムごとの対応レベルを合わせるなどの目的に応じて、最終的な現場レベルでの対策方針を立てたうえで、脆弱性評価を行った担当者からの承認などを経ます。

システム担当のセキュリティ対策スキルや成熟度に合わせて、一任する作業の範囲や深さを定めることがポイントです。

※ 当該ステップは組織体や運用設計方針に応じて「4. 脆弱性対策」ステップの一環として対応するケースもあります

4. 脆弱性対策

対象の脆弱性に対し是正を施すステップ。パッチの適用、設定値の変更、状況によっては緩和策、回避策の適用、ネットワーク的な対策、物理施策や運用ルールでの対策などで対応します。

脆弱性評価や脆弱性検証の際にあらかじめ計画しておくべきですが、対策作業にかけるリソースは限られるものです。すべての脆弱性への対策を必須とするのではなく、脆弱性管理施策の成熟度と推進度に応じてリスク受容のしきい値などを適切に設定しておくことがポイントです。

なお、脆弱性管理の前に「自組織が管理すべき資産の特定」をすることや、後に「脆弱性発生の根本原因の解析・改善」を実施することも重要です。これにより、脆弱性の早期発見や将来発生し得る脆弱性の低減につながり、脆弱性管理の効率化にも寄与します。

Qualysの活用

前節の脆弱性管理の各ステップを効率的・効果的に推進する際に、活用いただけるモジュールおよび機能を紹介します。

Qualysのモジュール/機能マッピング

Qualysでは目的や用途に応じて、ライセンスが機能ごとに分割された「モジュール」という単位で提供されます。以下にて、各脆弱性管理ステップにて活用可能なQualysの主要モジュールおよび機能を紹介します。

VMDR(Vulnerability Management, Detection & Response)

プラットフォームの脆弱性管理を行うためのコア機能を提供するモジュールで、以下のような機能を提供します。主要なOS・ミドルウェアなどの脆弱性診断および脆弱性対応状況の管理を目的とします。

- 資産の自動発見

- 脆弱性の自動スキャン

- 脆弱性の評価

- 脆弱性対応状況の管理

CSAM(CyberSecurity Asset Management)

VMDRモジュールの資産管理機能の強化を行うモジュールで、以下のような機能を提供します。資産管理の側面をより強化したい、もしくはサードパーティ製品との資産情報や脆弱性情報の連携をしたい場面に有効です。

- ハードウェア、ソフトウェアのEOL、EOS管理

- 自社ポリシーに沿ったリスク評価、レポート機能の拡張

- サードパーティ製品(CMDB)との双方間連携

- アタックサーフェス管理(External Attack Surface Management)

PM(Patch Management)

脆弱性を修正するための「パッチ(修正プログラム)」を管理するためのモジュールで、以下のような機能を提供します。パッチの適用状況の確認および、パッチ適用による対策を自動化したい場面に有効です。

- OS/ソフトウェアに対して適用可能なパッチの検出

- パッチ適用ジョブを用いた自動化

PC(Policy Compliance)

クライアント端末やサーバなどのエンドポイント機器に対して、業界標準、ベストプラクティスへの適合性を確認するためのモジュールで、以下のような機能を提供します。近年増加するサーバの設定不備を起因としたセキュリティインシデントに備えたい場面に有効です。

- CIS BenchmarksやMicrosoftセキュリティガイド、NISTなどの業界標準との乖離点を検出

- 組織のカスタムポリシーに沿って対象システムの設定値の問題点を検出

TotalCloud

クラウド基盤に関する設定不備の検出、ワークロードの保護など、マルチクラウド環境に対応した包括的なセキュリティ機能を提供するモジュールで、以下のような機能を提供します。クラウド環境において共通のセキュリティレベルを一元的に実現したい場面に有効です。

- クラウドリソースの設定不備の検出(CSPM)

- IaCコードのセキュリティチェック

- コンテナの継続的なセキュリティチェック

TruRisk(Threat research unit Risk)

モジュールを跨いで活用可能なQualys独自のリスクベースの脆弱性評価機構です。リスクベースとは、脆弱性の技術的な危険度合いに加え、リアルタイムにおける脆弱性の悪用状況や悪用可能性といったリスク要素を複合的に加味し評価を行う方式です。

TruRiskはモジュールではありませんが、脆弱性やその他セキュリティ問題点に対して、リスクの実態に即した対策の優先度を検討する際に活用可能です。VMDRモジュールのライセンス内でご活用いただけますが、CSAMやPMなどの複数モジュールを組み合わせて利用することでTruRiskの活用の幅が広がります。

| Qualys モジュール名 |

活用先 ステップ |

説明 |

|---|---|---|

| VMDR | ・調査 ・評価 |

プラットフォーム脆弱性管理を行うためのQualysにおけるコアモジュール。基本的な脆弱性スキャンや脆弱性のリスク評価機能を提供。その他、オプションとして有償モジュールの一部機能を縮小した複数の機能を利用可能。 |

| CSAM※ | ・調査 ・評価 |

資産管理を機能強化するためのモジュール。ポリシーに基づいたリスク評価機能やEASM機能、サードパーティのCMDB製品との資産情報の連携機能などを提供。 |

| PM※ | ・検証 ・対策 |

脆弱性スキャンによって発見された脆弱性のうち、パッチ適用によって是正が可能なものを対象に、適用可能なパッチの検出、パッチの自動適用等の機能を提供。 |

| PC※ | ・調査 ・評価 |

設定診断の機能を提供するモジュール。各種プラットフォームのベストプラクティスや業界ポリシーとの乖離のチェック機能を提供。 |

| TotalCloud※ | ・調査 ・評価 |

オールインワンのクラウドセキュリティ機能を提供するモジュール。マルチクラウドの環境に対して、CSPM/IaC Security/コンテナセキュリティなどの機能を提供。 |

※ 利用に際してVMDRのライセンスが前提となるモジュール

| Qualys 機能名 |

活用先 ステップ |

説明 |

|---|---|---|

| TruRisk | ・評価 | VMDRやCSAMをはじめとする複数モジュールで活用可能な強力な脆弱性リスク評価機構。 |

おわりに

組織に要求される情報セキュリティの水準は年々厳格化している一方で、対応に必要なリソースは限られているため、セキュリティ効果とリソース効率を両立するような運用体制の構築はますます困難となっています。

こうした状況の中で、今後も脆弱性管理はセキュリティインシデント予防の観点で重要な要素として位置づけられます。Qualysの様々なモジュールや機能を組み合わせてご活用いただくことで、脆弱性管理の運用の効率化を図ることが可能です。

ラックの「セキュリティ診断内製化支援サービス」では、Qualysをはじめとするツールライセンスの提供だけでなく、その活用先となるお客様の脆弱性管理運用の導入・実装支援などもご要望に応じて承っています。ご興味がございましたら、以下のサービス紹介ページをご確認いただき、お問い合わせください。

* Qualys、Qualys VMDR®、およびQualysのロゴはQualys, Inc.の商標または登録商標です。その他すべての製品や名前は、それぞれの会社や組織の商標や登録商標である場合があります。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR