アーカイブ

正規のサイトから、不正なサイトへの誘導が行われた事案

2014年9月26日 | 注意喚起

脅威の種類

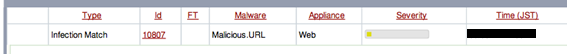

ラック社内ネットワークより発せられたinfection-match(Malicious.URL)を検知しました。

脅威の検出経路

FireEye NXシリーズによる検知

脅威の概要と調査結果

「infection-match」は、過去に報告実績のあるマルウェア感染を引き起こす攻撃が試行されたことを示すイベントです。マルウェア自体を検知したイベントではないため、このイベントをトリガに攻撃の成否やマルウェアのダウンロード事実など、確認事項が比較的多いイベントになります。

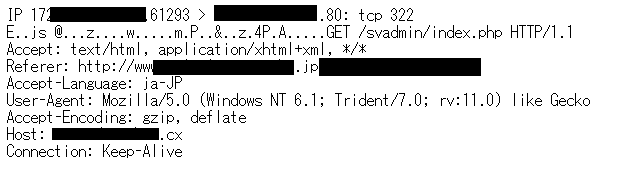

ここで、注目すべき点はRefererヘッダです。Refererヘッダには、ページ参照元となるURLが含まれますが、今回jpドメインの正規サイトのURLが含まれていることを確認しました。このサイトは当社が業務用途で訪問しても全くおかしくはないサイトで、このサイトが改ざんされた、いわゆる水飲み場型の攻撃が疑われます。

本イベントの認知後すぐに、情報システム部とセキュリティ監視を行っているJSOCに連絡を行い、該当ページとそのサイトの訪問について調査を行いました。このような調査で重要な点は、検知日時近辺のアクセス状況を調べるだけではなく、過去にさかのぼってアクセス状況を確認することです。FireEyeが自組織内のイベントを検知したのは当日ですが、サイトが改ざんされた日はそれよりも以前であり、いつ改ざんされていたのかは把握できないためです。本件についてJSOCで把握しているアクセスログを確認すると、直近で該当サイトを閲覧したユーザが数名いることを確認しました。

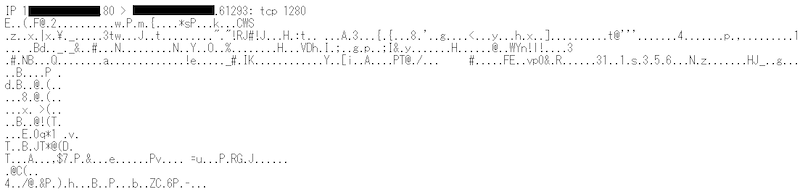

FireEyeイベントの詳細説明に戻ると、不正サイトに誘導された後、数回にわたるページ遷移を経て、Flashコンテンツ(CWSファイル)のダウンロードが試行されています。このファイルは、脆弱性を悪用する不正ファイルの可能性が高いコンテンツのため、このファイルが攻撃の成否判断をするために重要と判断しました。

FireEyeでは、サンドボックス機能で不正と判定したマルウェア本体を取り出すことができますが、pcapファイルの形式で検知イベント時の通信内容の一部も採取しており、そこから攻撃成否の判断や感染行為に使われる不正ファイル抽出などに活用することができます。今回も、FireEyeが取得したこのイベント発生時のpcapファイルから復元を試みてマルウェア判定を行おうと考えましたが、今回は正しくパケットデータが採取できていないようで、ファイルを復元することができませんでした。

マルウェアの復元が困難ということで、その後の原因調査が難しい状況となりました。

被害PCは、最新パッチを適用して一部はFlashを無効にするwebブラウザで閲覧しているなど、攻撃が成立する条件にはなっておらず、FireEyeやその他のログ上からも、以降の不正通信は出ていないので攻撃は成功していないと判断しましたが、念のため対象者PCの証拠保全を行い被害PCのフォレンジック調査を実施しました。その結果、改ざんサイトの閲覧によりマルウェアに感染したPCは確認できませんでした。別ページを閲覧した一部PCで不正サイトへの誘導は確認しましたが、当該PCからも不審な通信やファイルが見つかっていないため、脆弱性を悪用しPCにマルウェアを仕掛けることはありませんでした。なお、一部改ざん箇所を見ると、よく見る「カラーコード改ざん」であり、難読化もされていませんでした。

インシデント対応の要点

jpドメインのサイト改ざんの件数は年々増えており、マルウェア感染に至るケースも増えています。今回のように水飲み場型攻撃とも言える仕掛けも増えています。このように、通常業務で日常的に訪問するサイトが改ざんされて不正サイト化しまうと、従来のURLフィルタ等のセキュリティ対策の効力はなく、対策が非常に難しいものとなります。次の内容は全社で推進しているものではありませんが、Webブラウザ経由のマルウェア感染を水際で防ぐには次の対策が効力を発揮します。

この対処は、利便性が損なわれる可能性がありますが、多くのセキュリティ専門家も採用しているため、全てのユーザに活用してほしいと思います。

- javascriptの無効化、javascriptブロッカーの利用

- java/adobe flash/adobe readerは使用しない、あるいはブラウザプラグインは無効化

- Enhanced Mitigation Experience Toolkit (EMET)の利用

この中でもjavascriptの無効化でかなりの攻撃は防ぐことはできますが、利便性は損なわれるためサイト別にjavascriptのon/off設定が行えるNoScript * などのjavascriptブロッカーを使うケースが多いです。EMETは、これまでの当社検証実績でゼロデイ攻撃を防いだ実績のあるツールです。正規通信も防ぐことがまれにありますが、大きな影響がないかを確認の上、使用していただきたいと思います。

- * https://addons.mozilla.org/ja/firefox/addon/noscript/