アーカイブ

Adobe Flash Playerのゼロデイ脆弱性を検知した事案

2015年7月22日 | 注意喚起

脅威の種類

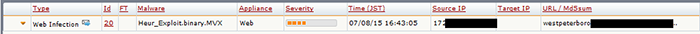

ラック社内ネットワークより発せられたWeb Infection(Heur_Exploit.binary.MVX)を検知しました。

脅威の検出経路

FireEye NXシリーズによる検知、Paloalto PAシリーズによる検知

脅威の概要と調査結果

「web-infection」は、web経由でのマルウェア感染行為が試行されたことを示すイベントです。web経由のマルウェア感染時には、webブラウザやJava、Adobe Acrobat ReaderやAdobe Flash Playerなどの脆弱性が悪用され、その後ユーザが気付かないうちにマルウェアのダウンロードと実行が行われます。本イベントはマルウェア本体を検知したイベントではありませんが、その前段階で行われる脆弱性悪用の可能性を検知したものです。この後、FireEyeでは何もイベントを検知していませんが、攻撃が進んでマルウェア本体がダウンロードされて感染してしまった可能性も考えられるので、実際確認を行います。

本イベントの詳細を確認すると、今回のイベント発生原因となったContent-Typeが「application/x-shockwave-flash」を示す不正なURLを確認できます。続けてサンドボックス上の解析結果を見ると「Exploit Code detected」、「Exploit Code Activity」という悪質な要因があるとして判定されています。検知名と解析結果から、今回は、ヒューリスティックな判断から脆弱性を悪用するFlashコンテンツ(CWSファイル)を検知したように見受けられます。

結論から話すと、今回のイベントは誤検知ではありませんでした。Flashコンテンツは当時ゼロデイの脆弱性が悪用された疑いがあること、そしてマルウェア感染までには至っていない可能性が高いという判断に至りました。今回は次の4つの分析結果からこのような判断に至りました。

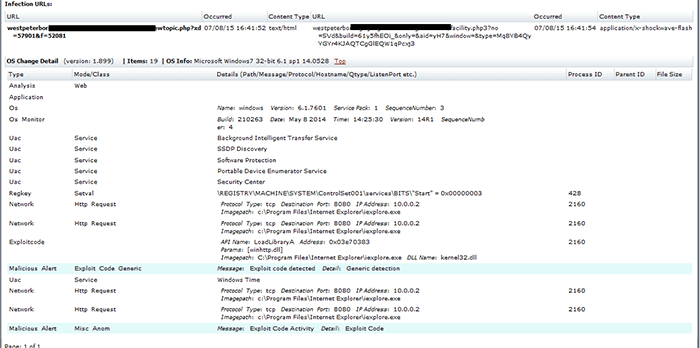

① 「Orig.Traffic Capture」と「VM Capture」

FireEye NXシリーズには、イベント発生時のパケットデータをキャプチャする機能が実装されています。実際の通信時の通信パケット「Orig.Traffic Capture」とサンドボックスでの動作時の通信パケット「VM Capture」の2種類のパケットデータを取得可能です。今回のイベントでは2種類のパケットが生成されており、それぞれの中身を比較すると、「VM Capture」のパケットデータの方にはダウンロードされたマルウェア本体が含まれていましたが、「Orig.Traffic Capture」のパケットデータにはマルウェア本体は含まれていませんでした。このことから、実際の通信ではマルウェアはダウンロードされていない可能性が考えられました。

② 対象端末の「ウイルス対策ソフト」の検知状況

全社的に導入をしていたウイルス対策ソフトでは、検知アラートが対象端末で発生しておりマルウェア感染の直前で遮断された可能性が高い、という報告がスマートビジネスファクトリ(社内情報システム部門)からありました。①の内容から、検知したのは脆弱性悪用の行為かと思いましたが、その後のマルウェア本体を検知しているように見受けられました。

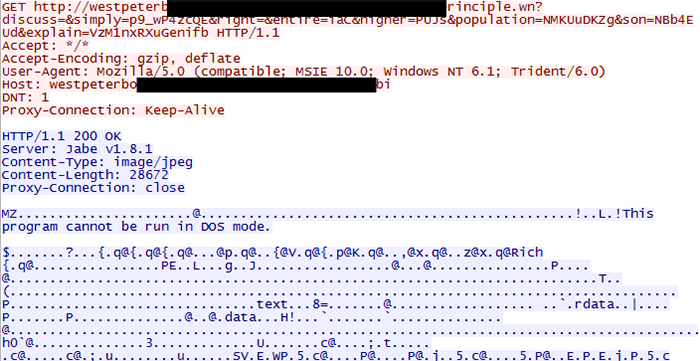

③ プロキシログの確認

社内に導入しているプロキシサーバのログを見て当該通信前後のweb通信を追跡してみると、Flashコンテンツのダウンロード通信、およびマルウェアのダウンロード通信と思われる通信、更に他の脆弱性悪用を試みる特定の不正サイトへの通信が成功しているように見受けられます。

また、この不正サイトへの通信ログをみてもリンク元を示すReferer情報には誘導元サイトの情報は空欄で示されていませんでしたが、通信ログを確認してみると、被害PCが不正サイトに接続する直前に訪問していたサイト(あるいは、そのサイトで表示されていた広告コンテンツ)の閲覧によって誘導された可能性が高いという判断をしました。

④ 悪用されたFlashの脆弱性(*1)

後の調査で、今回使われた脆弱性は、イタリアの企業「Hacking Team」が攻撃を受けて漏えいした複数のAdobe Flash Playerのゼロデイ脆弱性のうちの1つの脆弱性が今回使われたことが分かりました。このAdobe Flash Playerの脆弱性を含む修正パッチ(*2)は7/8(米国現地時間)に公開されたため、社内アナウンスは7/9の時点で行われ、インシデントが発覚した一日遅れで多くのユーザはパッチ適用に至りました。

(*1)Flashコンテンツはvirustotalで調べた結果、7/9時点で(7/55)でしたが、7/14時点で(25/55)となりました。

https://www.virustotal.com/ja/file/e6c302e9f8e7383d90d51ab80f5df4018a225b51962c69858718183994ac6293/analysis/

(*2)APSB15-16

https://helpx.adobe.com/jp/security/products/flash-player/apsb15-16.html

インシデント対応の要点

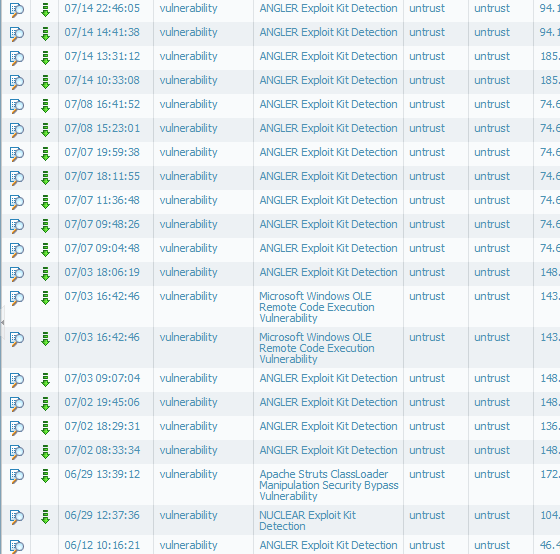

本インシデント以外にも、当社では直近においてAdobe Flash Playerの脆弱性に対応したExploit Kitによる攻撃を多く確認しています。いずれも情報漏えいや感染拡大などの深刻な状況には至っていませんが、一部のインシデントはマルウェア感染まで至っていました。このインシデントの被害PCのフォレンジック調査の結果では、同様に Adobe Flash Playerの脆弱性が成功し、不正プログラムのダウンロード機能を有するクリック詐欺(Click Fraud)マルウェアに感染、続けてZeus/Zbot系統のマルウェアと偽ウイルス対策ソフトのダウンロードが行われたものの、検体の動作不良やインストール行為が行われかったなどで幸いにも、致命傷までには至っていないとのことでした。

今回紹介したインシデントもゼロデイ脆弱性の悪用は成功したものの、マルウェア本体はウイルス対策ソフトで検知をして直前で防いだと考えられます。 このようにゼロデイ脆弱性を使った高度な攻撃が使われたとしても、今回のようにマルウェア感染の直前で攻撃を防げる場合があります。また、マルウェアに感染したとしてもその前後で発生する不正通信に気付き、インシデントに気づけることもあります。実際にフォレンジック調査を実施した被害PCは、JSOCのアナリストがPaloaltoのExploit Kitの攻撃検知イベントの分析を行い、発覚したインシデントです。1つの製品や分析結果に執着をせず、多方面から判断をする、さらには一連の攻撃過程のどこかで検知・防御をして、可能な限り迅速な対処を行うことがとても重要であることを今回の対応で再認識しました。

なお、7/14(米国現地時間)には、更に新しいAdobe Flash Playerの脆弱性(*3)が公開されています。この脆弱性も既に悪用する攻撃活動を確認しているとの報告があるため、Adobe Flash Player をご利用中の方は引き続き攻撃を受ける可能性が高まると考えられます。バージョンテストのサイト(*4)などを活用し、最新バージョンを利用中かどうかについてご確認頂くことを推奨します。またAdobe Flash Playerの自動更新の設定(*5)や必要に応じてFlashを実行する設定(*6)など、Adobe Flashをセキュアに使う設定にすることもご検討ください。

(*3)APSB15-18

https://helpx.adobe.com/security/products/flash-player/apsb15-18.html

(*4)Adobe Flash Player のバージョンテスト

http://www.adobe.com/jp/software/flash/about/

(*5)IT管理:Flash Player 自動更新の設定

https://helpx.adobe.com/jp/flash-player/kb/228473.html

(*6)Adobe Flash を"クリックして実行"する設定にする(Firefox)

https://support.mozilla.org/ja/kb/set-adobe-flash-click-play-firefox