アーカイブ

水面下で侵攻するサイバースパイ活動急増に関する注意喚起

2015年6月16日 | 注意喚起

当社は、サイバー攻撃などによる被害発生時に緊急対応する組織「サイバー救急センター」を運営していますが、昨今話題となっている遠隔操作ウイルス「Emdivi:エンディビ」に感染しているお客様からの依頼が今年度に入ってから急増しています。標的型サイバー攻撃で使用される遠隔操作ウイルスは、通常のウイルス対策ソフトでの検知は難しく、自社ネットワーク内に侵入されていることを知らずにいる企業が多数に上る可能性があることを懸念しています。

本注意喚起は、サイバー救急センターにおいて対応した案件に関しての現状をお伝えし、組織内ネットワークの総点検を推奨するために公開しました。

遠隔操作ウイルス「Emdivi」の感染被害は水面下で広がっている

当社には、複数の情報漏えい事件が報道されたことにより、現状を心配された企業・団体から対策に関するお問い合わせや、ネットワーク解析の依頼が寄せられております。最近特に多い依頼内容は、ネットワーク内に遠隔操作ウイルスが入り込んでいないかを調べるお問い合わせです。

企業内の通信データを収集し不正な通信がないかを調べると、昨今話題となっている「Emdivi:エンディビ」と呼ばれている遠隔操作ウイルスが社内ネットワークで動いていたとみられたケースもありました。

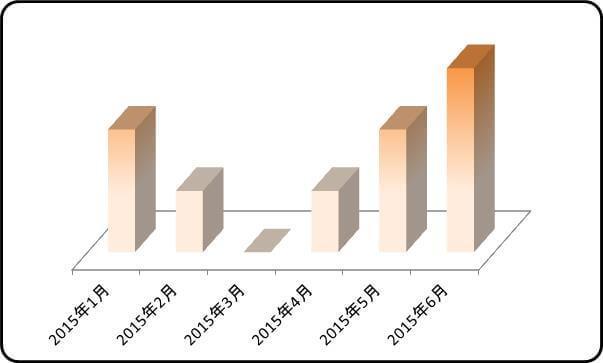

当社調査によると、Emdiviによる感染被害は最近始まったのではなく、昨年末より徐々に増え始めました。そして昨今の標的型攻撃に用いられた遠隔操作ウイルスの報道で不安を感じた企業からの調査依頼により、徐々に感染事実が判明し始めています。

6月にEmdiviが発見された事例は過去最高となりました。

しかし、当社が調査した案件では、感染時期は昨年末とみられるケースがほとんどであり、感染してから数ヶ月して発見されたことになります。このことを踏まえると、日本国内において、「Emdivi」に感染していながらまだ気付いていない企業が多く存在している可能性があります。実際に、サイバー攻撃の被害を検知した公的機関(警察やJPCERT/CCなど)から指摘を受けて初めてサイバー攻撃の被害を受けたことに気付いたと推測される報道も急増していることからも、その実態をうかがい知ることができます。

標的型サイバー攻撃と遠隔操作ウイルスの脅威

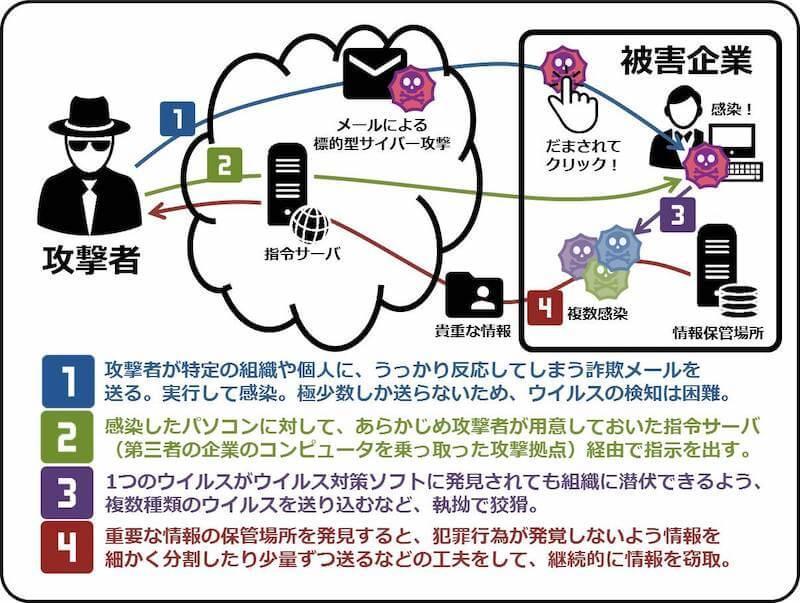

標的型サイバー攻撃の狙いは、攻撃対象の組織に被害の状況を悟られず、出来るだけ長く組織内にとどまることにあります。気付かれずに潜伏することで、日常的に蓄積される様々な情報を継続的に窃取できるからです。

攻撃者は、苦労して仕込んだ自らの分身である遠隔操作ウイルスが、簡単には見つからないよう工夫を凝らします。最初に感染させたウイルスを消去して最新のウイルス対策ソフトでも見つからないウイルスへ入れ替えたり、本命情報の窃取手段を確立するまで派手な行動を控えて発見しにくくさせます。それらは攻撃者という人間の意志に基づいて実行されます。

このように、標的型サイバー攻撃により、被害者が認知することなく遠隔操作ウイルスに感染させられてしまった場合には、積極的な検知活動を行わなければ発見できないと考えられます。

取るべきアクション

標的型サイバー攻撃への対策は、日常的な水際作戦と、感染発覚時(公的機関からの指摘を含む水際突破を確認できた時)の封じ込め作戦が基本となりますが、その為には組織や関係者の英知を総動員しなければなりません。

水際作戦のレベル向上、突破確認能力向上となるウイルス対策、ネットワーク・サーバー・クライアントの保護と監視、様々なアクセス制御とアカウント管理や監視などを実施し組織全体の防御レベル向上を図るだけではなく、特に、いざ突破されたときのために封じ込め作戦と復旧手順を日頃から考慮し訓練しておくことが重要となります。さらに、窃取されたとしても相手に時間を消費させ混乱を与える為に、情報の暗号化やダミーの混入など様々施策が必要となりますが、検討項目が非常に多岐にわたり、さらに構築や教育の期間やコストを考えると、セキュリティ専門家との綿密な検討のうえで対応することが必要な課題です。

独立行政法人情報処理推進機構(IPA)のWebサイトにも対策内容が網羅されていますので、参考にしてください。

情報セキュリティ対策(IPA)

http://www.ipa.go.jp/security/measures/

同様に、「日本年金機構の情報漏えい事件から得られる教訓」で指摘した標的型サイバー攻撃に対する取り組みも、今後のシステム整備に向け、着実に組織に浸透させるべき課題です。IPAが公開している 「『高度標的型攻撃』対策に向けたシステム設計ガイド」が参考になります。

「『高度標的型攻撃』対策に向けたシステム設計ガイド」(IPA)

https://www.ipa.go.jp/security/vuln/newattack.html

しかしながら、今すぐ企業が行うべきは、組織ネットワークの「今」を知ることです。

遠隔操作ウイルスの被害の「現状把握」のためには、遠隔操作されているパソコンのあぶり出しや遠隔操作による活動が無いかなどを確認することから始まります。その為には、組織内での通信データ、サーバやパソコンでの動作記録を収集し、その中から不正な通信や活動を発見することが一般的です。企業内部で遠隔操作に関わる通信がないか、遠隔操作をされた痕跡を見つける「人間ドック」のような総点検を行うことは、社内に潜む遠隔操作ウイルスをあぶり出すのに有効です。

一連のサイバー攻撃は、偽装された電子メールで人間の目をかいくぐり、ウイルス対策ソフトの網の目をすり抜け、発見されないためのさまざまな技術を活用し、人知れず情報を窃取していきます。

この事実を直視し、ぜひ組織内ネットワークの現状について把握する取り組みをお願いいたします。

当社のサービス「情報漏えい危険度測定パッケージ」を活用されることで、遠隔操作ウイルスのあぶり出しと、標的型サイバー攻撃への耐性を調査できます。

以上

当社の注意喚起情報に関するよく寄せられる質問は、こちらをご参照ください。