アーカイブ

意図せず導入されるソフトウェア ~その存在と動き。把握していますか?~

2014年2月5日 | 注意喚起

ラックで、ネットワーク侵入事件からセキュリティー意識の啓発まで担当している川口と申します。

ラックの注意喚起情報は、大新聞からLINEのような小規模なコミュニティに至るまで、話題となるインパクトのある発表が多いわけですが、私は常日頃から、そうではない当たり前に知っていただくべき、重要なことがあると思っており、そういった情報を適時提供することが、セキュリティー意識の向上に寄与すると思っています。

情報セキュリティー月間に、何か皆さんに貢献できる提案がないかを考え、今月から情報セキュリティー啓発情報というカテゴリーを新設することとなりました。

今回取り上げる話題は、意図せず導入(インストール)されるソフトウェア(スマホのアプリも同様に)と、そのソフトがどういう動きをしているのか、利用者自身が理解していますか?という投げかけです。

これは非常に複雑な課題を含む内容で、私は本件を取り上げるに当たり、様々な葛藤を繰り返して文章を作成しました。

ソフトウェアの配布がトリッキーになっている

皆様の中には、昨年末のBaidu IMEやSimejiという日本語変換機能を提供する製品に関する話題をご存じの方もいらっしゃるでしょう。これらの製品の機能はクラウド入力という名前で提供されており、日本語変換をする際に入力された情報をメーカーへ送信していることが技術的に解説されました。それを契機にして多くのメディアがこの動きについて話題にすることで、多くの方がこのような動きについての議論を行っています。

今回のBaidu IMEが話題になった際に明らかになった課題があります。それは、例えば、次のように意図せずにこの製品が導入されていて、一連の報道で初めて使用していたことを知ったケースが多く見受けられたことです。

- パソコン購入時に既に導入されていた

- 他のソフトウェアに添付されていた

- 外付けハードディスクなどを購入した際に添付されていた

IT環境がビジネスや日常生活で重要な位置を占めるようになるにつれて、「どのようなソフトウェアが導入されているのか」「導入されているソフトウェアはどのような機能を持つのか」ということを、どのように把握すれば良いかが大きな問題となっていると感じています。残念ながら、今のソフトウェアは大変複雑になっており、導入した後でそれらを把握することは、私のようなプロでも大変困難です。そのために、ソフトウェアを導入する前に、本当にこのソフトウェアを受け入れていいのかを吟味していただきたいと思います。また、時々どのようなソフトが導入されているかを確認し本当に必要なソフトかの確認も重要です。

また、ソフトウェア提供者は、配布数を伸ばすために、あまりトリッキーな手段を使用せず、ユーザーに理解を促し同意して使用いただくようにしていただきたいと思います。

ソフトウェアが送信する情報を把握する努力とは

さて、Baidu IMEという製品の何がここまで話題になったのでしょうか。それは、この製品は、利用者が入力した文字列がメーカーに送られ、効率的に変換するという機能を享受できる対価として、メーカーが入力内容を把握し、より効率のよいサービスを提供するだけではなく、マーケティング目的などにも使用することができますが、それを利用者は明確に知らなかったということにあると思います。

それでは、メーカーはどこまで告知をすればよかったのでしょうか?たとえば以下のようなことでしょうか?

- ホームページに「入力内容をBaiduのサーバーに送ります。利用目的は○○です。」とわかりやすく明示する。

- 導入時に明確に同意を促す

- IMEの設定の意味を利用者に説明する

- いっそのこと、文字変換するたびに利用者に注意を促す

などが考えられます。

いずれにしても説明を読まない人には効果が薄いですし、不十分な説明内容であれば用を足しません。このあたりは、パーソナルデータ(個人に関する情報)の取り扱いの問題と同じように、利用者は誠意をもって対応しているメーカかを最低限見抜いていくことが重要なことだと思います。

当たり前のことですが、今回の騒動において私たちIT業界に問題提起されたのは、

- ソフトやサービスの提供者は「できる限りユーザーに誠実に説明する」

- ソフトやサービスの利用者は「できる限り説明を理解し、提供者の誠意を判断するように努める」

ということでしょう。

パソコンが誰でも使える便利な道具になり、利用者はソフトウェアを盲目的に信じる傾向が顕著になってきています。また、提供者は利用者が信じてくれることを前提に仕組みが展開していることに、利用者自身も用心が必要な時代となりました。

さらなる危険性について、ご存じでしょうか?

ここから先は、少し難しいお話になります。

弊社の情報漏えいチェックサービスによるお客様のネットワーク調査の一環で見つけた事例を、ご紹介します。

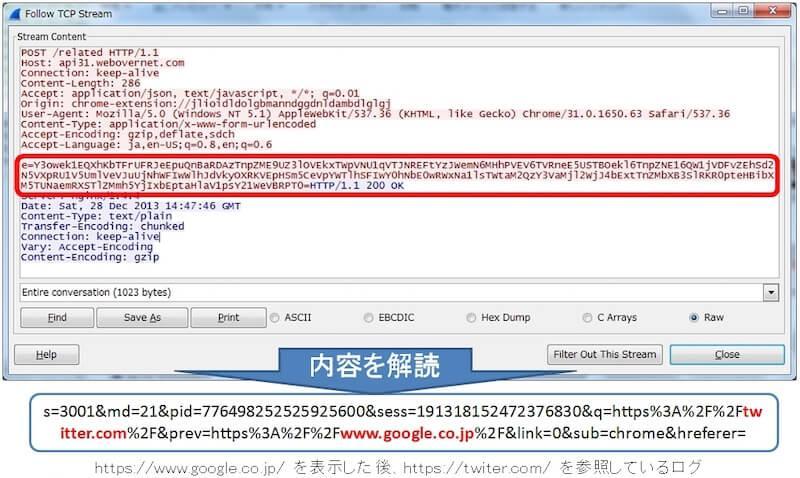

あるお客様のパソコンから外部のサーバーに大量のPOST通信(データをWebサーバーに送る方法のひとつ)が発生していることを発見しました。すぐに頭に浮かんだのは、「何かのウイルスに感染して情報を持ち出されている??」でしたが、調べてみるとどうやら違うようです。お客様のブラウザに導入されていたプラグインが大量にPOST通信を発生させていました。例えば、あるブラウザプラグインは、以下のような「ウェブアクセスの履歴」を外部のサーバーに送信していました。

- 訪問先URL

- リンク元URL(Referrerの内容)

- ユーザーがアクセスする前に「表示」していたページ(リンク元ではない)のURL

- 使用しているプラグインのID

- 使用しているブラウザ

- ユーザーごとに発行されているID(詳細は不明)

ほかにも似たようなブラウザプラグインがないか調べたところ、以下のブラウザプラグインが同様な機能を持っていることがわかりました。

- Google Chromeのプラグイン

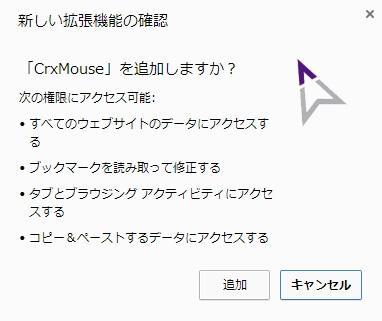

- -CrxMouse

- -Hover Zoom

- -Power Zoom

- -SocialWeb

- -Orbvious Interest

- -SimilarWeb

- -Similar Sites

- -SEO in China

- -TVNZ RSS News Reader

- -CNN RSS News Reader

- -BBC RSS News Reader

- -ESPN RSS News Reader

- -FOX Sports RSS News Reader

- -Eat My Cookies

- Firefoxのプラグイン

- -SimilarWeb - Insights on Websites 2.0.9

- -Similar Sites - Find The Best Related Websites 1.0.33

これらのブラウザプラグインは、以下の4種類のサーバーに「ウェブアクセスの履歴」を送信していることを確認しました。いずれも同じデータフォーマットで送信しているため、同じ開発者である可能性が高いと考えています。

apiXX.webovernet.com (XXには数字が入る)

apiXX.thetrafficstat.net (XXには数字が入る)

t.searchelper.com

chrome.similarsites.com

いかがでしょうか。ITの知識がない方には少し難しかったかもしれませんが、敢えて具体的に書きました。「なんだかよくわからないが、利用者の行動履歴を勝手に外部に送信しているのはけしからん!」と思いますか?「URLくらいだったらたいしたことはない」と判断しますか?社内のイントラネットのURLすら秘匿したい組織にとっては大問題ですが、一般の家庭ユーザーにとっては大した問題ではないかもしれません。

これらのブラウザプラグインには利用規約が用意されており、導入時に以下のような確認が求められます。英語で書かれていることは論外としても、多くのユーザーにとって難しい専門用語が並べられたり、説明が簡略化されていたりすると、どのようなデータが送られ、そのことでどんな影響が出るのかなどを理解することは難しいのではないかと思います。

利用規約やセットアップ時の確認以外に、私がこれらのブラウザプラグインを快く思わないのは以下の点です。

- 暗号化せずにHTTP(平文)で閲覧記録などを送信している(どうせなら、なんとなく暗号化してほしい)

- HTTPS(暗号化して閲覧した内容)での内容もHTTP(平文)で送信している(もともと暗号化されていることが前提の内容が、ブラウザプラグイン開発者も意図しない第三者にさえ傍受される可能性がある。)

- QUERY_STRING部分も含めた、URL全体が送信されている(? 以降のデータはいらないのでは?)

- マウスジェスチャーやRSSリーダーには、そもそもこのような機能は必要ないのではないか

- 送られたデータがどのように利用されているかわかりにくい

- 複数のブラウザプラグインが複数の開発者の名前で登録してあるが、同一の仕組みが使われており、組織的な行為のように推測される

あるプラグインのホームページには、「このプラグインはマルウェアではありません」と記載されています。私も、(わかりにくいとはいえ)利用規約に書いてある以上、上記のプラグインを使うなとはとても言えません。これらのプラグインを利用するのであれば、ウェブアクセスの履歴が外部に送信されることをよく理解して使用してください。

企業の場合はもう少し深刻で、これらブラウザプラグインを導入するには、管理者権限を必要とせず一般ユーザーの権限で導入できるため、組織のシステム管理者もその実態を把握できていない可能性もあります。この場合、利用者は許諾していても、一般的に考えても組織としては許容できない脅威(イントラネットのURLやセッションIDの流出など)があります。

今回のような話題は、あるウイルスの話や特定の脆弱性を狙った攻撃手法の問題とは異なり、提供者と利用者の認識がずれていることが原因となっていると思っています。これを機に、自分が使用している(システム管理者においては、組織内で使用されている)ソフトウェアがどのような機能を持っているかを確認してみてください。

確認が難しいようでしたら、ソフトウェアを受け入れる前にグッとこらえてみてください。

川口 洋