アーカイブ

オープンリゾルバを悪用したDDoS攻撃が確認されました

2013年9月18日 | 注意喚起

本件は、2013年9月13日に弊社お客様へご提供いたしました注意喚起情報を、一般向けに精査して公表するものです。現時点で広く注意喚起を促す状況ではございませんが、JSOCが把握している脅威情報として公開いたします。

概要

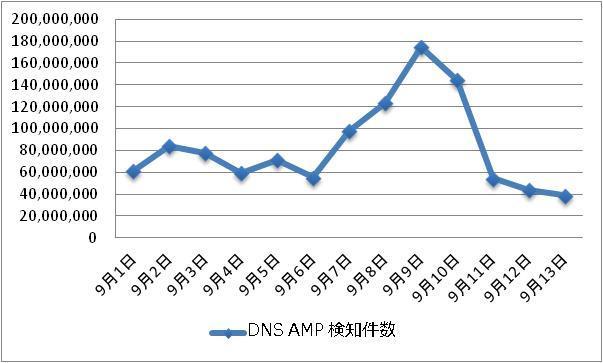

JSOCのセキュリティ監視において、オープンリゾルバとなってしまっているDNSサーバを踏み台にして、DDoS攻撃を行う通信が増加していることを確認しました。

この攻撃を行っている首謀者は、IPアドレスを詐称してこのような行為を行っていることが一般的なため、特定の国や組織から行われた攻撃とは判断はできませんが、今後このような攻撃が拡大する可能性があるため、注意が必要です。

背景

9月11日、警察庁から中国を発信元とする再帰問い合わせ可能な DNSサーバ(オープンリゾルバ設定となっているDNSサーバ。以下単に「オープンリゾルバ」という。)を探索する通信が増加していることが注意喚起されました。

弊社が運営するJSOCにおいても、オープンリゾルバを探査する行動を日常的に捕捉しておりますが、現状では特定の国を発信元とした検知量の顕著な変化は捕捉しておりません。

しかしながら、概要に記したように、オープンリゾルバを踏み台にして、DDoS攻撃を行う通信が増加していることを検知しました。

オープンリゾルバは、攻撃者によってDDoS攻撃に悪用される可能性があることは広く知られておりますが、ここ数日DNSサーバが意図せずオープンリゾルバ状態になっていたことによるインシデントが、弊社がセキュリティ監視を行っている複数のお客様で発生しております。

実際に発生したインシデントにおいては、使用しているネットワーク機器(ルータなど)にDNSサーバが組み込まれており、管理者の把握していない状況で動作していたことによって悪用されていました。

情報システムの管理者、もしくは提供事業者は、サーバ機器はもちろんのこと、ネットワーク機器やソフトウェア製品において、オープンリゾルバ状態のDNSサーバが稼働していないかを再度ご確認いただき、オープンリゾルバを無効にするなど意図せず攻撃に加担しないよう対策の実施をお願いします。

攻撃に加担しないための対策

- DNSの権威サーバとキャッシュサーバを分離し、ネットワーク機器にて適切なアクセス制御を実施する

- 権威DNSサーバにおいては、再帰問い合わせを禁止する

- キャッシュDNSサーバにおいては、DNSサーバの設定にて再帰問い合わせを受け付けるネットワーク範囲を限定する

- 組織内から組織外に対し、送信元アドレスを変更したパケットを出さないように制限する

攻撃の被害を受けないための対策

オープンリゾルバを悪用したDDoS攻撃は、DNSの応答通信を特定のホストやネットワークに対して大量に送信してネットワークリソースを枯渇させる攻撃であり、DNSリフレクター攻撃もしくは DNSアンプ攻撃と呼ばれています。

SYN Flood攻撃なども含め、このようなリソースを枯渇させる攻撃は、IDS/IPSなどのセキュリティ機器での検知・防御は難しく、以下のようなDoS/DDoS攻撃への対策が必要となります。

- 自組織のネットワーク状況をモニタリングできるようにしておく

- ネットワーク機器において、通信の帯域制限を行う

- ネットワーク機器において、不要なポートへのアクセスをブロックする

- ネットワーク機器にDDoS攻撃に対する保護機能がある場合は、これを活用する

- サーバにおいて、同時接続数を制限する

- サーバにおいて、TCPの設定をチューニングする

- 不要なログを取得しないように設定する(ディスク資源の圧迫対策)

- 負荷分散装置を導入する

- CDN(コンテンツ配信網)サービスを利用する

- インターネットサービスプロバイダなどの電気通信事業者が提供する DDoS対策サービスを利用する

インシデントが発生することを想定した対策

エスカレーションフローや対応手順などを事前に確認し、インシデントレスポンス体制を整備しておく

対策に関する参考URL

警察庁インターネット治安情勢「中国を発信元とする再帰問い合わせ可能なDNSサーバの探索行為の増加について」(http://www.npa.go.jp/cyberpolice/detect/pdf/20130911.pdf)

独立行政法人情報処理推進機構「サービス妨害攻撃の対策等調査」報告書(http://www.ipa.go.jp/security/fy22/reports/isec-dos/)

DNSサーバーの不適切な設定「オープンリゾルバー」について(http://jprs.jp/important/2013/130418.html)