アーカイブ

9月18日に関連したサイバー攻撃に関しての注意喚起

2013年9月12日 | 注意喚起

2013年09月25日更新

多くの通信機器がインターネットに接続され私たちの生活を便利で豊かにしてくれる一方で、国や企業等の組織に対する抗議行動の一つとして、インターネットに接続された対象組織が運営するサービスに対して、様々な攻撃行為が行われていることは皆様ご存じのとおりです。

例年9月18日前後に、このような攻撃行為が増加する傾向にあります。

攻撃件数の増加について(2012年9月18日発表、2012年9月24日更新)

https://www.lac.co.jp/archive/20120918_000158.html

9月18日は、満州事変の発端となった事件が発生した日で、抗議活動を扇動する人がネット上の掲示板などに抗議活動に関する呼びかけを書き込み、それに呼応した人々によってサイバー攻撃が行われるといわれています。これにより、攻撃を受けたサービスの運営が停止したり、企業や団体のホームページが書き換えられるなどの被害につながっています。

本注意喚起は、このような攻撃が増加するタイミングで、セキュリティ対策状況を見直す契機にしていただくために発表しました。

予測される攻撃の内容と対策方法について

数年前から繰り返されるこの期間の攻撃の傾向および、弊社が被害企業の依頼により緊急対応を行った実績を踏まえ、危険度の高い二つの攻撃方法に関して概要をまとめます。

●サーバーやサービスに対するサービス妨害攻撃

サービス妨害攻撃(Denial of Service Attack)には、大きく分けて二つの種類があります。Webやメールなどインターネット上で稼働するサーバーやサービスに含有する脆弱性を悪用し、サービスを停止させるものと、サービスなどに対して許容量を超える要求を送出し、サービスの処理可能量を超えさせ、正規の要求を処理させないものがあります。

過去の攻撃の傾向から、9月18日前後のサーバー妨害攻撃については、後者、すなわち過度な要求の送信が行われる例が確認されています。この攻撃はWebサーバーに対して行われるのが一般的で、ブラウザの再読み込みボタンを連打したり、そういった攻撃を行うツールが配布されたことも確認されています。またサーバーの機能を異常停止させるために脆弱性を悪用するケースもありますが、サーバーを乗っ取り、サイトの改ざんすることを目的とした攻撃の手段として行われるケースが多くなっています。

サービス妨害攻撃の対象とされた場合には、攻撃の種類により取るべき対策方法が変わります。

前者の脆弱性を悪用する攻撃の場合、システムを構成するプラットフォーム、サービスに含まれる脆弱性の対応、すなわち製品ベンダーなどのアップデートプログラムなどを適用する必要があります。また、Webアプリケーションのように独自に開発しているシステムにおいては、SQLインジェクションなどの脆弱性が組み込まれていないかを確認します。さらに、IDS/IPSによる脆弱性を悪用した攻撃の検知と防御、もしくはWAFを使用したWebアプリケーションへの攻撃の検知と防御も有効です。

後者の許容量を超える要求が送られる場合には、セキュリティ監視サービスやセキュリティ対策ソリューションでの対策は困難です。高性能なサーバーや回線の利用や、攻撃元である国やIPアドレスを特定しブロックする、もしくはクラウド事業者が提供しているパブリッククラウド環境での運用に切り替えることも有効です。

IPAサービス妨害攻撃の対策等調査

http://www.ipa.go.jp/security/fy22/reports/isec-dos/

●Webサーバーの改ざん(乗っ取りや情報窃取にもつながります)

Webサーバーの改ざん攻撃は、組織への抗議活動や、ウイルスなどの配布を目的として、日ごろから頻繁に発生するものです。Webサーバーは、ビジネスの手法としても活用されていますが、いまや企業の顔として象徴的に使用される立場にありますので、抗議活動の成果として分かりやすいため、主たる攻撃の対象となりやすいサービスです。

この傾向は、9月18日に関連する攻撃活動においても同様です。昨年の例も、SQL インジェクション攻撃のようにWebアプリケーションに組み込まれた脆弱性、Apache Tomcat, Apache Struts2, JBoss, Adobe ColdFusion, IBM WebSphere, Oracle WebLogic等ミドルウェアの脆弱性を狙った攻撃が確認されております。さらに、Webサイト管理を行うWordPress, Joomla, DrupalといったCMSに関しても攻撃の対象です。また、数年前より被害が発生しているGumblarのように、Webサイト管理者のコンピュータにパスワードを取得するウイルスをしのばせたり、昨今話題になっているパスワードリスト攻撃により、使いまわしパスワードを使用している管理者アカウントが攻撃を受ける場合もあります。

サーバーのWeb改ざん攻撃への対策は、これまで多くの技術情報で触れられているように、プラットフォームおよび構成するミドルウェアの脆弱性対策として、ソフトウェアアップデートをしっかりと適用することと、セキュアな利用を行うための設定変更などを施すとともに、Webアプリケーションに潜む脆弱性を発見するためのセキュリティ診断を行ってください。

サイトやWebコンテンツを管理している方のID管理も重要で、管理者のクライアントのウイルス対策やパスワードリスト攻撃を防ぐためのパスワード管理として、同一パスワードの使い回しを禁止したり、複数要素認証を取り入れるなどの管理も必要となっています。

ウェブサイト改ざん等のインシデントに対する注意喚起

http://www.ipa.go.jp/security/topics/alert20130906.html

2013年9月18日前後の JSOCでの攻撃分析の結果

弊社では、JSOCで把握した攻撃状況の速報を、9月18日午後発表します。

ラックは9月18日前後のインシデント発生に備え、JSOCの体制を強化して対応しており、情勢次第では9月18日を待たずに具体的な注意喚起を行います。

2013年9月18日17:00時点の状況

特定の攻撃について若干の検知数増加が見受けられるものの、攻撃による被害は発生しておりません。

現在のところ、特に注意が必要な事象は確認されておりませんが、攻撃動向については18日以降も突発的に大きく増加する可能性もあるため、もうしばらくの間は注視し続けることを推奨します。

2013年9月25日時点の状況

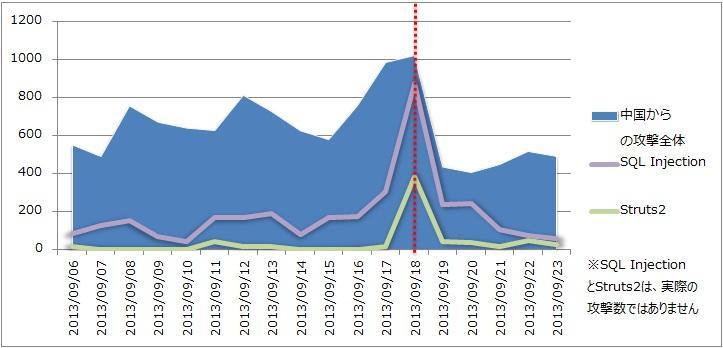

9月18日前後に他国からのセキュリティインシデントの拡大を懸念し、特別体制を組み対応をして参りましたが、以下のグラフのように攻撃のピークを越えたことを確認しましたので、特別体制を解除いたします。

本年度の傾向として、例年攻撃が増加する中国からの攻撃の数値を確認すると、9月17日および18日に攻撃が増加したことを確認しました。SQLインジェクションおよびApache Struts2への攻撃の増加が顕著であり、Webサーバーの乗っ取りなどを狙った攻撃の一部と考えられますが、JSOCではこの攻撃による侵入被害や情報漏えいなどの被害は確認しておりません。

しかしながら、今後時期をずらした攻撃が行われることも考えられますので、引き続きセキュリティ対策状況の確認と推進をご検討いただきますようお願いいたします。

以上