-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。脆弱性マネジメントグループの後藤 隆星、秋田 裕介です。

効率的な脆弱性管理を行うためのQualysのモジュールと機能および活用例を紹介する連載、最後の第4回はリスク評価機構「TruRisk」の概要や活用方法を紹介します。

第1回の記事ではQualysの基本的な仕組みと導入のメリット、第2回の記事では「Qualys CSAMモジュール」、第3回では「Qualys PMモジュール」について紹介しています。よろしければこちらもご覧ください。

脆弱性対策の目的と課題

脆弱性対策の目的は、自組織の資産が攻撃者からの侵害を受けないように予防することです。リスクの高い脆弱性から対策をするべきことは理解しつつも、診断によって多くの脆弱性が検出されるため、真に対策を優先するべき脆弱性の判断が難しいことが課題として挙げられます。

Qualys TruRisk

Qualysでは、前節の考え方に即した革新的な脆弱性評価機構としてTruRiskが位置付けられています。TruRiskを活用することで、効率的に脆弱性の優先度のトリアージが実現できます。

背景となる考え方を踏まえて説明しますので、自組織の脆弱性管理にお悩みを抱える方は是非、参考にしてください。

TruRiskとは

TruRiskはQualysに組み込まれたリスクベースの脆弱性評価機構です。「Threat research unit Risk」の頭文字をとってTruRiskと呼ばれますが、「true risk(真のリスク)」という言葉とかけており、組織にとって真に優先して対策をとるべきリスク、といった意味合いも込められています。脆弱性はすべて対策するに越したことはありませんが、人や時間といったリソースが限られている以上、対策の優先度の判断基準を明確にすることが望ましくあります。

TruRisk自体はこのような概念を指す広義なキーワードであり、VMDRをはじめとする脆弱性管理のモジュールでは、脆弱性に対するリスク度合いを指し示す定量的な指標として活用されます。TruRiskの活用手段は多岐にわたりますが、本稿では脆弱性管理における、TruRiskスコアの活用メリットや活用モデルを紹介します。

脆弱性評価に必要な要素

TruRiskスコアのメリットを説明するために、前提となる脆弱性評価のトレンドの考え方を簡単に説明します。

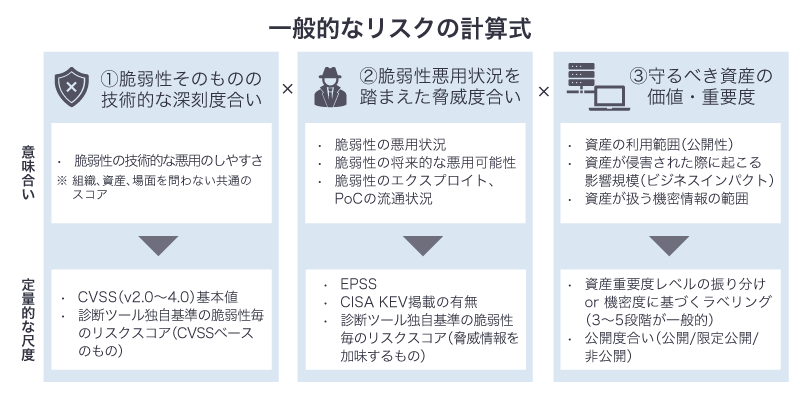

昨今では、以下の3要素を取り入れた脆弱性評価をすることで、リスクの実態に即した(リスクベースの)対策ができるとされています。

- ①脆弱性そのものの技術的な深刻度合い

- ②脆弱性悪用状況を踏まえた脅威度合い

- ③守るべき資産の価値・重要度

文章では定性的な捉え方しかできないため、明確な優先度付けをするために、定量的な尺度(リスクレベルやリスクスコア)に落とし込むことが一般的です。以下の図に①②③それぞれの意味合いやそれらに対応する代表的な定量指標を示します。

①②③それぞれの定量的な要素を組み合わせて扱い、最終的な対応優先順位に落とし込みます。例えば、CVSS基本値のみを指標として対策優先度を決める運用とする場合、優先度は単純な数値(0~10)の比較となり優劣が明瞭ですが、これでは①の要素しか加味できておらず、リスクベースの考え方では②③の要素が不足していると言えます。

しかし、①②③各々から定量指標をピックアップし、組み合わせた運用を人手で実装していくことは現実的ではありません。組織に最適な組み合わせ方を一から設計し、運用する手段もありますが、人手で評価を行うことによる運用工数が大きく膨れるケースが多く、そもそも設計自体が難儀してしまう可能性もあります。

そこで、QualysのTruRiskでは、上記の3要素をカバーした評価を自動で実施し、最終評価までのプロセスをアウトソースすることが可能です。

TruRiskのメリット

TruRiskスコアが他のリスク評価手段と比較して、どのようなメリットがあるか見ていきましょう。

前節では人手による評価に触れましたが、前節の3要素をカバーしつつ形式的に活用できるフレームワークとして他にはSSVCが挙げられます。あらかじめ定められた決定木を辿ることで一意の対応方針まで一気通貫で決定するため、単純明快でうまく運用にマッチする組織もあると考えます。しかしSSVCの活用は、国内でも浸透性は薄く、モデルケースが少ないように感じるため、運用に落とし込むのはハードルが高いと考えます。

TruRiskを含めたそれぞれの手段を比較してみます。

補足として、TruRiskではそれぞれ以下の主要な独自指標が利用できます。

- QDS値(Qualys Detection Score)

CVSS値に加え、その他25を超える脅威ソースからQualys独自のロジックで100段階のスコアを自動算出したものです。

算出ソースの中には「CISA KEVへの掲載有無」や「EPSS」など、脅威度合いの指標も含まれます。

脆弱性単位の対応方針や対策優先順位付けに活用する指標です。 - ACS値(Asset Criticality Score)

5段階で資産の重要度をQualysで管理する資産に設定します。

自組織内のポリシーやコンプライアンスに沿って、5段階それぞれの定義を定めておく必要があります。 - TruRiskスコア(TruRisk Score)

資産毎におけるリスクの評価値を1,000段階でスコアリングしたものです。

QDS値やACS値を加味し、各資産の対策優先順位付けに活用する指標です。

TruRiskの活用方法

後半では、TruRiskの実際の活用方法を紹介します。まずは、事前準備フェーズの作業について説明します。

資産重要度基準の策定

脆弱性管理ツールでも組織が管理する資産の重要度は自動で測ることは困難です。組織によって資産重要度の基準やポリシーが異なり、加えて資産のビジネス上の利用用途や環境情報は収集が難しいためです。

Qualysもその例外ではなく、ユーザが自ら各資産に対して資産の重要度を設定する必要があります。一つ一つに設定するのではなく、タグを介して資産の重要度の設定を行うことで効率的に設定が行えます。

あらかじめ、資産の重要度をどのような観点で設定するかの基準を策定しておき、それに沿ってQualys上で各アセットに対して5段階のACS値を設定する必要があります。

対策基準・対策期限の策定

次に、TruRiskに応じた対策基準(どこまでのスコアの脆弱性に対策するか)、対策期限(いつまでに対策するか)を事前に決定しておきます。脆弱性スキャンを実施している場合には、検出状況に合わせて、無理のない対策基準を設定するなどが考えられます。

Qualysでは、SSVCを例にとり、TruRiskのレンジに対する目安となる脆弱性対策方針を公表しています。この方針を目安に各組織に合った期限に調節する方法も1つの手です。

次に、運用フェーズの作業を説明します。

脆弱性スキャン

Qualysで脆弱性スキャンを実行します。スキャンが完了すると、各資産に対する脆弱性の列挙、評価が自動で実行され、TruRiskの各種スコアが確認できるようになります。

TruRiskスコア、QDS値による脆弱性評価

Qualysは以前からSeverityと呼ばれる脆弱性毎に評価されるリスクスコアを指標として持っています。しかし、Severityはリアルタイムな悪用脅威指標はソースとして含んでいません。また、レベルも5段階であり、例えば1つのレベルに含まれる脆弱性が多数ある時に、どの脆弱性から手を付けたらよいかの判断が困難となるケースがありました。

TruRiskでは前述のTruRiskスコアやQDS値を目安に資産単位、脆弱性単位の優先度を判断できます。

- 資産単位で危険度合いを示すTruRisk(1,000段階)

例:資産AのTruRiskスコアが826、資産BのTruRiskスコアが526である場合、資産Aがより対策を急ぐべき資産と言えます。 - 脆弱性単位で危険度合いを示すQDS値(100段階)

例:脆弱性AのQDS値が80、脆弱性BのQDS値が60である場合、脆弱性Aがより対策を急ぐべき脆弱性と言えます。

また、Qualysには「Prioritization」と呼ばれる機能があり、以下図のように、視覚的に優先するべき資産や脆弱性の抽出を容易に行うこともできます。

スコアに応じた通知の設定

TruRiskやQDSのスコアに応じて、登録したユーザへ通知する機能があります。メールもしくはMicrosoft Teamsなどを利用して関係各所に直接通知を行うことが可能です。

その他のモジュールの併用

ここまで、VMDRにてTruRiskをどのように活用するかについて説明しました。CSAMモジュールを合わせて利用することで、より広いプラットフォームで脆弱性以外のリスクとなり得る問題点を含めたスコアリングが可能となります。

CSAMの併用

ここでは簡単な紹介に留めますが、ご興味のある方は連載第2回でCSAMの詳細な紹介をしておりますのでご参照ください。

幅広いプラットフォーム対応

- オンプレミス(サーバ/クライアントPC)

- クラウド環境(インスタンス)

- コンテナ

- IoT環境

脆弱性以外の問題点への対応

- EOL/EOSを迎えたソフトウェアの利用

- 組織が許可しないソフトウェアの利用

おわりに

本稿では、TruRiskを活用した脆弱性評価の効率化について紹介しました。

ラックの「セキュリティ診断内製化支援サービス」では、Qualysをはじめとするツールライセンスの提供だけでなく、その活用先となるお客様の脆弱性管理運用の導入・実装支援等もご要望に応じて承っています。お客様の組織でQualysを活用される際のTruRiskの活用を取り入れた運用設計支援なども可能です。

ご興味がありましたら、サービス紹介ページをご確認いただき、お問い合わせください。

* Qualys、Qualys VMDR®、およびQualysのロゴはQualys, Inc.の商標または登録商標です。その他すべての製品や名前は、それぞれの会社や組織の商標や登録商標である場合があります。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR