-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。クラウドサービス部の森田です。

誰しも秘密を1つや2つ抱えていませんか?私もいくつか秘密がありますが、それを誰にでも話すわけではありません。秘密は適切に管理することが重要です。もし、それが知らないうちに漏れていたら大変です。これは、組織やシステムでも同じことが言えます。

クラウド全盛の昨今、パスワードやSSH Keyはもとより、各種クラウドサービスのシークレットキーなど、そこかしこに秘密(シークレット)があふれています。これらを適切に管理しないと、不正アクセスや情報漏えいなど重大なセキュリティインシデントにつながってしまいます。

ところで、あなたの組織やシステムには、管理できていないシークレットはありませんか?例えば、どこに保存されているかわからないシークレットや、誰がアクセス可能か不明なシークレットが放置されている可能性はないでしょうか。こうした状況を放置しておくと、セキュリティリスクが高まる一方です。

そのような課題解決に役立つのが、シークレット管理の効率化とセキュリティ強化を両立する、HashiCorp社の「HCP Vault Radar」です。この記事では、HCP Vault Radarを使って管理外のシークレットが無いか確認する方法をご紹介します。

※ 2024年12月時点で、HCP Vault Radarはパブリックベータ版として提供されています。そのためサービス更新に伴い、記事の内容から変更が発生する可能性があることをご了承ください。

HCP Vault Radarとは

クラウド全盛の昨今、組織やシステムには様々なシークレットがあふれています。それらを適切に管理することは、セキュリティインシデントを防ぐうえで非常に重要です。しかし現実には、GitHub等のサービスにアップロードしたデータからシークレットが漏えいするインシデントも起きています。漏えいを防ぐためには、すべてのリポジトリ内のファイルに対して、シークレットや機密情報が含まれていないかを継続的に確認するという方法が考えられますが、手作業で実施するには負担が大きく現実的ではありません。

そこで役立つのがHCP Vault Radarです。HCP Vault Radarは、クラウドベースのシークレット管理ツールで、リポジトリ内のファイルを自動的にスキャンしてシークレットを検知します。例えば、GitHubやGitLab、Bitbucketといったサービスに対して自動的にスキャンを行い、シークレットを検知します。デフォルトで検知するシークレットは様々あり、例として以下のようなものがあります。

- AWSやAzure、GitHub等多様なクラウドサービスのアクセスキーやアクセストークン

- 秘密鍵ファイル

- ファイルに直接記載されたパスワードやURLに埋め込まれたパスワード

デフォルトで検知するシークレット種別については公式サイトをご確認ください。検知したいパターンは、設定を追加すると独自の機密情報も検知が可能です。ただし、2024年12月時点で独自のパターン設定は無償版のBeta tierでは提供されておらず、商用版のCommercial tierでの機能となります。

Vault Radar secret types | HashiCorp Cloud Platform | HashiCorp Developer

Vault Radarを使ってみる

ここからは、実際にHCP Vault Radarを使用してGitHubリポジトリのスキャンを行います。なお、本記事では以下についてはすでに作成済みのものとして記載しています。

- HashiCorp Cloud Platform(HCP)アカウント・Organization・Project

- スキャン対象のGitHubリポジトリ

GitHubとの接続・スキャン

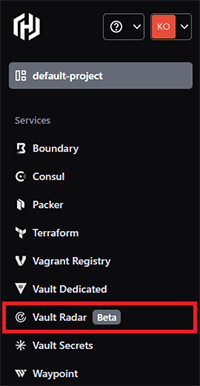

まず、HCPアカウントでログインし、自身のOrganization > Projectへ進んでください。プロジェクトのダッシュボードが開いたら、サイドメニューの「Vault Radar」をクリックします。

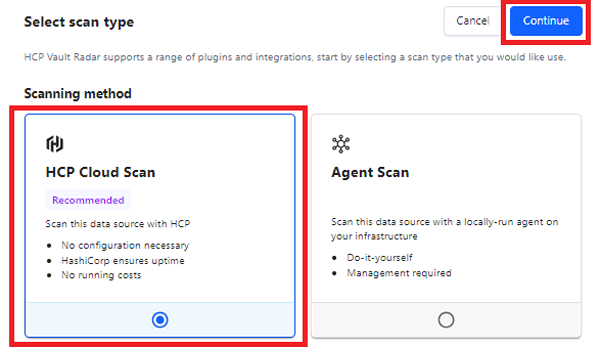

今回初めて使用する場合は、データソースを追加する画面に直接遷移するので、「HCP Cloud Scan」を選択して「Continue」をクリックします。

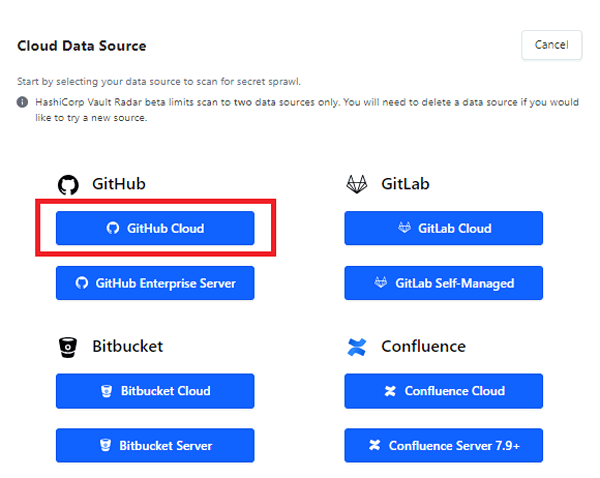

次にスキャンするサービスを選択します。今回はGitHubのリポジトリをスキャンするため、「GitHub Cloud」をクリックします。

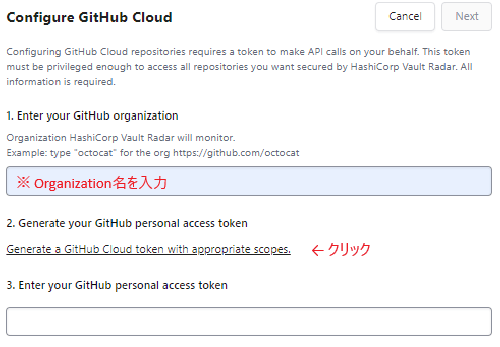

「1. Enter your GitHub organization」にGitHubのOrganization名を入力します。その後、GitHubのpersonal access tokenを取得するためにリンクをクリックして、GitHubの画面に遷移します。

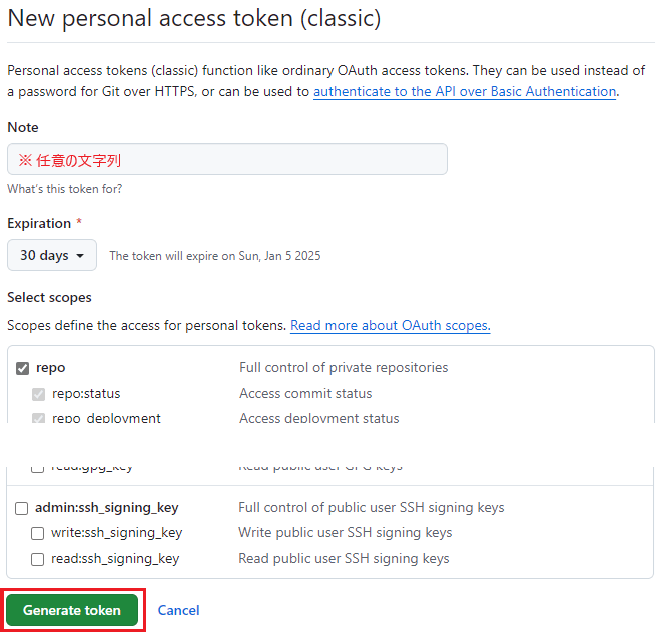

GitHubのpersonal access token生成画面で、Noteにこのトークンを識別するために任意の文字列を入力します。その他は特に変更せず、「Generate token」をクリックします。

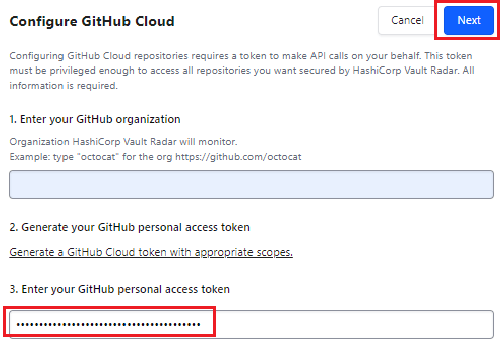

生成されたトークンをコピーし、Vault Radarの画面に戻ってトークンを貼り付け、画面上部の「Next」をクリックします。

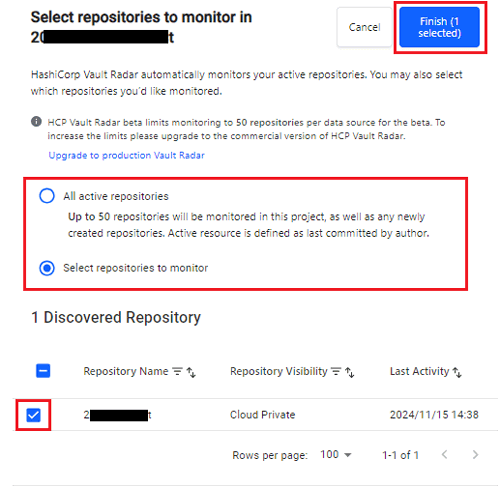

すべてのリポジトリをスキャンする場合は「All active repositories」、リポジトリを選択する場合には「Select repositories to monitor」をクリックして、スキャンするリポジトリを選択します(リポジトリが表示されるまで時間がかかる場合があります)。

なお、無償版のBeta tierでは1つのデータソース(GitHubの場合にはOrganization)あたり、50リポジトリまでのスキャンが可能で、データソースは2つまで追加できます。無償版より多くのリポジトリスキャンを行いたい場合は、商用版のCommercial tierへアップグレードする必要があります。商用版では500データソース、10,000リポジトリ/データソースのスキャンが可能です。

選択が完了したら「Finish」をクリックし、スキャンを開始します。

スキャン結果の確認

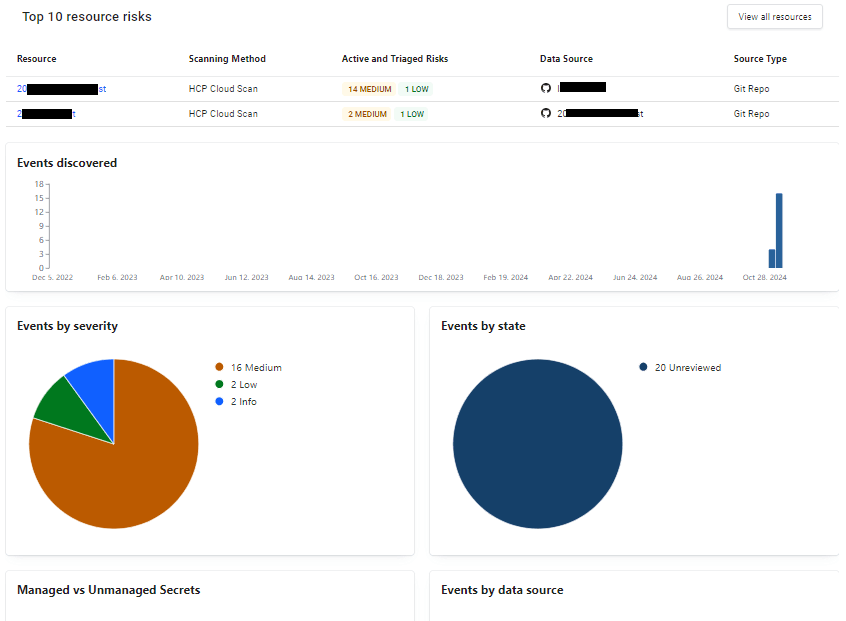

しばらくすると「Overview」画面に遷移され、スキャン結果が確認できます。この「Overview」画面では、Severity毎のシークレット数やシークレットの種類、検出が多いリポジトリなどの情報を、グラフで分かりやすく表示します。

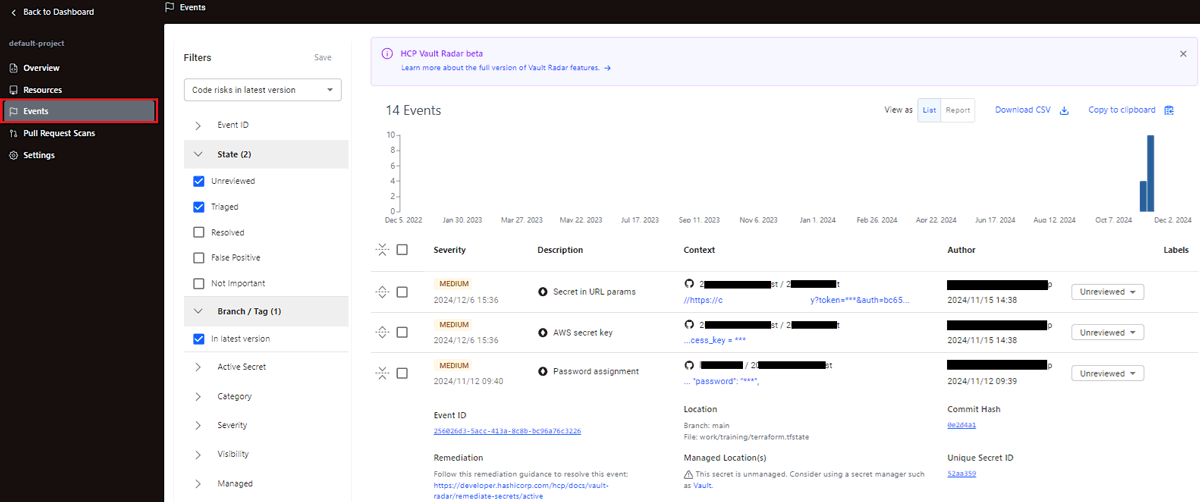

サイドメニューから「Events」を選択すると、検出されたシークレットの一覧を確認できます。「Context」には検出されたシークレットとリポジトリが表示されており、青字のリンクをクリックするとリポジトリへ遷移し、シークレットを直接確認できます。「Labels」ではシークレットの対応状況に応じて、「Triaged」「Resolved」「False Positive」「Not Important」とラベル付けできます。また、画面右側に見えているフィルター条件を変えることで、特定のリポジトリの「Triaged」されたシークレットのうちSeverityがHigh以上といったように、確認したい内容に絞って表示できます。

これら機能を利用することで、シークレットの検知、検知箇所の確認、検知されたシークレットの判断・対処、一覧に対処状況を反映といった運用がスムーズに行えそうですね!

おわりに

セキュリティインシデントを防止するには、管理されていないシークレットを把握することが不可欠です。しかし、リポジトリ内のすべてのデータを手作業で確認するのは現実的ではありません。そこで今回、HCP Vault Radarを使用してみたところ、簡単かつ効率的にGitHubのリポジトリスキャンを実施できました。管理されていないシークレットの把握に、HCP Vault Radarを検討してみてはいかがでしょうか。

また、本記事では割愛しましたが、HCP Vault Radarはリポジトリのプルリクエスト時に自動的にスキャンしたり、サーバにVault Radar CLIの導入でサーバ内のファイル、ディレクトリやDockerイメージをスキャンしたりできます。CLIによるファイル等のスキャンは2024年12月時点でBeta featureのため本番環境での使用は推奨されていませんが、Vault Radarの今後に期待したいところです。

ラックではHCP Vault Radarを含む各種HashiCorp製品の導入支援サービスを提供しています。ツール選定から運用支援までトータルでサポートしますので、HashiCorp製品の導入検討の際には、ぜひお気軽にお問い合わせください。

プロフィール

森田 幸之介

AWS Solutions Architect - Professional、AWS Certified Security - Specialty等の資格所持。インフラエンジニアとして更改案件を中心にクラウド、OS、MW等幅広く対応しています。

クラウド・セキュリティを中心に皆様のお役に立てる情報を発信します。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR