-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

HashiCorp社の年次カンファレンス「HashiConf 2024」が、2024年10月14日から16日にかけて米国マサチューセッツ州ボストンで開催されました。今年も多数の業界リーダーやエンジニアが集まる中、注目度の高い製品ロードマップが発表され、今後の展開に期待が高まっています。

本記事では、HashiConf 2024で発表された製品ロードマップの概要と注目すべきソリューションをご紹介します。

HashiConf 2024での注目ポイント

HashiCorp社の製品群は、「インフラストラクチャライフサイクル管理(ILM)」と「セキュリティライフサイクル管理(SLM)」に分類され、アプリケーション開発と運用における効率化、標準化を実現しつつ、強固なセキュリティとコンプライアンスを支えるソリューションとして幅広く採用されています。

特に注目を集めているのが、HashiCorp Cloud Platform(HCP)上でのサービス展開です。TerraformやVaultといったツールを、煩雑な運用管理を省いたマネージドサービスとして利用できるようになり、クラウドネイティブなインフラの構築・運用がより容易になっています。

ILMの製品にはTerraform、Packer、Nomad、Waypointが、SLMの製品にはVault、Boundary、Consulが含まれます。

インフラストラクチャライフサイクル管理(ILM)

ILM製品群で発表されたアップデートはこちらです。

- HCP Terraform Stacks(public beta)

- Terraform migrate(public beta)

- HCP Waypoint(generally available)

- Nomad GPU enhancements in 1.9(generally available)

「Terraform migrate」は、Terraform Community EditionからHCP TerraformまたはTerraform Enterpriseへのスムーズな移行を支援するツールです。多くのチームが最初にTerraform Community Editionを利用し始めますが、Terraformの利用範囲が組織全体に拡大しEnterpriseもしくはHCPに移行する場合にTerraform migrateを利用すると、煩雑な移行プロセスを自動化し、大幅な時間短縮とエラー削減を実現します。

セキュリティライフサイクル管理(SLM)

続いて、SLM製品群のアップデートをご紹介します。

- HCP Vault Secrets auto-rotation(generally available)

dynamic secrets(public beta)

dynamic cloud credentials for HCP Terraform(public beta) - HCP Vault Radar(public beta)

- Boundary transparent sessions(public beta)

- Consul DNS views in 1.20(generally available)

特に注目すべきは、「HCP Vault Secrets auto-rotation」が一般提供されたことと、Dynamic Secretsがパブリックベータとして登場したことです。Vaultは、クラウドアクセスキーやAPIトークン、サーバ接続情報などの重要なシークレットを一元管理し、アプリケーションのセキュリティを強化します。これにより、シークレットの漏えいや不正アクセスを未然に防げます。

シークレットの管理状態は4段階に分かれており、最もリスクが高い「まったく管理されていない状態」から、「Vaultによる一元管理(静的シークレット)がされている状態」、「定期的にローテーションが行われている状態」、そして「ダイナミックシークレット(動的シークレット、必要なタイミングで最小限のシークレットを発行する)」があります。

既存のアプリケーション環境にVaultを導入することで「Vaultによる一元管理(静的シークレット)がされている状態」を実現できますが、シークレットのローテーションは手動で行うことになります。組織で管理するシークレットの数が増えると、ローテーションに関わるワークロードも無視できません。

そこで、HCP Vault Secrets auto-rotationを利用することでシークレットを30日毎、60日毎といった定期サイクルでのローテーションを自動化できます。規制やルールでシークレットの定期ローテーションが必要な場合は特に、大幅なワークロード削減が期待できます。

一方、ダイナミックシークレット(動的シークレット)は、「シークレットが必要になったときに、必要な期間だけ有効なシークレット」を発行する方法です。利用シーンとしては、CICDパイプラインで行われるタスク(例:Terraform runsコマンドの実行、GitHub Actions)や定期ジョブの他にも、障害対応のために開発者やインフラ担当者が一時的に本番環境にログインする場合などが想定されます。発行されるシークレットはアプリケーションのインスタンス毎に異なり、また極めて短い有効時間が設定されることで、シークレット管理における「最小権限の法則」を担保することができます。

HashiCorp社のマネージドサービスであるHCP Vaultを利用すれば、自動ローテーションとダイナミックシークレット(動的シークレット)が利用可能になります。Vaultでシークレット管理の複雑さが軽減され、セキュリティ運用がより効率的になるでしょう。

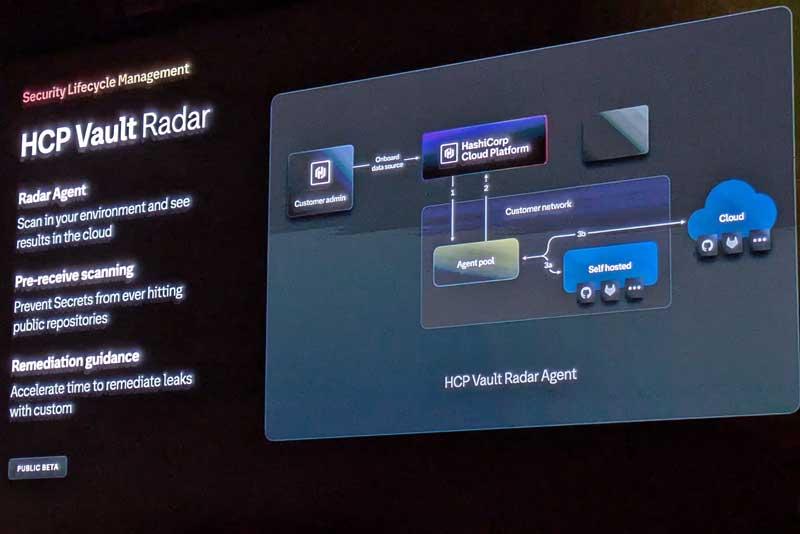

シークレット漏えいリスクを可視化するHCP Vault Radar

「HCP Vault Radar」は、ソースコードやドキュメント中のシークレットを検知するソリューションです。GitHubやGitLabなどのリポジトリと連携し、ソースコードやドキュメントをスキャンします。HCP Vault Radarはこれまでプライベートベータとして一部のユーザーでのみ利用可能でしたが、今回からパブリックベータになったので、HCPアカウントを持っていれば無料で利用できます。

HCP Vault Radarはシークレットの検知だけでなく、個人情報や「非インクルーシブな表現」も検知できます。シークレットは万が一漏えいしてもローテーションして無効化すれば良いかもしれませんが、個人情報はそうはいきません。「非インクルーシブな表現」とは、特定のグループの人々を、性別、人種、民族、障害、性的指向、その他のアイデンティティに基づいて排除したり、軽視したり、傷つけたりする可能性のある言葉を指します。ソースコードやドキュメント中にこれらの表現が使われていると、企業のブランドや従業員のリテンションに関するリスクが想定されます。

私自身、幸運にもHCP Vault Radarのベータテスターの機会を得たので、一連の検出機能をチェックしてみました。個人情報や「非インクルーシブな表現」については正規表現などで追加できるので、自社独自のルールを適用することもできそうです。

HCP Vault Radarのパブリックベータに併せて、いくつかの新機能が追加されています。その1つが「Radar Agent」です。ユーザー側の環境でシークレットスキャンを行うエージェントで、オンプレミスやセルフホストのリポジトリをスキャンできるようになります。また、「Pre-receive scanning」はシークレットを含むソースコードやドキュメントがリポジトリにコミットされることを防ぐ機能です。

こうした機能リリースを通じて、HCP Vault Radarは既存のソースコードやドキュメントの検知だけでなく、開発ライフサイクルの初期段階におけるシークレット管理対策を実現(シフト・レフト)します。

さいごに

HashiConf 2024には、世界各地から1,400人以上の現地参加者が集まり、日本からもユーザー企業やパートナー企業を中心に多数の方が参加しました。日本のユーザー企業からはトヨタ自動車株式会社、イオンスマートテクノロジー株式会社、株式会社JALインフォテック、株式会社日本経済新聞社から事例紹介があり、いずれのセッションも参加者の注目を集めていました。

ラックでは、2019年からHashiCorp製品のライセンス販売だけでなく、アドバイザリーサービスや日本語サポート、導入支援などラック独自のサービス展開を行ってきましたが、日本市場でも着実にHashiCorp製品が定着してきていることを改めて実感しました。

次回のHashiConfは、2025年9月24日から26日にかけてサンフランシスコで開催されます。全世界のHashiCorpユーザーのコミュニティに参加して、最先端のインフラ管理技術を体験してみてはいかがでしょうか。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR