-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

デジタルビジネス推進部兼、サイバー救急センターの芝村です。

2021年11月中旬より活動が再開されたマルウェアEmotetによる、さらなる感染拡大が懸念されています。

先日、一般社団法人JPCERTコーディネーションセンターによる注意喚起※1や、警視庁によるEmotetへの対策※2が発表されましたが、その脅威は日を追うごとに拡大しています。Emotetによって配信されるメールに添付されている悪性のファイルは暗号化されているものもあり、様々なセキュリティ製品の監視をすり抜けてしまうため、対策が容易ではありません。

※1 マルウェアEmotetの感染再拡大に関する注意喚起 | 一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)

ラックでは昨年Emotetが活動を再開した際に注意喚起を行いましたが、今日までの検知状況とサービスへのお問い合わせ状況を共有し、改めて対策についてお伝えします。

背景

Emotetは2021年11月15日に活動を再開して以降、様々な企業活動における業務の阻害報道が続いています。

一般社団法人JPCERTコーディネーションセンターが2022年3月3日に更新した注意喚起「マルウェアEmotetの感染再拡大に関する注意喚起」において、「Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数が2020年の感染ピーク時の約5倍以上に急増」と発表していることからEmotetの活動はさらに活発化していることがうかがえ、今後の被害拡大が懸念されます。

Emotetの検知・お問い合わせの状況

当社のセキュリティ監視・運用サービスの拠点であるJSOCにおけるEmotetのインシデント発生状況、ならびにサイバーセキュリティに関する緊急対応サービスを行っているサイバー救急センターへEmotet感染インシデント発生による問い合わせがあった状況(図1)は以下の通りとなっております。

JSOCにおけるEmotetのインシデント発生件数、およびサイバー救急センターへのEmotet感染に関するお問い合わせ件数についてはどちらも同じようなデータの推移がみられます。2022年2月1日以降の急激な増加傾向、さらに3月に入り検知、ならびに問い合わせ件数が2月のデータの2倍に増加していることから、Emotetの活動がより活発化していると判断することができます。また、JSOC、サイバー救急センターにおいて4月以降も継続してEmotetの活動を確認されており、今後さらに脅威が拡大する恐れがあります。

検知が難しい原因

Emotetは悪性マクロが記述されたOffice文書ファイルなどを、パスワード付きZipファイル形式で暗号化し添付してメール送信するため、検知が困難となります。攻撃手法として使用されるメール配信を検知できるセキュリティ製品が限られていることから、メールの受信に至ってしまう傾向にあります。

これは日本特有の組織間におけるデータ交換の方式として、パスワード付きZipファイルをメールに添付する形式を取る傾向にあるため、メール受信者は悪性なメールであることに気づきにくい状況を作り出しています。

また、受信してしまったメールは既に情報窃取した企業のメールアカウント名を装っており、メールの文面の内容も巧妙※3で、一見して悪性のメールと判断しにくい内容となっています。このような傾向がEmotetに感染しやすい要因だと考えます。

※3 感染被害の大幅拡大/日本語で書かれた新たな攻撃メール | 独立行政法人情報処理推進機構(IPA)

対策

2021年11月の注意喚起を行った際にもお伝えしましたが、メールに添付されているOffice文書ファイルは安易に開かない、本文内にあるメールのリンクにはアクセスしないことが重要です。また、Office文書ファイルを開いてしまった場合でも、「コンテンツの有効化」ボタンをクリックしなければ、マクロは実行されず、Emotetへ感染はしません(図2)。このようなOffice文書ファイルを開いてしまった際は、ボタンをクリックせずに、ファイルを閉じてください。

また、Office製品のマクロ実行を強制的に無効に設定することも可能です。自組織内の業務でマクロ実行が不要という場合には、以下のMicrosoft社やIIJ社のサイトを参考に設定を変更することもご検討ください※4。

※4 マクロ実行の無効化について

Office 文書ファイルのマクロを有効または無効にする - Microsoft

マルウェア感染対策を目的としたVBAマクロ実行の無効化 - IIJ

攻撃メールの内容や添付ファイル、Emotetの機能などは、今後変わっていく可能性がありますので、各組織のセキュリティご担当者様におかれましては、当社を含めたセキュリティ企業および組織の情報発信にて、定期的にEmotetの動向とその対策をご確認ください。

まとめ

Emotetによる感染被害は現在も拡大する傾向にあり、警戒が必要です。

攻撃手法として使用されるメール配信については、対策の徹底をすることで、被害を最小限に抑えることが大切です。

また、このようなメールは取引先を装うため、実務経験者でも悪性メールと判断するのが難しいので注意が必要です。さらに、4月から入社した新社会人が、仕事関係者からと思われるメールを受信すれば、何も疑わずに開封してしまう可能性が高く、今後の感染被害の拡大が懸念されます。Emotetへの感染の有無の検知や、防御をご検討いただく際には以下のツールやラックが提供しているサービスをご検討ください。

「Emocheck」による感染有無の確認

一般社団法人JPCERTコーディネーションセンターよりEmotetのPC感染を検知するツール「Emocheck」が公開されています。感染有無の確認にご活用ください。

ラックが提供するサービス

脅威情報提供サービス「JLIST®」

セキュリティ製品の監視をすり抜けたメールの添付ファイルを万が一開封してしまった場合に備え、感染前のマルウェアをダウンロードする直前の遮断・検知、感染後の通信の検知・遮断に有効な、脅威情報提供サービス「JLIST」を提供しています。ラックの知見を結集して作成した悪性通信先のブロックリストをご検討ください。

JLISTは、国産の脅威情報(ブロックリスト)提供サービスです。

添付ファイルを実行してしまった際の悪性通信先も含まれております。通信時の検知にご活用ください。

最新のサイバー攻撃を未然に防御するために、セキュリティ対策製品と連動可能な国産脅威情報を提供するサービスです。セキュリティ製品の防御・検知機能と連動であることから、お客様の手を煩わせることなくインシデント発生前に防御を可能とするサービスを提供しています。

JSOC マネージド・セキュリティ・サービス(MSS)

マルウェア感染に備えて、機器のセキュリティ監視・運用サービスを提供しております。

JSOCのマネージド・セキュリティ・サービス(MSS)はお客様の不正侵入検知能力を大幅に向上させるセキュリティ監視・運用サービスです。巧妙なサイバー攻撃が増加するIT環境において、不正アクセス監視によるセキュリティ対策の水準を上げます。また、複雑なセキュリティ監視機器を運用し、不正アクセスを防ぎます。

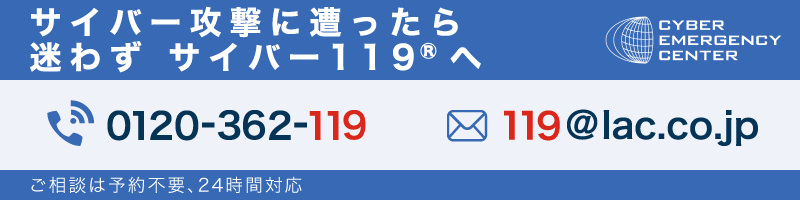

緊急事故対応サービス「サイバー119®」

Emotetが検知された場合などには緊急対応窓口:サイバー救急センターをご活用ください。

緊急対応窓口:

サイバー救急センター®

セキュリティに係るお客様の緊急事態に際し

迅速にお客様をご支援する緊急対応サービスです。

緊急事態が発生したら今すぐ「サイバー救急センター」にご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR