-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

コーポレートIT推進部の谷口です。

いわゆる情シスで、ラック社内のIDやデバイスの管理やセキュリティの企画・運用を行っています。

最近、情シスやコーポレートIT向けのカンファレンス「BTCONJP2024」で、自社のセキュリティ運用状況を可視化する取り組みについて発表しました。BTCONJPとは、Business Technology Conference Japanの略で、国内最大級12,000ユーザーを擁する情シスコミュニティ「情シスSlack」の有志で運営されています。

今回は、BTCONJP2024で発表した自社の取り組みについて紹介します。

BTCONJPの雰囲気

コロナ禍を経てテレワークを許可する組織が増え、Web会議やチャットツール、VPNやSASEなどを利用しリモート業務ができる環境を提供する必要が高まりました。セキュリティも確保しなければならない情シスや、コーポレートITの皆さんの負担は増大しているのではないでしょうか。

そんな中、BTCONJPは情シスやコーポレートIT担当者が集まり、事業を支えるより良い環境を模索する場として注目されています。ここで議論される課題は、IT戦略の方向性、システム更改、運用・保守、セキュリティ強化などバラエティに富んでいます。その一端がBTCONJP2024のセッション内容からも感じ取れると思います。

発表内容について

ラックではMicrosoft 365を活用して、業務の利便性向上とセキュリティ強化を両立しています。どこからでも安全に仕事ができる環境を実現するために、複数の情報をもとに本人確認やアクセス権の確認の自動化をしています。結果的にアカウントや端末などのデータが蓄積されていくので、その情報の活用事例として「自端末のソフトウェア管理状況の可視化」について紹介しました。

※ 自端末の状況を全社員にも見えるようにしてみた ~Microsoft 365、Sentinel、Power BIの活用~

可視化の前に自動化、そして自動化のための情報蓄積

まずは、可視化に至った経緯を説明します。

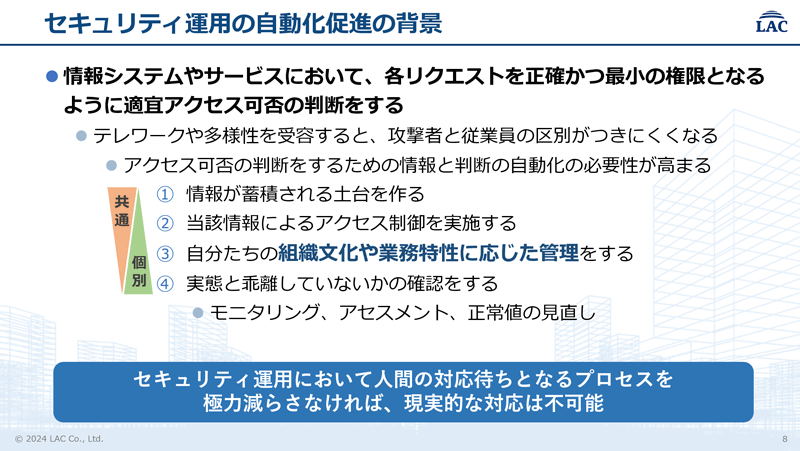

セキュリティ運用の自動化促進の背景

テレワークが主流になると、従業員と攻撃者の境界が曖昧になり、セキュリティリスクが高まります。リモートからアクセスするユーザーが本当に従業員なのか、それとも攻撃者なのかを判別するためには、IDやパスワードだけでなく複数の情報をもとに本人確認やアクセス可否の確認をすべきです。

具体的には、「誰が、どのデバイスを使って、どのネットワーク経由で、何のアプリケーションを利用して、どの業務データにアクセスを試みたか」という複数の情報を取得し、それらを紐づけて適切に判断する仕組みが欠かせません。このプロセスを自動化することで、セキュリティを強化しつつ運用負荷を大幅に軽減できます。

手動で判定する運用だと常に担当者が監視していなければならず、その業務だけで1日が終わってしまいます。ラックではこの情報の蓄積から活用の土台として、Microsoft 365 E5を利用しています。

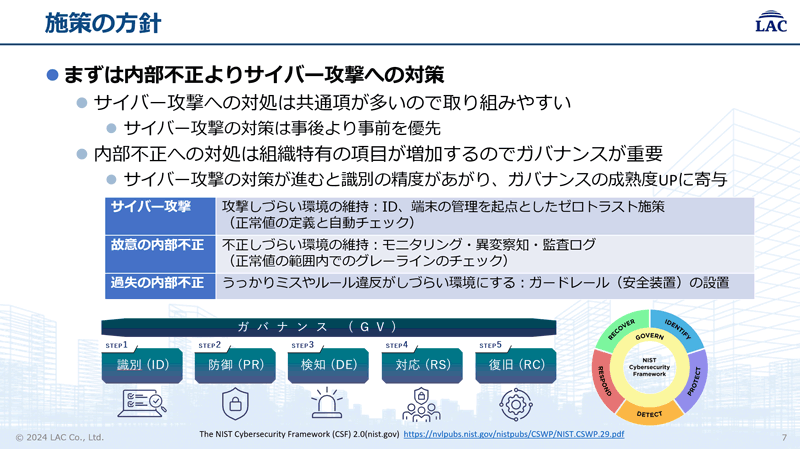

セキュリティ施策の指針

セキュリティ運用には、自動化できるものとできないものがあります。サイバー攻撃への対処は、やることが明確で比較的自動化しやすいのに比べ、内部不正は白黒はっきりさせにくい項目が多いため自動化しにくい傾向にあります。なお、サイバー攻撃の対策を進めれば進めるほど正常な状態から逸脱した動きが見つけやすくなり、結果的に内部不正の対策にも寄与します。

ラックでは、セキュリティ施策を実施するために情報蓄積し、その情報をもとに自動化しています。さらに、自動化できない部分は運用プロセスでカバーする体制を整備してきました。

可視化の目的と効果

Microsoft 365上のデータはGraph APIで連携できます。さらに、Power PlatformやLogic Apps、Azure Automationなどを活用することで、連携の労力を減らして自動化できます。実際、自動化のために可視化はそれほど必要ではありません。しかし、次に何をすべきか明確な判断を下すためには、可視化が重要な役割を果たします。

例えば、ラックではセキュリティの運用状況や、端末のソフトウェア管理状況を可視化しています。前者はセキュリティ上のリスクを洗い出して効果的な投資をするために、後者は従業員が当事者意識を持つきっかけになる効果があると感じています。幸いにもセキュリティ運用の自動化を進める過程でデータを蓄積する基盤が整備されたため、可視化への取り組みはスムーズに進められました。

自端末のソフトウェア管理状況の可視化

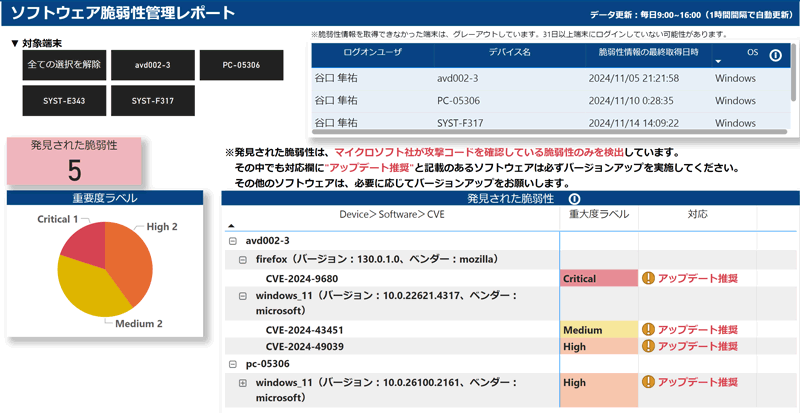

さて、ここでようやく本題です。ラックでは、自分が利用している端末のソフトウェアにおいて、攻撃コードが確認されている脆弱性が存在するものをリストアップするようにしています。下記の画面キャプチャのように、Microsoft 365で収集しているデータをPower BIレポートで加工して表示しています。

レポートの仕組み

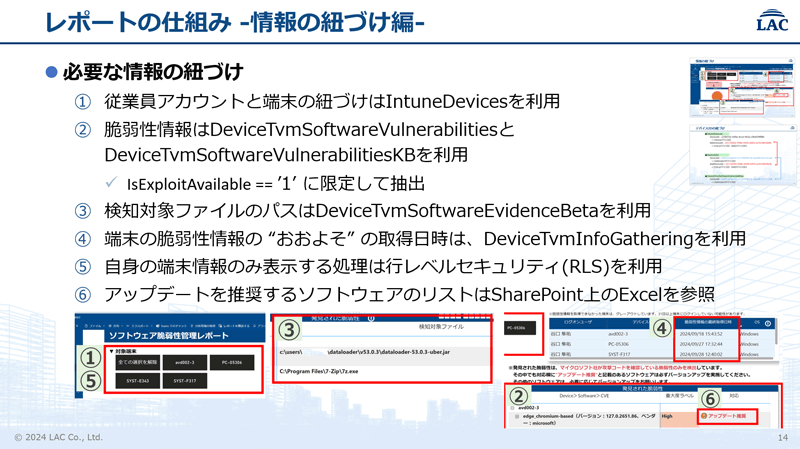

Power BIからKQLクエリでSentinelやDefenderの"高度なハンティング"(Advanced Hunting)の情報を取得して実装しています。最低限必要な情報は、自分のアカウントと紐づく端末とインストールされているソフトウェア、脆弱性情報です。あとはレポートを見た人が行動しやすいように周辺情報を付与しています。具体的には下記の情報を使っています。

- Microsoft Sentinel経由でIntune導入デバイスの情報を取得

- -IntuneDevices

- Microsoft Defender for Endpoint(MDE)経由でデバイスおよび脆弱性の情報を取得

- -DeviceInfo

- -DeviceTvmSoftwareVulnerabilities

- -DeviceTvmSoftwareVulnerabilitiesKB

- -DeviceTvmSoftwareEvidenceBeta

- -DeviceTvmInfoGathering

- その他

- -アップデートを推奨するソフトウェア一覧のExcel

DeviceTvmSoftwareEvidenceBetaには、脆弱性があると判定されたソフトウェアがデバイス上のどこに保存されているかの情報が含まれます。MDEはOpenSSLやLog4jなどのライブラリの脆弱性も検出するので、当該ライブラリを内包しているソフトウェアが何かを調べる際に保存先情報が役に立ちます。また誤検出する場合もあるので、保存先情報を参照することで正誤判定を行えます。なお、Betaという名称がついている通り、今後挙動や名称変更される可能性がある情報であるため、その点は注意が必要です。

そして、これら取得した情報をPower BI上で整形することで、自端末のソフトウェア管理状況の可視化レポートが完成します。Windows Updateのタイミングに合わせて社員に参照を促し、他ソフトウェアの管理状況を確認してもらうために役立っています。

さいごに

今回は、蓄積したデータを活用して自端末のソフトウェア管理状況を可視化し、そのレポートを社内へ展開した事例を紹介しました。

ラックでは、IntuneのポリシーでWindows Updateは適用タイミングを制御しています。しかし、ITベンダという特性上、高セキュリティ区分の業務を除いてソフトウェアのインストールはある程度の自由度を持たせています。組織によってはインストールを許可するソフトウェアをより厳密に管理したい場合もあると思います。組織文化や業務特性に応じた柔軟な管理の参考になれば幸いです。

さらに、ラックでは自社事例のノウハウを活用した「セキュリティ運用自動化支援サービス for Microsoft 365」の提供を始めました。Microsoft 365は非常に優れた基盤ですが、自組織に合わせた活用が課題であるという声もよく聞きます。こうした課題に対し、Microsoft 365の活用をより効果的に進めるための選択肢として、ラックのサービスをご検討ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR