-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

セキュリティコンサルタントの新藤です。

2024年3月15日、警察庁サイバー警察局サイバー企画課長から感謝状をいただきました。私は2021年10月から約2年間、一般財団法人日本サイバー犯罪対策センター(Japan Cybercrime Control Center:JC3)へ出向し、スミッシング調査や情報連携に携わっていました。この取り組みが、インターネットバンキングに係る不正送金の被害防止に貢献できたとして評価されました。

ここまで大きな活動に携われると思っていませんでしたので、身に余る光栄です。この記事では、モバイル端末を標的とするスミッシングについて解説しますので、読者の皆様のお役に少しでも立てれば幸いです。

スミッシングの仕組み

まずは、スミッシングの仕組みとこれまでの変化について説明します。

悪質なSMSとモバイルマルウェア

スミッシングとは、ショートメッセージサービス(以下、SMS)を利用したフィッシング攻撃の手法です。多くの場合、企業や組織になりすまし、言葉たくみに受信者の判断力を鈍らせて金銭を騙し取ろうとします。また、送信者が見知らぬ番号であるという点も特徴的です。

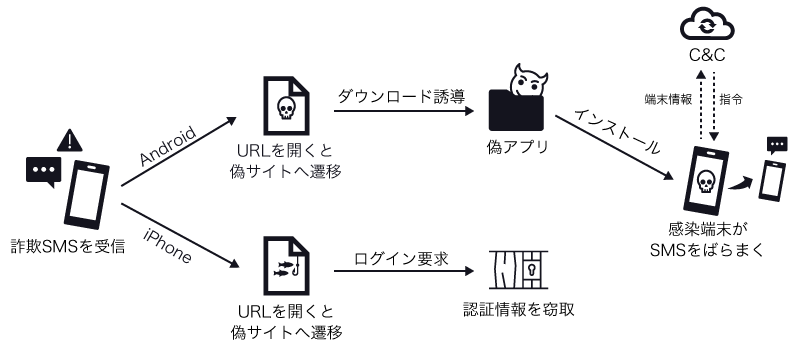

スミッシングに用いられるSMSにはURLが記載されており、受信者の端末のOSに応じて異なるアクセス先に誘導されます。Android端末では偽のアップデートやセキュリティ警告が表示され、偽のアプリケーション(モバイルマルウェア)のダウンロードを促されます。一方、iOS端末では偽のログインページや請求画面が表示され、ログイン情報やプリペイドカード情報の入力を求められます。

ダウンロードしたアプリをインストールし実行してしまうと、即座に攻撃者の用意したサーバと通信を始め、攻撃者の指示によってSMSを大量に送信するようになります。これが見知らぬ番号からSMSが届く要因です。

この手法により、攻撃者はAndroid端末を大量に制御しながらも、iOS端末から活動資金を得る強力なシステムを構築していると考えられます。

スミッシング文面の移り変わり

スミッシングが猛威を振るい始めたのは、ここ5年程度と考えられます。

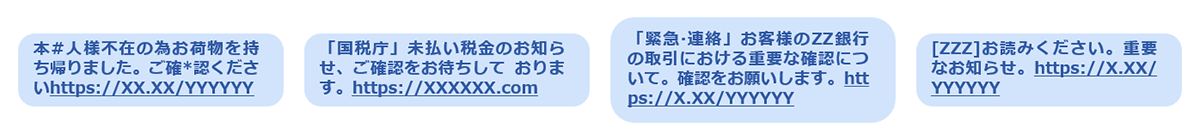

当初は、実在の運送業者などを騙った不在通知やアプリのアップデート通知などのほかに、東京オリンピックチケットやワクチンの予約などタイムリーな文言が使われていました。またSMS内のURLには短縮URLサービスが用いられ、企業や組織が発信したと考えるには不自然なものがほとんどでした。

そんな中、2022年8月には国税庁を騙るSMSおよびフィッシングサイトが現れました。内容は税金の未納をプリペイドカードで支払うよう要求するもので、不審ではあるものの未納の税金というキーワードは危機感をあおるものでした。実際に、このようなSMSは1か月ほどのあいだ毎日届き、国税庁の注意喚起があった以降も断続的に配布されたことから、ある程度だまされてしまう人がいたと言えます。

加えて同時期に、不在通知の文面にランダムな英字や修飾用の文字を入れたものも現れました。これはURLへのアクセスを促すことより、通信事業者の対策をすり抜けられるかを確かめるのが目的と考えられます。この手口は半年以上続いたと見られ、対策が非常に難しいことが伺えます。

このように、文面やURL先のWebページは様々な企業や組織を騙っており、現在では金融機関を名乗ってログインに必要な情報をも盗もうとしています。一方でこの5年強の間、スミッシングの構造自体に大きな変化はありませんでした。

モバイルマルウェアの機能の移り変わり

モバイルマルウェアも、スミッシングに用いられるSMSの文面と同様に変化がありました。文面で騙られた組織をアイコンやアプリ名にしたものが多く、機能は変化というより継ぎ足し状態で、ソースコード内にも過去に騙られたであろう企業名と文面がハードコーディングされていました。

マルウェアは起動時に様々な権限の許可を要求します。これに応じてしまうと、アドレス帳やSIM情報などの端末内情報が攻撃者に送られるだけでなく、様々な悪用をされる恐れがあります。ただしその際に使用されるのは一貫してSMSの送受信機能のみで、そのほかの機能はあまり使われていないと見られています。記事執筆現在でも、SMSを勝手に送られる点が一番の特徴であることは変わりません。

他方で非常に短期間の間、マルウェアの亜種の配布が確認されました。この亜種が大きく異なる点は、利用者のスマートフォンを踏み台にして攻撃者が自由にWebアクセスを行える点です。明確な悪用の事例は確認されませんでしたが、当時攻撃者の間で自身の接続元を隠ぺいするために利用するプロキシサービスの需要が高まっていたことから、亜種が配布されるに至ったのではないかと推測されます。

このように様々な変遷を経て、現在の攻撃者たちは主にスミッシング文面の変化に注力する傾向にあります。このような傾向に至った背景は、通信事業者の対策の公表が契機とされています。

通信事業者の対策と個人ができる対策

続いて、国内通信事業者が行っているスミッシング対策と、利用者の皆さんができる予防策について説明します。

通信事業者の対策

スミッシングの被害拡大も背景のひとつですが、何より自社通信網の悪用を食い止めるため、各通信事業者も2年ほど前から対策を打ち出しています。

- 迷惑SMSブロック(KDDI)

- 危険SMS拒否(NTTドコモ)

- なりすましSMSの拒否 など(ソフトバンク)

- 迷惑SMS拒否設定(楽天モバイル)

以前から不審なSMSは迷惑SMSとして隔離されていましたが、現在はより厳格に悪意あるSMSが利用者に届かないよう対策を進めています。

利用者ができる確認と予防策

通信事業者だけでなく、利用者の皆さんにもできる予防策があります。

まず、SMSに記載されたURLには安易にアクセスしないことが重要です。ただし、危機感をあおる文面(不在通知や料金未払い、セキュリティアラートなど)を目にすると不安になり、普段ならアクセスしないWebサイトにアクセスしてしまう恐れがあります。

そのような場合は、SMSに記載されたURLではなく、検索エンジンやブックマークなどを使用して公式サイトのURLをたどり、ログインやクレジットカードなどの情報入力は公式サイトから行うようにしましょう。

また、「+メッセージ」というメッセージアプリも提供されています。こちらは共通番号という企業ごとに決められた番号により、送信者をなりすまし難くする仕組みに対応したアプリです。企業が予め通信キャリアに申請をしていることを前提としますが、共通番号から受信したメッセージは公式のものであると言えるため、内容に対して信頼度が上がります。

次に、自分の端末がモバイルマルウェアに感染していないか確認することを推奨します。Android端末をお持ちの方は、Google Play Protectという標準のセキュリティ対策ソフトが備わっています。Google Play Storeを起動し、プロフィールアイコンから「Play プロテクト」を押して状況を確認できます。

加えて、先述したモバイルマルウェアはSMS送受信機能を持っています。Androidでは、権限を与えたアプリの一覧が設定から確認できます。具体的な手順は割愛しますが、SMSの権限を与えているアプリの中に、おおよそSMSの送受信を行う必要がなさそうなアプリがあればマルウェアの可能性があります。マルウェアを削除しようとする場合は、そのアプリの偽物が出回っていないか一度調べてみると安心です。

最後に、各通信事業者やセキュリティベンダーが提供するセキュリティアプリを導入し、定期的に更新することもおすすめします。SMSの悪性判定やブロック、リンク先のWebサイトの悪性判定、モバイルマルウェアのダウンロードの検知、削除などの機能があります。

おわりに

残念ながら、スミッシングは現在も勢いを増しており進化を続けています。私はJC3での業務中に、通信事業者がスミッシング被害を最大限抑えようと努めていることがよく分かりましたが、単一の組織による技術だけでは完全に防げないと認識しています。だからこそ、法執行機関やセキュリティベンダーが協力して補い合いながら対策を進めることで、より効果的な被害軽減ができると考えています。

引き続き、皆さんが安心してスマートフォンを使えるよう、調査と連携を続けていきます。

プロフィール

新藤 友介

主にモバイルマルウェアによるスミッシングの調査やオンラインゲームに係るセキュリティ問題の調査を行っています。新しい分野へのセキュリティ対策にアンテナを張りながら業務に取り組んでいます。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR