-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

LAC Advisory No.139

デジタルペンテスト部の今井です。

国内の通信事業者によって広く販売されているシャープ製のモバイルルータ・ホームルータに複数の脆弱性を発見しました。IPAに2024年4月2日に報告を行い、2024年12月16日にJVNにて公表されました。この脆弱性を悪用されると、遠隔から製品を管理者権限で操作され、通信の盗聴やなりすましなどをされる可能性があるため、早急な対策を行う必要があります。

一部製品は初期設定で自動更新機能が無効になっている可能性があるため、その場合はユーザによる手動のアップデート操作が必要です。

影響を受けるシステム

株式会社NTTドコモ向け

- Wi-Fi STATION SH-05L(バージョン01.00.C0およびそれ以前)

- Wi-Fi STATION SH-52B(バージョンS3.87.11およびそれ以前)

- Wi-Fi STATION SH-54C(バージョンS6.60.00およびそれ以前)

- home 5G HR02(バージョンS5.82.00およびそれ以前)

ソフトバンク株式会社向け

- PocketWifi 809SH(バージョン01.00.B9およびそれ以前)

KDDI株式会社向け

- Speed Wi-Fi NEXT W07(バージョン02.00.48およびそれ以前)

解説

当該製品はモバイルルータまたはホームルータと呼ばれるもので、工事不要で使える高速インターネットとして国内で広く契約され、家庭・会社を問わず設置されています。

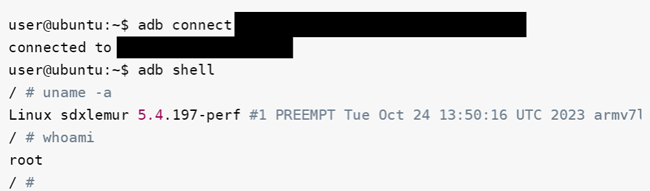

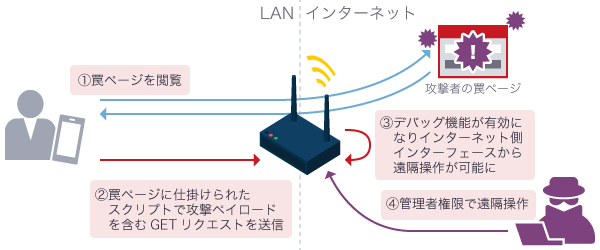

今回は複数の脆弱性を発見しておりますが、中でも「CVE-2024-46873:webUIの隠しURLへのアクセスによるroot権限奪取のおそれがある」(CVSSスコア9.8:緊急)は、製品開発時のデバッグ機能が残存したと考えられるものです。

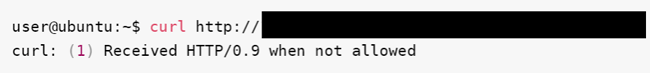

ファームウェア解析の結果、単一のGETリクエストをルータに送信することで、インターネット側インターフェース(IPv4)を含む全てのクライアントから管理者権限での遠隔操作が可能となることがわかりました。

ラックの検証環境では、今回発見した脆弱性はいずれもルータのLAN側IPアドレスへのアクセスが必要であったため、無条件にインターネット上から悪用することは困難と考えています。しかし、デバッグ機能に関する脆弱性は単一のGETリクエストで悪用されうること、ルータの初期IPアドレスが初期状態で固定であることから、攻撃者はルータのIPアドレスを推測し、罠ページを被害者にアクセスさせることでルータに間接的に攻撃を行い、インターネット上から遠隔操作する可能性があります。

なお、大手通信事業者の一般的な回線契約で発行されるSIMカードを利用する場合は、インターネット側インターフェースにローカルIPアドレスが付与されるため、悪用が可能な状況は少ないと推測しています。とはいえ、別途グローバルIPアドレスや固定IPアドレスが付与される契約のSIMカードを製品に挿入している場合は悪用が容易となるため、注意が必要です。

その他の遠隔操作が可能となる脆弱性(CVE-2024-45721、CVE-2024-54082)は悪用に管理者パスワードが必要ですが、同時に発見した権限不備の脆弱性「CVE-2024-52321:Backup fileへのaccess権限不備による情報漏洩のおそれがある」を悪用することで、条件は厳しいものの、管理者パスワードを知りえない攻撃者によって結果的に遠隔操作が可能となるシナリオも存在します。

以上のとおり、今回発見した脆弱性はいずれも悪用にルータのLAN側IPアドレスへの接続が条件であるため、インターネット上から無差別な攻撃の対象になる可能性は低いものです。しかし、当該製品をカフェなど不特定多数のユーザがアクセスする環境に設置している場合は注意が必要であり、早急なアップデートを推奨します。

対策方法

製品開発者が提供する情報をもとに、ソフトウェアを最新バージョンにアップデートしてください。

「弊社が製造した一部ルーター製品のセキュリティ向上のためのソフトウェア更新実施のお知らせ」お知らせ|よくあるご質問|AQUOS:シャープ

発見者

今井 志有人(株式会社ラック デジタルペンテスト部)

公表までの経緯

本脆弱性は、情報セキュリティ早期警戒パートナーシップに基づき、ラックからIPAに報告し、JPCERT/CCによって開発者との調整が行われました。

CVE番号

CVE-2024-45721(https://www.cve.org/CVERecord?id=CVE-2024-45721)

CVE-2024-46873(https://www.cve.org/CVERecord?id=CVE-2024-46873)

CVE-2024-47864(https://www.cve.org/CVERecord?id=CVE-2024-47864)

CVE-2024-52321(https://www.cve.org/CVERecord?id=CVE-2024-52321)

CVE-2024-54082(https://www.cve.org/CVERecord?id=CVE-2024-54082)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR