-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

最近バズワードになっている「ゼロトラスト」について「会社の指示で情シス部門がゼロトラストを導入しなければならない」、「クラウドにSSOを導入するのと何が違うのか」といった相談がありました。ゼロトラストについてうまく説明できないとしたら、予算を作ることも導入に踏み切ることも難しいと思います。こうした疑問についてNISTやIPAのゼロトラスト・アーキテクチャからラックの考えるゼロトラストについてひもといて行きたいと思います。

前回は、業務プロセス、データの流れ、組織のミッションにおけるそれらの関係を特定しました。資産管理、アイデンティティおよびアクセス管理、ネットワークセキュリティ管理、データ保護管理の4つの機能領域を通じてアタックサーフェスを減らし、サイバーセキュリティ対策を向上させるCDM(Continuous Diagnostic and Mitigation)プログラム、すなわち一時的ではなく継続的に診断し、脅威を軽減する動的なアプローチまたは同様のシステムを確立する仕組みを導入する必要がありました。そこで、NISTによるゼロトラストの考え方から「企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する」について解説しました。

今回は「全ての資産の認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する」をテーマにした記事の前編として、NISTの考え方に対する現状とのギャップについて、ラックの考えるゼロトラストをお伝えいたします。

NISTの基本的な考え方

NISTによるゼロトラストの考え方

- 1.すべてのデータソースとコンピューティングサービスはリソースとみなす

- 2.ネットワークの場所に関係なく、全ての通信を保護する

- 3.企業リソースへのアクセスは、セッション単位で付与する

- 4.リソースへのアクセスは、クライアントID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的ポリシーによって決定する

- 5.企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する

- 6.全ての資産の認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する

- 7.企業は、資産やネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、それをセキュリティ対策の改善に利用する

PwCコンサルティングが翻訳したNISTによるゼロトラストの考え方は、端的に言えば1は対象範囲、2は通信保護、3は権限付与、4はポリシー、5は監視、6は認証認可、7は改善活動です。つまり情報セキュリティとは、機密性、完全性、可用性の3つの概念によって構成されていましたが、さらに7つの概念を加えます。

前回は5の監視について取り上げました。今回は6の「全ての資産の認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する」について、クラウドの普及が進み始めた2016年をモデルケースに、最新の実態調査(2021年度)と比較しつつ解説してみましょう。

2021年度の実態調査との比較

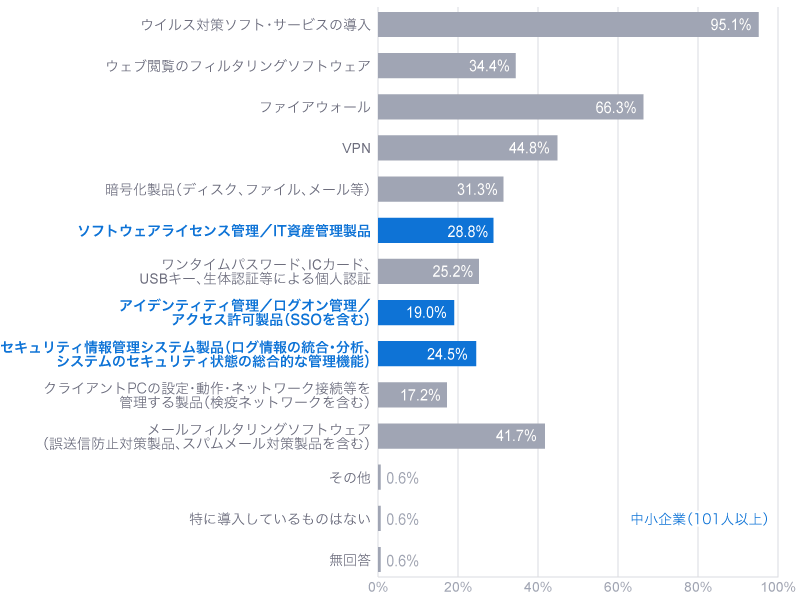

では、『IPA 2016年度 中小企業における情報セキュリティ対策に関する実態調査』の上から順に「ソフトウェアライセンス管理/IT資産管理製品」と「アイデンティティ管理/ログオン管理/アクセス許可製品(SSO含む)」と「セキュリティ情報管理システム製品(ログ情報の統合・分析、システムのセキュリティ状態の総合的な管理機能)」を対象とします。

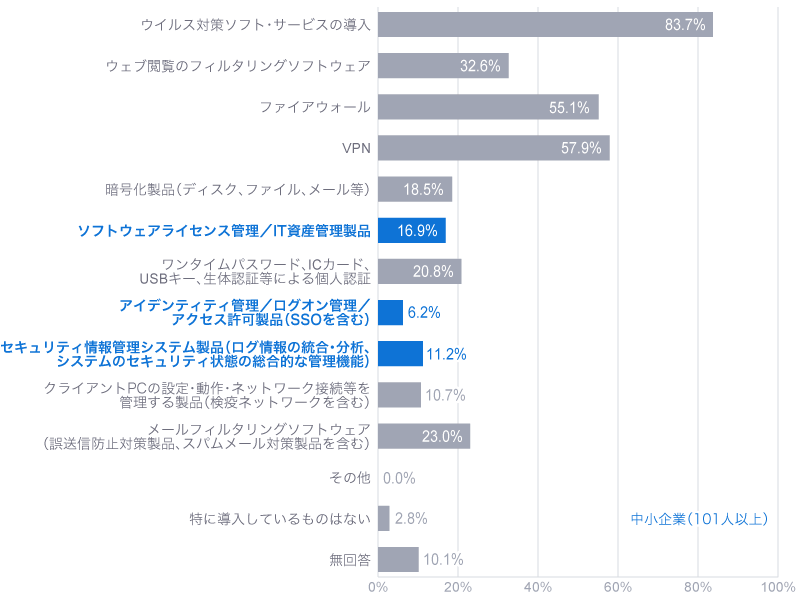

最新の実態調査では、「ソフトウェアライセンス管理/IT資産管理製品」が28.8%から16.9%、「アイデンティティ管理/ログオン管理/アクセス許可製品(SSO含む)」が19.0%から6.2%、「セキュリティ情報管理システム製品(ログ情報の統合・分析、システムの総合的な管理機能)」が24.5%から11.2%に低下しています。こうした現状を踏まえて、ひも解きます。

例えば「ワンタイムパスワード、ICカード、USBキー、⽣体認証等による個⼈認証」を使った多要素認証と「アイデンティティ管理/ログオン管理/アクセス許可製品(SSOを含む)」で認証と認可が行われ、「セキュリティ情報管理システム製品(ログ情報の統合・分析、システムのセキュリティ状態の総合的な管理機能)」で監視をするような仕組みを想像してみてください。

NISTによると、すべてのリソース認証と承認は動的であり、アクセスが許可される前に厳密に適用されます。これは、1つのサイクルとしてアクセスの取得、脅威のスキャンと評価、適応処理、および通信中もトラストの継続的な再評価をします。

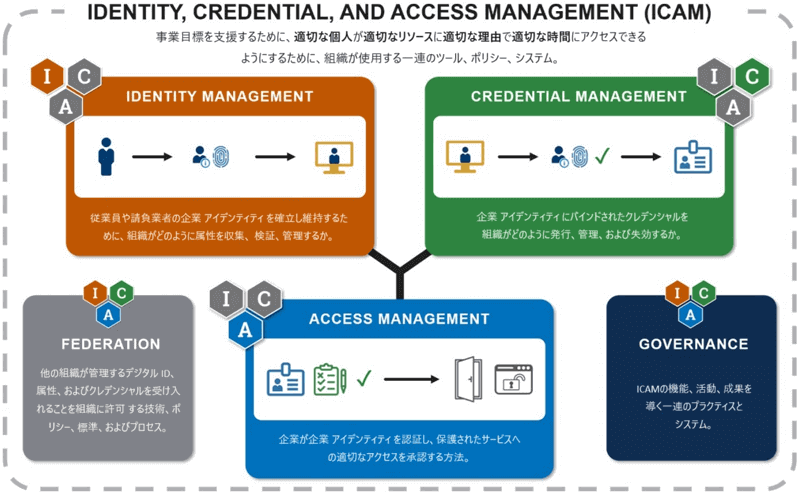

ゼロトラスト・アーキテクチャを実装する企業は、トラステッドなID、資格情報、アクセス管理を総称するICAMおよび資産管理システムを導入することを推奨します。これには多要素認証が含まれます。

またセキュリティ・ポリシーの定義に従って再認証と再承認の継続的な監視は、ユーザートランザクション全体で行われます。例えば時間ベース、新規のリソース、リソースの変更、異常なアクティビティの検出などです。これらは、セキュリティ、可用性、使いやすさ、およびコスト効率のバランスを実現するように考慮します。

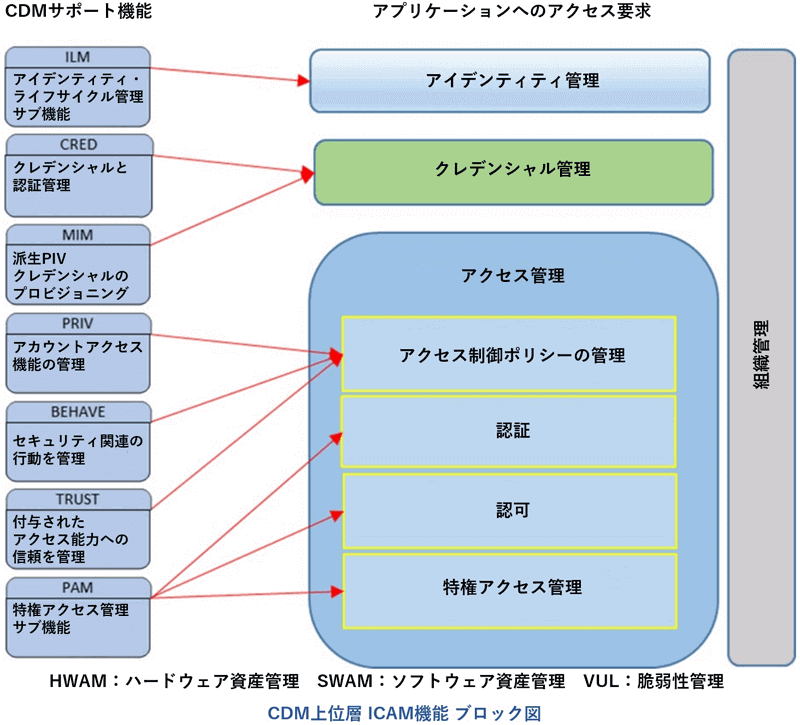

CDM ICAMリファレンス・アーキテクチャーはZTAに対応し、ICAMとCDMがどのようにZTAを実現するか示しています。

アイデンティティ・資格情報・アクセス管理(ICAM)アーキテクチャ

事業目標を支援するために、適切な個人が、適切なリソースに、適切な理由で、適切な時間にアクセスできるようするために、組織が支援する一連のツール、ポリシー、システム。

継続的診断および対策(CDM)システム

企業の資産の現状に関する情報を収集し、構成およびソフトウェアコンポーネントに更新を適用する。CDMシステムは、適切なバッチ適用済みオペレーティングシステム(OS)を実行しているかどうか、企業が承認したソフトウェアコンポーネントの完全性や承認されていないコンポーネントの存在、資産に既知の脆弱性があるかどうかなど、アクセスリクエストを行っている資産に関する情報をポリシーエンジンに提供する。CDMシステムはまた、企業のインフラストラクチャ上でアクティブな非企業のデバイスポリシーのサブセットを特定し、潜在的に実施する役割も担っている。

| CDMのサポート機能 | 説明 |

|---|---|

| アイデンティティ・ライフサイクル管理(ILM) | PRIVのサブ機能であるILMは、特権ユーザの立場や責任の変化に対応するため、接続されたリポジトリ内の情報を調整する。 |

| 資格情報と認証の管理(CRED) | アカウントの認証情報が許可されたユーザまたはサービスに割り当てられ、許可されたユーザまたはサービスによってのみ使用され、許可されたユーザの認証情報が組織のポリシーに準拠していない場合を特定する。 |

| モバイル・アイデンティティ管理(MIM) | CREDのサブ機能であるMIMは、派生する個人ID検証(PIV)資格情報をプロビジョニングすることによって、組織がモバイル・デバイスの使用を保護することを可能にする。 |

| 特権管理(PRIV) | 認可されたユーザが関連する組織のポリシーに従わなかったり、あらゆる機密レベルのシステムおよび情報に対して過剰な権限を付与されたりすることのリスクを分析する。 |

| セキュリティ関連の行動管理(BEHAVE) | 認可されたユーザがその役割に適した行動を保障し、トレーニング、ユーザ契約、またはその他の組織の要件に関する組織ポリシーに準拠していない事例を識別する。 |

| アクセスを許可された人々への信頼を管理(TRUST) | 審査済みの信頼レベルを監視し、認証されたユーザがTRUSTに関する組織ポリシーに準拠していない事例を特定する。 |

| 特権アクセス管理(PAM) | PRIVのサブ機能であるPAMは、特権ユーザのアクセス管理(主に管理者向け)のためのPEP(Policy Enforcement Point)を提供する。 |

このCDMは、米国 国土安全保障省(DHS)最高情報セキュリティ室(CISO)が導入を推進しています。

CDMはIDAM(アイデンティティおよびアクセス管理)能力領域でICAM(Identity, Credential, and Access Management)をサポートしており、CDM ICAM リファレンス・アーキテクチャーを用いることができます。

NISTの考え方に対する現状とのギャップ

NISTの基本的な考え方<認証認可>

これは、アクセスを取得し、脅威をスキャンして評価/適応し、継続的なコミュニケーションの中で信頼を継続的に再評価するという一定のサイクルである。ZTAを導入する企業は、Identity Credential and Access Management(ICAM)と資産管理システムの導入が推奨される。これには、一部またはすべての企業リソースへのアクセスに多要素認証(MFA)を使用することも含まれる。セキュリティ、可用性、ユーザビリティ、およびコスト効率のバランスを達成するポリシー(例:時間ベース、新規リソースのリクエスト、リソースの変更、主体の異常な活動の検出)によって定義し、再認証および再認証の可能性を伴う継続的な監視をユーザートランザクション全体に渡って実施する。

出典 CONTINUOUS DIAGNOSTICS AND MITIGATION PROGRAM - Identity, Credential, and Access Management (ICAM) Reference Architecture Version1.3

従来の境界中心のICAMアーキテクチャは、ユーザ管理、認証、アクセス、および認可を行うActive Directory(AD)が中心であり、ADが異なる機能間で同期されていない可能性や、組織が誤って設定することでICAM機能を更新する際に手動でプロビジョニングが必要になることなど、手作業で行うコンフィグレーションは非効率的で、手間もかかり、ミスが発生しやすい問題があります。さらにADは特権の昇格、パスワードやハッシュの漏えいに対して脆弱であることも挙げられます。

セキュリティ、可用性、ユーザビリティ、およびコスト効率を考慮する

このような状況から、IPAの実態調査で「ソフトウェアライセンス管理/IT資産管理製品」が28.8%から16.9%、「アイデンティティ管理/ログオン管理/アクセス許可製品(SSO含む)」が19.0%から6.2%、「セキュリティ情報管理システム製品(ログ情報の統合・分析、システムの総合的な管理機能)」が24.5%から11.2%に低下していることの原因として考えられます。

そこで、クラウドサービス・プロバイダー(CSP)を使用したクラウドサービスの導入は、IDとアクセス管理(ICAM)の実践、管理、責任に影響を与えます。なお、この移行により、データとインフラの所有と管理がオンプレミスからハイブリッド環境へと変化します。

まずは、クラウド環境でのアクセス管理を効率的に行うために、異なるドメイン間でのユーザ属性やアクセス権限の情報交換が可能なクラウドアクセス・セキュリティブローカー(CASB)を用います。仮想ディレクトリサービスなどのツールは、属性交換サービスをサポートするように構成できます。また、CASBをエンタープライズ・リスク管理機能と組み合わせることで、リスクに基づいたアクセス管理ポリシーが可能になります。

これにより、セキュリティリスクを基にしたアクセス制御が行え、クラウド環境におけるセキュリティを強化します。認証ブローカーとポリシーアライメントは、ユーザに適切なアクセスポリシー(条件付きアクセスを含む)を提供するために利用されます。

クラウドアクセス・セキュリティブローカー(CASB)

CASBはクラウドセキュリティの要であり、複数のクラウドサービスとのセキュリティ・ポリシーの整合性を確保するための重要ツールです。これにより、企業はクラウド環境におけるリスクを効果的に管理し、セキュリティを強化できます。

- サポートするクラウド環境

IaaS、PaaS、SaaSのような様々なクラウドプラットフォームをサポートしています。- 検出機能

アウトオブバンド(ネットワークの外部からの監視)またはインライン(ネットワーク内での活動の監視)であり、シグネチャベースのマルウェアスキャンサンドボックス技術を用いて脅威を識別します。- ユーザとエンティティの行動分析

ユーザとエンティティの行動分析が備わっており、予期せぬ行動パターンを検出してセキュリティ上の脅威を特定します。- マルウェア保護機能

クラウドにアップロードされるマルウェアやクラウドからダウンロードされるマルウェアをブロックする機能を有しています。- アダプティブアクセスコントロール

リスクに基づいたアクセスポリシーを適用できます。これにより、必要に応じてアクセスを制限またはステップアップ認証の要求が可能です。- CDMとの関連性

CASBはCDMと関連して、クラウドポリシーの順守に関するログ情報の生成が可能です。これにより、ハードウェア資産管理(HWAM)やソフトウェア資産管理(SWAM)のレポートデータをクラウドから提供する手段として機能します。

参考例:Cisco Cloudlock、Netskope、Microsoft Defender for Cloud App、Skyhigh CASB、Palo Alto SaaS Securityなど

前編のまとめ

ゼロトラスト・アーキテクチャを実装する企業には、トラステッドなID、資格情報、アクセス管理を総称するICAMおよび資産管理システムの導入が推奨されます。しかし、最新の実態調査によると、「ソフトウェアライセンス管理/IT資産管理製品」の導入率は28.8%から16.9%、「アイデンティティ管理/ログオン管理/アクセス許可製品(SSO含む)」は19.0%から6.2%、「セキュリティ情報管理システム製品(ログ情報の統合・分析、システムの総合的な管理機能)」は24.5%から11.2%に低下しています。

これは従来の境界中心のICAMアーキテクチャが、手作業で行うコンフィグレーションは非効率的で、手間もかかり、ミスが発生しやすい問題がありました。さらにADは特権の昇格、パスワードやハッシュの漏えいに対して脆弱であることも挙げられます。そこで、クラウドサービス・プロバイダー(CSP)を使用したクラウドサービスの導入によって、アクセス管理が効率的に行える、クラウドアクセス・セキュリティブローカー(CASB)を用います。

つまり、ZTAの要件では、すべてのリソースの認証と承認は動的であり、アクセスが許可される前に厳格に適用する必要があります。

いよいよ後編では、ZTAを実装するために必要なICAM構成についてお伝えします。

経験豊富な専門家に相談を

ゼロトラスト移行にあたっては道に迷わないように、情報セキュリティプランニング(セキュリティリスクの可視化、対策立案、ロードマップ作成)が必要です。また、保護に必要なソリューション(セキュリティ製品やサービス)を導入することになるため、手戻りを防ぐ意味でも、実装経験が豊富なシステムインテグレーターからアドバイスをもらうことをお勧めします。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR