-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは。クラウドサービス部の小池です。

サーバーがない状態でどうやってシステムを構築するのか想像できない、実際に手を動かしてみないとピンと来ないという、スキルシフト仲間の声にお答えしたサーバーレス初心者向けの連載第5回です。

すでにハンズオンのシナリオは消化済みですが、最終回である今回ご紹介するのは、「ここまでやってみた検証のログを見てみる&リソース削除」です。遠足はお家に帰りつくまで。検証はリソース削除まで。塵も積もれば山となる課金対象リソースを残さないようにしましょう。

AWSが公開しているハンズオン※の、セクション1~4までが当連載の第4回までです。今回はその間のログを追いかける手段を確認したので紹介します。そのうえでセクション5のリソースお片付けを実施します。公式ハンズオンの隙間を埋める手がかりとして、この記事をご覧ください。

Lambdaのログを見てみよう

これまでの連載でやってきた検証のログを見ていきます。

作業環境

| Webブラウザ | Firefox |

|---|---|

| 作業するリージョン | AWS東京リージョン[アジアパシフィック(東京) ap-northeast-1 ] |

| 利用するサービス | AWS Lambda(イベント発生時にコードを実行)| AWS Amazon CloudWatch(リソースとアプリケーションの監視と管理)| AWS |

CloudWatchとは

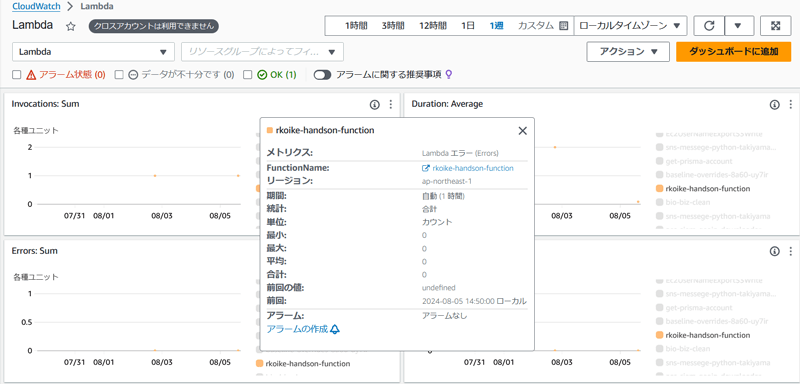

Amazon CloudWatchとは、公式では「リアルタイムのログ、メトリクス、イベントデータを収集して自動化されたダッシュボードに視覚化し、インフラストラクチャとアプリケーションのメンテナンスを合理化します。」とされています。

具体的に言うと、ログ収集からログ監視、リソース使用のしきい値監視などができる運用監視サービスですね。自動生成されるダッシュボードからLambdaを選ぶと、このような感じで確認できます。

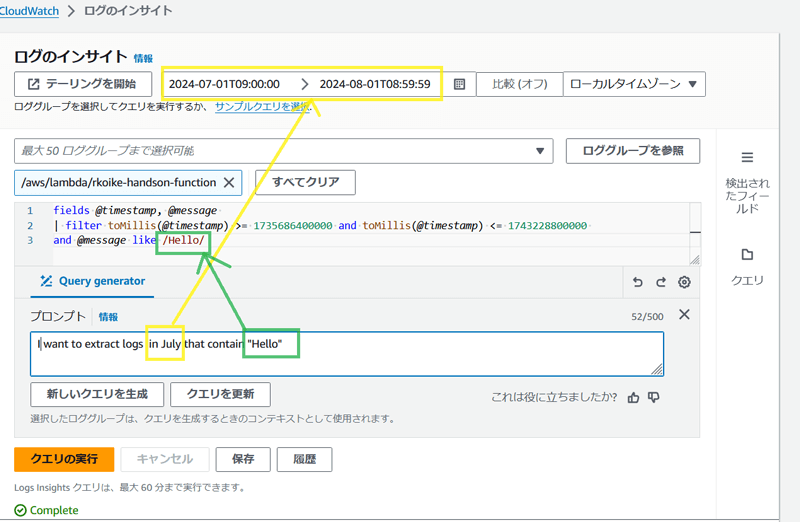

Lambdaのログを追いかけてみる(Logs Insight編)

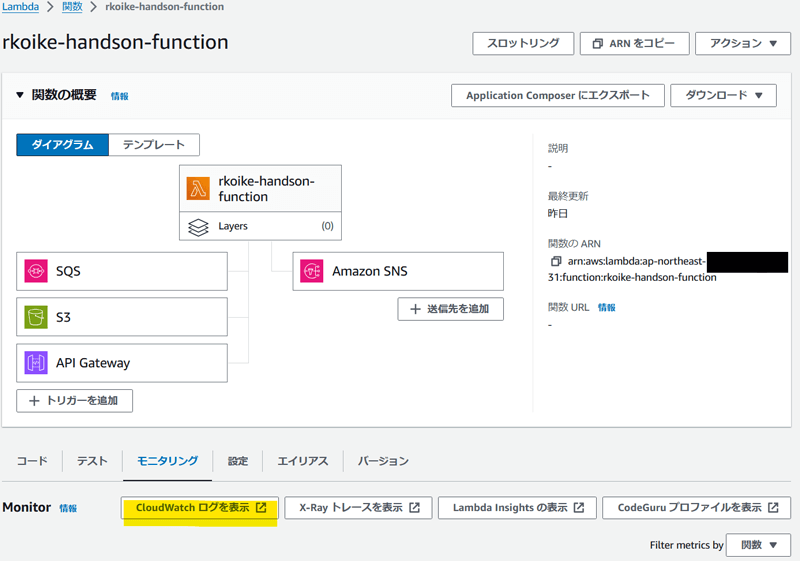

連載の第4回までに作ったLambda関数の画面を開いて、「CloudWatchログを表示」ボタンをクリックしてみます。

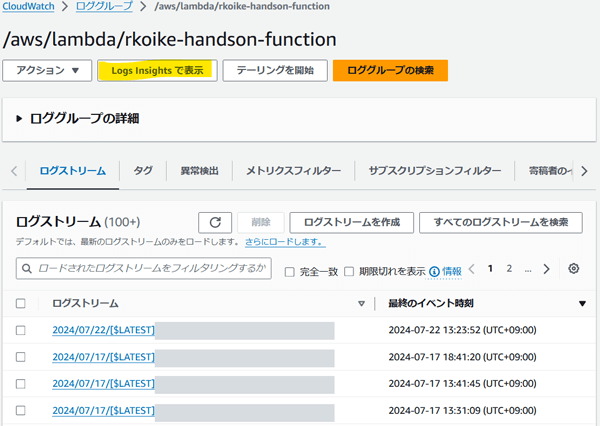

別タブでCloudWatchログの画面が表示されるので、今度は「Logs Insightで表示」をクリックします。

Logs Insightでは、普通にクエリ文を作って検索しますが、Query generatorというAIの力を借りた検索も可能です。マネジメントコンソール上のツールは「文房具」的な位置づけなので、色々使って試してみてください(残念ながら、2024年9月3日現在、日本語はサポートされていないので、英語での入力が必要です)。

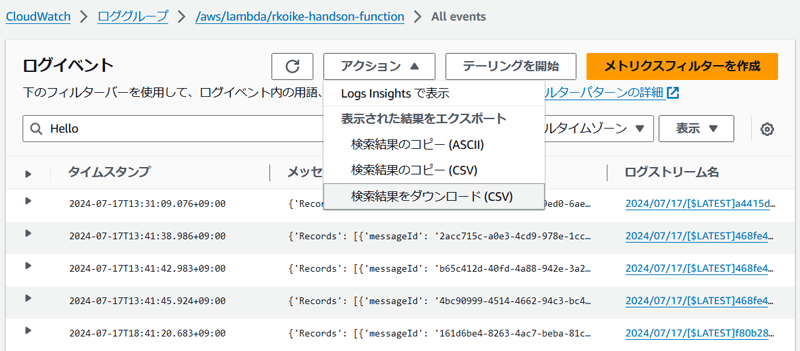

Lambdaのログを追いかけてみる(CloudWatch Logs編)

CloudWatchログの画面に戻り、今度はログストリームタブから「すべてのログストリームを検索」をクリックします。ALLイベントの画面では、直近1分、直近1時間、期間指定という標準の時間軸での絞り込みが可能です。フリーワード検索も使えるので、連載第3回でSQS連携ハンズオンを実施した時のログを検索してみましょう。

検索結果はアクションボタンからCSVエクスポートも可能です。

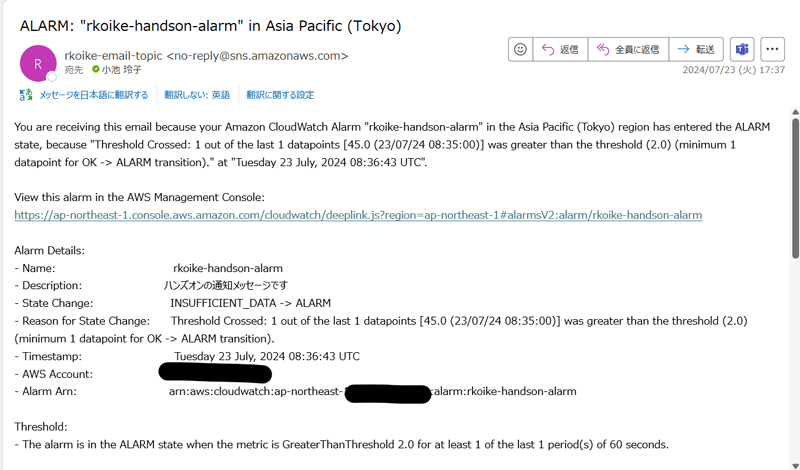

ログの監視(CloudWatch Alarm)を仕掛けてみる&ハンズオンの応用で監視結果のメール通知

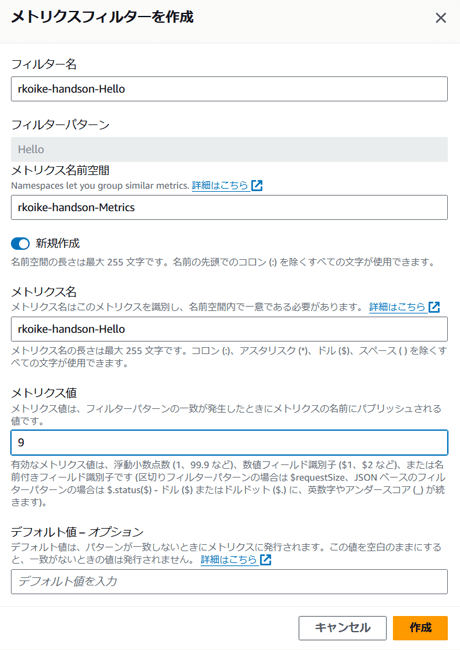

上記で検索したログが出力された場合には常に気づきたい、つまり、監視をしたい場合にはアラートを仕掛けられます。

例えば、こんな条件でメトリクスフィルターを作ってみます。

| フィルター名 | rkoike-handson-Hello ※ 冒頭部はユーザ固定読み替えしてください。以下同様 |

入力 |

|---|---|---|

| フィルタパターン | Hello | ログイベントフィルタから取り込まれる |

| メトリクス名前空間 | rkoike-handson-Metrics | 入力 |

| 新規作成 | チェック | デフォルト |

| メトリクス名 | rkoike-handson-Hello | 入力 |

| メトリクス値 | 9 | 入力(テスト用に適当な値を設定) |

このフィルタパターンに対して、アラーム設定をします。1分以内に2つより多く記録されたら検知します。

| メトリクス名 | rkoike-handson-Hello (先ほど作ったメトリクスフィルター名) |

自動入力 | |

|---|---|---|---|

| 条件 | 統計 | 合計 | 選択 |

| 期間 | 1分 | 選択 | |

| 閾値の種類 | 静的 | デフォルト | |

| アラーム条件 | より大きい | デフォルト | |

| 閾値 | 2 | 入力 | |

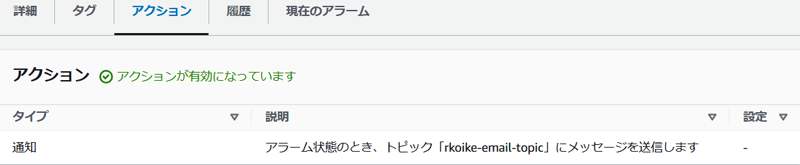

連載第2回で作ったSNSトピックを流用して、メール通知も仕掛けます。

| 通知 | アラーム状態トリガー | アラーム状態トリガー | デフォルト |

|---|---|---|---|

| 次のSNSトピックに通知を送信 | 既存のSNSトピックを選択 | デフォルト | |

| 通知の送信先 | rkoike-email-topic | 検索+選択 |

この状態で連載第3回を参考に、SMSで「Hello」メッセージを3回連続で送ってみましょう。

すると、メールでアラートが届きました!成功ですね。

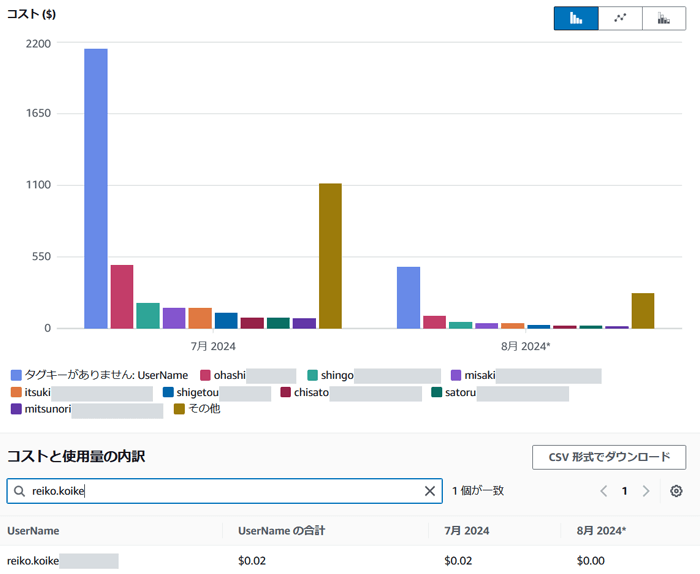

CloudWatchのお財布事情

例によって実際利用するにあたって気になるのは、費用の問題です。CloudWatchの料金表はこちらをご参照ください。

※ 料金 - Amazon CloudWatch | AWS

ハンズオンだけであれば、無料枠と僅かな付け足しで十分ですが、実際の運用でアカウント内の様々なログ収集やリソース監視をする場合、コストは利用状況に応じて変動します。ご自分の使い方に合わせ、計算ツールを利用して見積もってみてください。

※ Create estimate: Configure Amazon CloudWatch

作成したリソースの後片付け

さて、ここまででハンズオンとログのチェックや、監視の「やってみた」は終了です。遠足はお家に帰りつくまで。検証はリソース削除まで。塵も積もれば山となる課金対象リソースを残さないようにしましょう。

ハンズオン手順のセクション5に従って削除したあとの確認として、毎回地道に「セキュリティやコスト観点での予防策として、自分の作ったリソースを後から追跡できるようタグの有効化を習慣化することを推奨」と書いてきた、「タグの有効化」が役に立ちます。もし翌月に予期しないコストが発生していたら、消し残りのリソースが原因かもしれません。その場合はぜひこのプロセスをお試しください。

おわりに

「AWSでサーバーレスに触ってみよう」の連載にお付き合いいただき、ありがとうございました。このシリーズは今回で終了です。個人的には、資格は持っていても腹落ちしきれていなかったサーバーレスサービスの動きや、サービス間の連携について手を動かすことで理解が深まり、とても手ごたえを得られました。ここまで読んでくださったあなたはいかがでしょうか?もし少しでもサーバーレスを理解する手掛かりになりましたら、とても嬉しいです。

また、ラックには経験豊富なクラウド技術者やコンサルタントが多数在籍しており、AWSだけではなく、OCI、Azure、Google Cloudも取り扱っています。クラウド移行からクラウドネイティブ支援、サーバーレス構築まで、幅広くサポートいたしますので、お気軽にご相談くださいませ。

プロフィール

小池 玲子

外国語学部出身でIBM Power/AIX/PowerHA育ちのインフラエンジニア。

現場でマネジメント修業を積み、PMP取得を経て、クラウド系PMへ移行中。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR