-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR

LAC Advisory No.137

デジタルペンテスト部の今井です。

ホテルの客室向けタブレットシステム「Smart-tab」に、デバッグ機能を悪用可能な脆弱性を発見し、権限昇格のほか、他の客室のデバイスになりすましが可能であることを確認しました。2022年9月30日にIPAに届出をおこない、2024年9月30日にJVNにて公表されました。

攻撃者はタブレットに物理的にアクセスし脆弱性を悪用することで、スパイソフトウェアをインストールし、宿泊客の会話の盗聴、盗撮や、コンシェルジュとのチャットを覗き見ることが可能です。

影響を受けるシステム

Smart-tab Androidアプリ、2023年4月あるいはそれ以前に導入されたもの。

解説

株式会社テクノサポートカンパニーが提供する客室向けタブレットシステム「Smart-tab」には以下の機能が存在します。

- 新聞・雑誌サービスの無料購読

- 客室空調・ライトの遠隔操作(電源操作・温度設定・風量設定)

- ルームサービスの注文

- 部屋付けにしたサービスの履歴と合計金額の明細表示

- コンシェルジュとのチャット

また、タブレットシステムで利用されるクライアント端末にはAndroidタブレットが用いられていました。

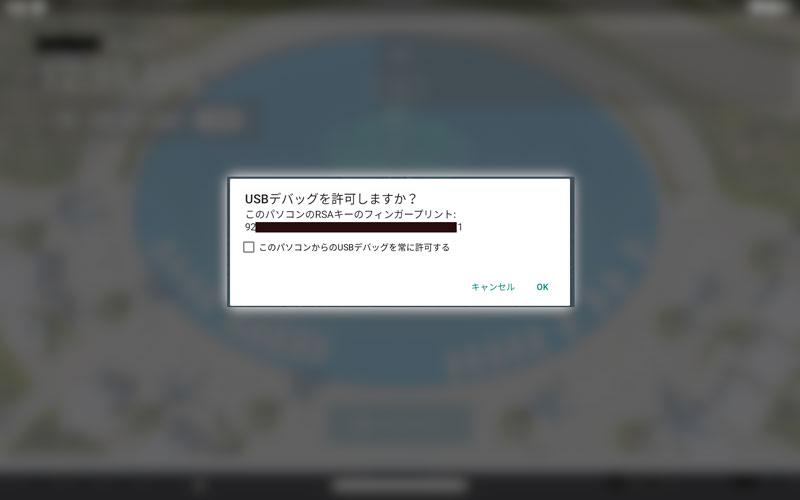

このAndroidタブレットはキオスク端末として設定されており、通常はOSのデバッグ機能を利用することはできません。しかし脆弱な端末では特定操作で通常の制限を回避され、デバッグ機能の利用が可能な状態にされることがわかりました(CVE-2024-41999)。当該機能が悪用されることでOSの権限昇格のほか、他の客室タブレットへのなりすましの恐れがあります。

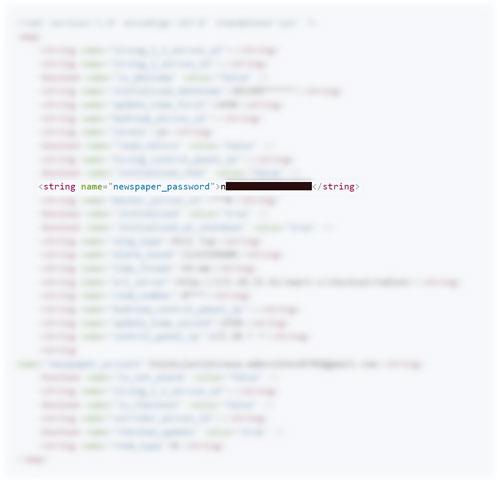

さらに、この端末には特定サービス利用のためのパスワードが平文で保存されていたこともわかりました(CVE-2024-42496)。このパスワードが窃取され、外部サービスを不正に利用される恐れがあります。

脆弱性の現在の深刻度を評価するCVSSは以下の通りです。

- デバッグ機能を利用可能(CVE-2024-41999)

CVSS:3.0/AV:P/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H 基本値 6.8 - パスワードの平文保存(CVE-2024-42496)

CVSS:3.0/AV:P/AC:L/PR:N/UI:N/S:U/C:L/I:N/A:N 基本値 2.4

対策方法

開発者によると、本脆弱性の影響を受ける可能性のある顧客への周知と、対象製品の修正バージョンへのアップデートを完了しているとのことです。

今回発見した脆弱性は、いずれもUSBポートからデバッグ機能が利用できたことが要因となっています。タブレットを用いたスマートシステムを構築する際はMDM(Mobile Device Management:モバイルデバイス管理)を有効化することはもちろんのこと、MDMの有効化だけではなくデバッグ機能(adb)の無効化やボタン操作の無効化など、多様な設定項目をひとつひとつ確認して確実に制限を行うことが肝要です。

またボタン操作を無効化した場合でも、執拗な攻撃者はバッテリーを消費させて強制的に再起動を試行する可能性があることを考慮する必要があります。

発見者

今井 志有人(株式会社ラック デジタルペンテスト部)

公表までの経緯

本脆弱性は、情報セキュリティ早期警戒パートナーシップに基づき、ラックからIPAに報告し、JPCERT/CCによって開発者との調整が行われました。

CVE番号

CVE-2024-41999(https://www.cve.org/CVERecord?id=CVE-2024-41999)

CVE-2024-42496(https://www.cve.org/CVERecord?id=CVE-2024-42496)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- OWASP

- SASE

- Tech Crawling

- XDR